Программируемый TOTP-токен в формате карты, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой SHA-1

Программируемый TOTP-токен в формате брелока, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой алгоритма SHA-256

Программируемый TOTP-токен в формате карты, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой SHA-1

Программируемый TOTP-токен в формате брелока, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой алгоритма SHA-256

Бесплатное 2FA-приложение с облачным бэкапом, удобным переносом токенов на новый телефон, PIN-кодом и биометрической защитой

Бесплатная доставка OTP с помощью чат-ботов в мессенджерах

Доставка одноразовых паролей через SMS

Бесплатная доставка OTP на email

Бесплатная доставка одноразовых паролей через push-уведомления

Бесплатное 2FA-приложение с облачным бэкапом, удобным переносом токенов на новый телефон, PIN-кодом и биометрической защитой

Бесплатная доставка OTP с помощью чат-ботов в мессенджерах

Доставка одноразовых паролей через SMS

Бесплатная доставка OTP на email

Бесплатная доставка одноразовых паролей через push-уведомления

Инструкции

Интеграция многофакторной аутентификации от Protectimus позволяет легко и быстро настроить двухфакторную аутентификацию (2FA) для Cisco Meraki Client VPN — весь процесс занимает всего несколько минут. Добавив MFA в качестве дополнительного уровня защиты, вы обеспечите доступ к VPN только авторизованным пользователям, значительно снизив риск киберугроз.

В условиях, когда удалённая работа становится новой нормой, особенно важно обеспечить безопасный доступ к корпоративным ресурсам. Protectimus предлагает решение многофакторной аутентификации для Cisco Meraki Client VPN, которое защищает даже в случае компрометации учётных данных пользователя. Двухфакторная аутентификация надёжно блокирует попытки фишинга, атак методом перебора паролей, социальной инженерии, MITM-атак и спуфинга, помогая сохранить безопасность данных и ресурсов вашей организации.

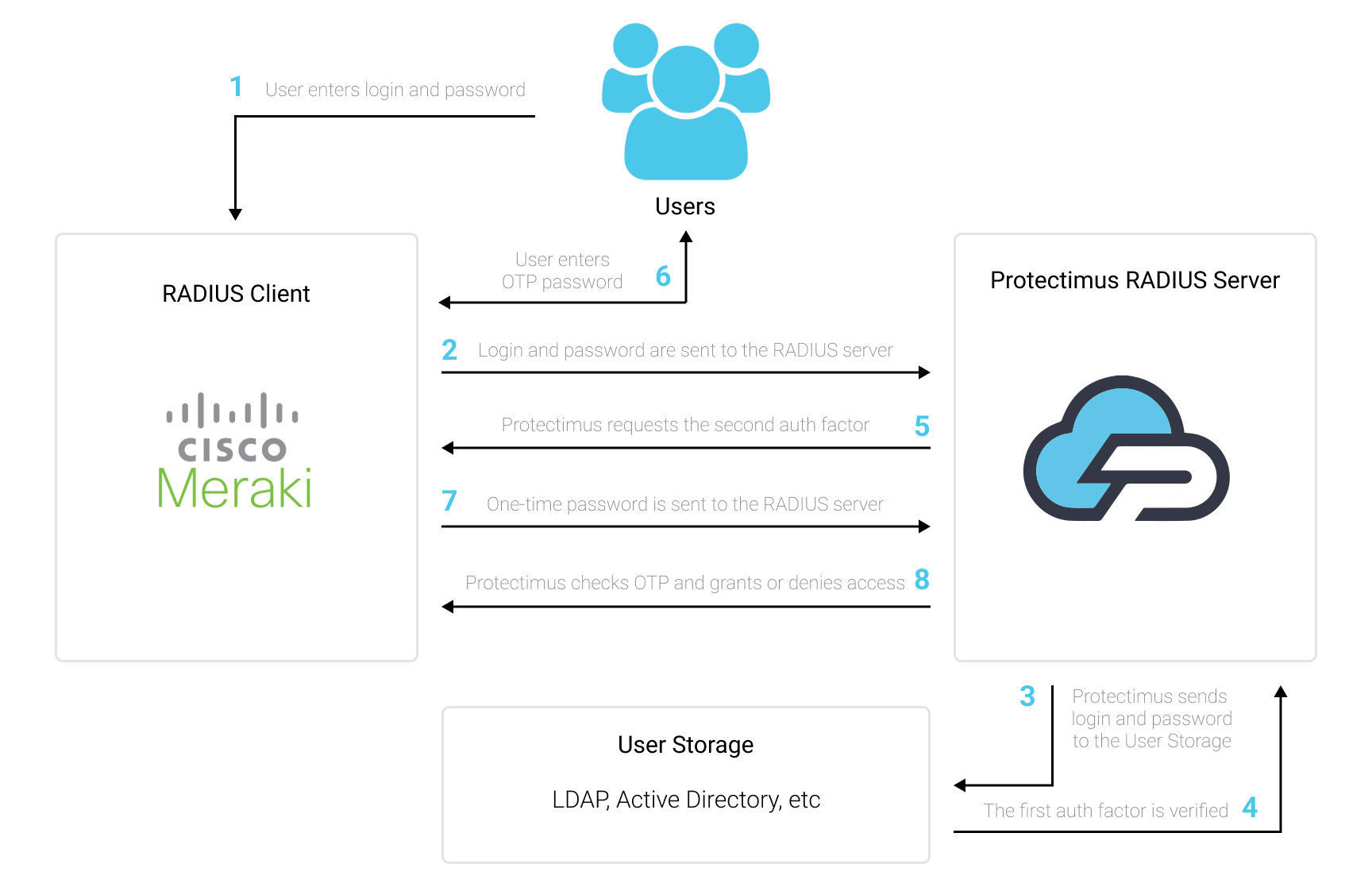

Protectimus обеспечивает надёжный доступ к Cisco Meraki Client VPN с помощью многофакторной аутентификации (MFA), реализованной через компонент Protectimus RADIUS Server.

Схема работы решения Protectimus для двухфакторной аутентификации в Cisco Meraki Client VPN приведена ниже.

Решение Protectimus для двухфакторной аутентификации в Cisco Meraki Client VPN добавляет мощный уровень защиты, эффективно блокируя несанкционированные попытки доступа к VPN.

После активации двухфакторной аутентификации (2FA) в Cisco Meraki Client VPN пользователям придется использовать два различных фактора аутентификации для доступа к своим учетным записям.

После подключения 2FA пользователям нужно будет пройти два шага проверки:

Чтобы обойти такую защиту, злоумышленнику потребуется получить и постоянный пароль, и действующий одноразовый код, срок жизни которого ограничен всего 30 секундами. Это делает успешную атаку практически невозможной и наглядно демонстрирует эффективность 2FA в борьбе с фишингом, перехватом данных и другими распространёнными угрозами.

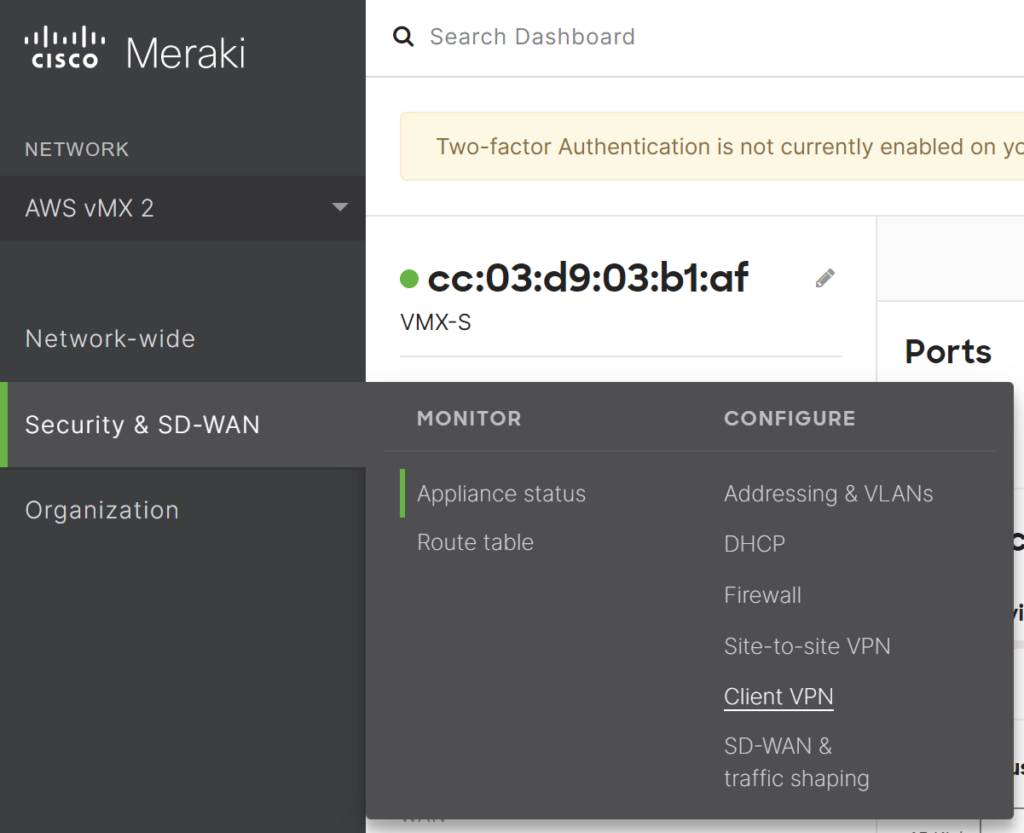

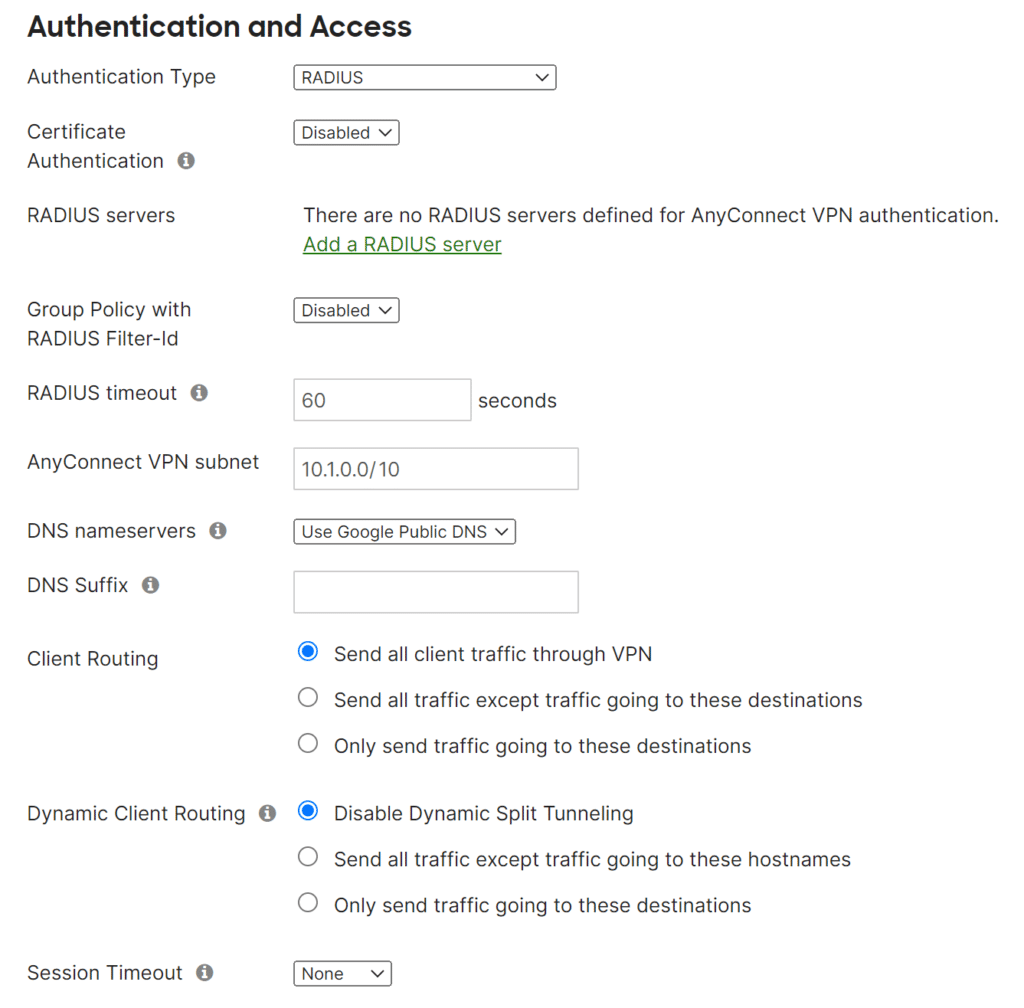

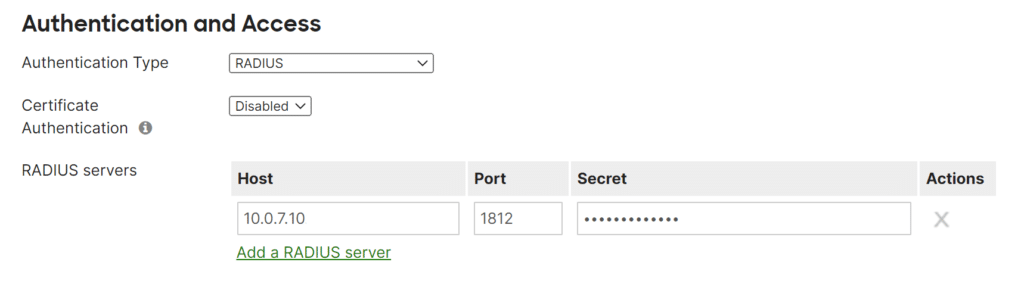

Вы можете настроить многофакторную аутентификацию (2FA) для Cisco Meraki с использованием Protectimus через протокол RADIUS:

- Зарегистрируйтесь в Облачном сервисе двухфакторной аутентификации или установите Локальную платформу Protectimus и задайте базовые настройки.

- Установите и настройте компонент Protectimus RADIUS Server.

- Добавьте Protectimus в качестве сервера RADIUS для Cisco Meraki Client VPN.

Подробные инструкции по установке и настройке Protectimus RADIUS Server доступны в Руководстве по установке и настройке Protectimus RADIUS Server.

Интеграция двухфакторной аутентификации (2FA/MFA) для Cisco Meraki VPN теперь завершена.

Если у вас есть вопросы, обратитесь в службу поддержки клиентов Protectimus.

Protectimus Ltd

Carrick house, 49 Fitzwilliam Square,

Dublin D02 N578, Ireland

Ирландия: +353 19 014 565

США: +1 786 796 66 64

Protectimus Ltd

Carrick house, 49 Fitzwilliam Square,

Dublin D02 N578, Ireland

Ирландия: +353 19 014 565

США: +1 786 796 66 64