Программируемый TOTP-токен в формате карты, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой SHA-1

Программируемый TOTP-токен в формате брелока, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой алгоритма SHA-256

Программируемый TOTP-токен в формате карты, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой SHA-1

Программируемый TOTP-токен в формате брелока, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой алгоритма SHA-256

Бесплатное 2FA-приложение с облачным бэкапом, удобным переносом токенов на новый телефон, PIN-кодом и биометрической защитой

Бесплатная доставка OTP с помощью чат-ботов в мессенджерах

Доставка одноразовых паролей через SMS

Бесплатная доставка OTP на email

Бесплатная доставка одноразовых паролей через push-уведомления

Бесплатное 2FA-приложение с облачным бэкапом, удобным переносом токенов на новый телефон, PIN-кодом и биометрической защитой

Бесплатная доставка OTP с помощью чат-ботов в мессенджерах

Доставка одноразовых паролей через SMS

Бесплатная доставка OTP на email

Бесплатная доставка одноразовых паролей через push-уведомления

Инструкции

Настройте двухфакторную аутентификацию (2FA) для pfSense OpenVPN с помощью системы многофакторной аутентификации Protectimus.

Многофакторная аутентификация (MFA, 2FA) является важной составляющей кибербезопасности, которая защищает аккаунты пользователей, инфраструктуру и конфиденциальную информацию от несанкционированного доступа. Интегрируя 2FA в pfSense OpenVPN, уменьшается вероятность таких угроз как атаки методом перебора паролей, кейлогеры, подмена данных, фишинг, атаки типа MITM и социальная инженерия.

Protectimus обеспечивает безопасный доступ к pfSense OpenVPN, подключая многофакторную аутентификацию (MFA) через Protectimus RADIUS Server.

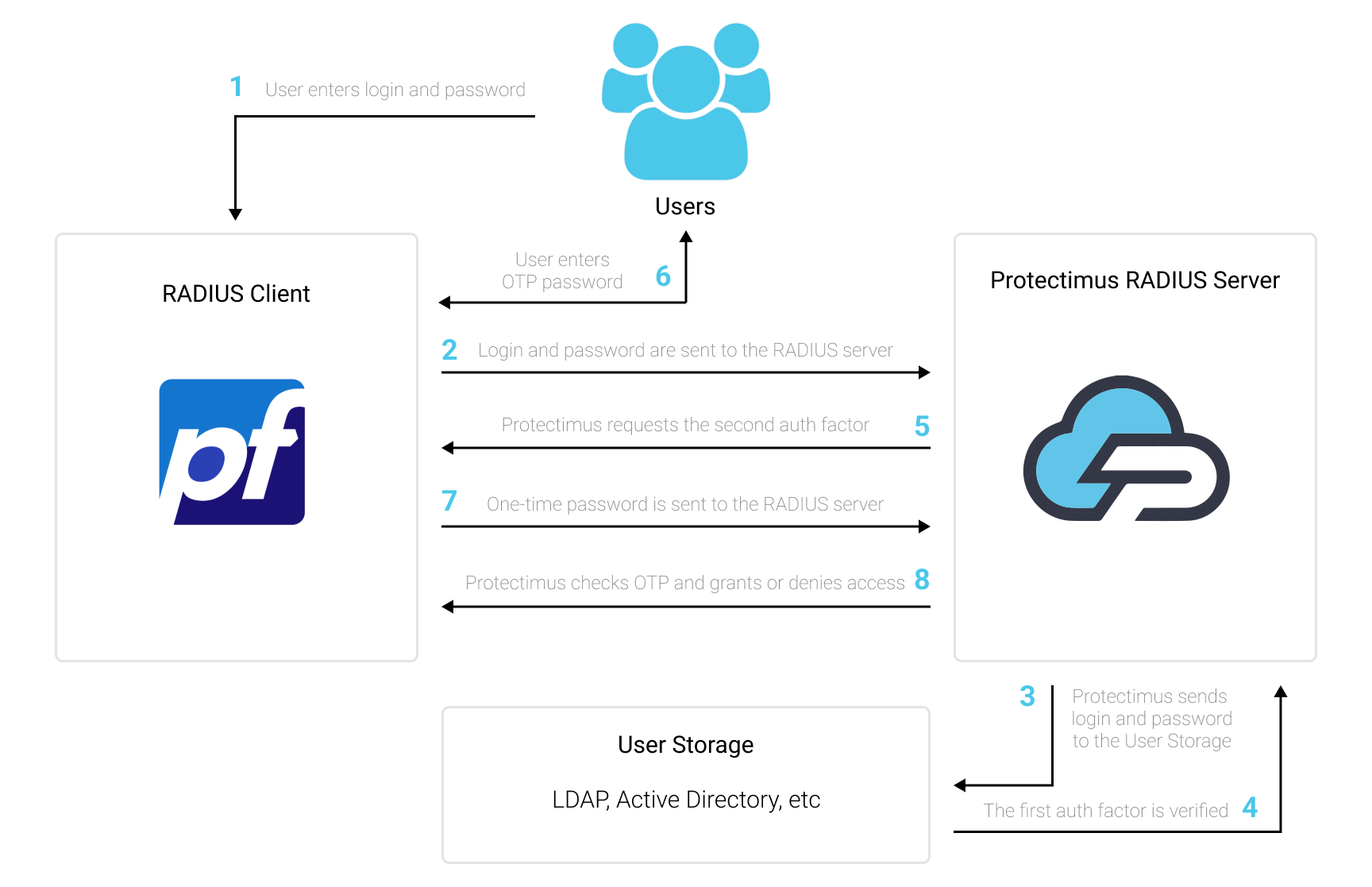

Ниже представлена схема, иллюстрирующая процесс работы решения Protectimus, предназначенного для внедрения двухфакторной аутентификации в pfSense OpenVPN.

Двухфакторная аутентификация от Protectimus повышает безопасность pfSense OpenVPN, добавляя дополнительный уровень защиты, который эффективно предотвращает любые несанкционированные попытки доступа к вашему VPN.

После активации двухфакторной аутентификации (2FA) для pfSense OpenVPN пользователи будут вынуждены проходить два этапа аутентификации для доступа к своим аккаунтам.

При попытке получить доступ к своим учетным записям pfSense OpenVPN, защищенным с помощью 2FA/MFA, пользователям необходимо будет предоставить:

Чтобы взломать pfSense OpenVPN, защищенный двухфакторной аутентификацией (2FA/MFA), злоумышленник должен одновременно получить как обычный пароль, так и одноразовый пароль в течение всего 30 секунд, пока тот еще активен. Эта сложная задача подчеркивает исключительную эффективность двухфакторной аутентификации против большинства попыток взлома.

Вы можете настроить двухфакторную аутентификацию (2FA) для pfSense OpenVPN с помощью Protectimus, используя протокол RADIUS:

- Зарегистрируйтесь в Облачном сервисе двухфакторной аутентификации или установите Локальную платформу Protectimus и задайте базовые настройки.

- Установите и настройте компонент Protectimus RADIUS Server.

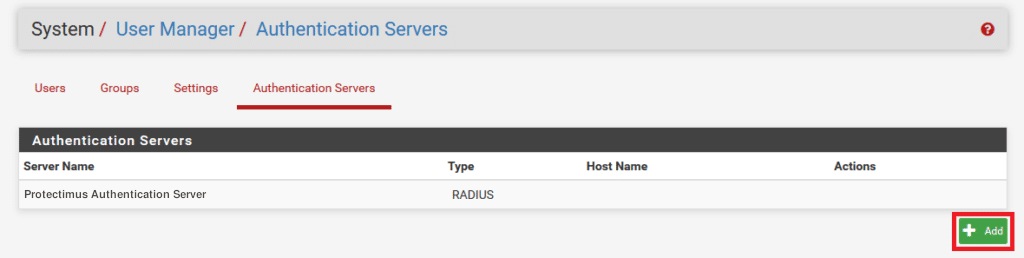

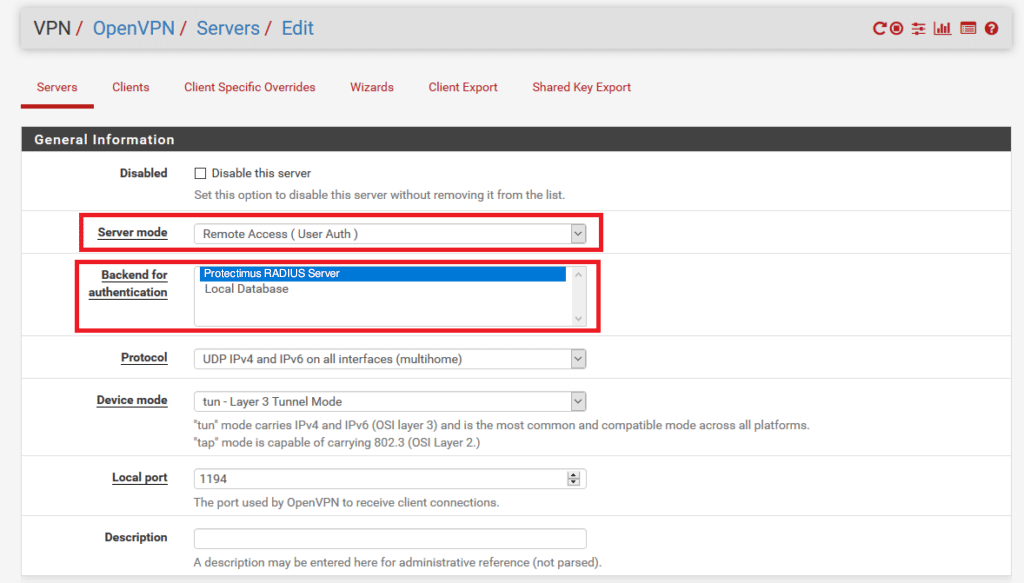

- Добавьте Protectimus в качестве RADIUS сервера для pfSense OpenVPN.

Подробные инструкции по установке и настройке Protectimus RADIUS Server доступны в Руководстве по установке и настройке Protectimus RADIUS Server.

Прежде всего убедитесь, что источник аутентификации настроен корректно. Для этого необходимо использовать внешний провайдер идентификации (IdP), такой как OpenLDAP, Microsoft Active Directory, FreeIPA или отдельный сервер FreeRADIUS.

Важно:

Встроенный в pfSense FreeRADIUS имеет ограниченные возможности настройки и не позволяет указать атрибут электронной почты пользователя. По этой причине встроенный FreeRADIUS не подходит для данной интеграции. Вместо него используйте отдельную установку FreeRADIUS или выберите другой провайдер идентификации из перечисленных выше.

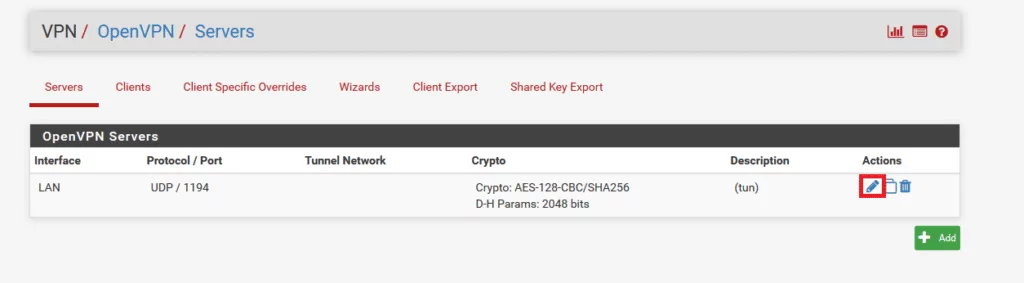

Крайне важно, чтобы ваша система pfSense была правильно настроена. Предполагается, что вы уже добавили OpenVPN-сервер в pfSense через раздел VPN → OpenVPN. Прежде чем приступать к внедрению многофакторной аутентификации с использованием Protectimus, необходимо настроить основное решение для аутентификации пользователей OpenVPN. Если pfSense ещё не установлен и не настроен, обратитесь к официальной документации на сайте pfsense.org.

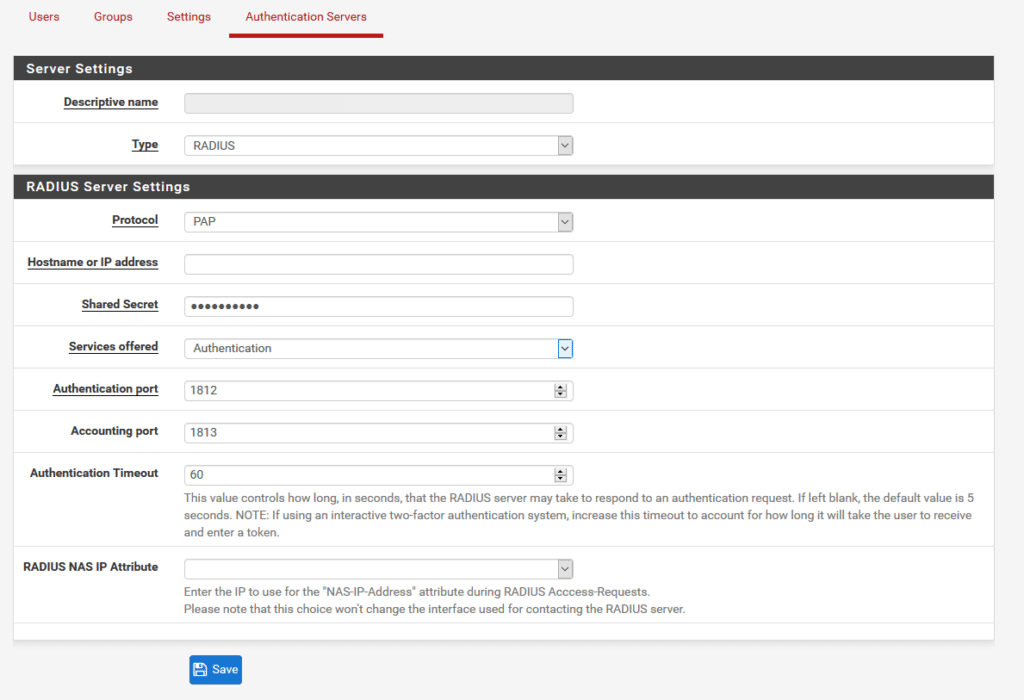

| Descriptive name | Добавьте любое имя, например, Protectimus RADIUS Server. |

| Type | Всегда выбирайте RADIUS. |

| Protocol | Выберите PAP. |

| Hostname or IP address | IP-адрес сервера, на котором установлен компонент Protectimus RADIUS Server. |

| Shared Secret | Укажите созданный вами секретный ключ в файле Protectimus radius.yml (свойство radius.secret). |

| Services offered | Authentication. |

| Authentication port | Укажите 1812 (или тот порт, который вы указали в файле Protectimus radius.yml при настройке Protectimus RADIUS Server). |

| Accounting port | Сохраните значение по умолчанию. |

| Authentication Timeout | Определяет допустимую продолжительность ответа сервера RADIUS на запрос аутентификации. По умолчанию: 5. Рекомендуемое: 60. |

| RADIUS NAS IP Attribute | Введите IP-адрес, который будет использоваться в качестве атрибута «NAS-IP-Address» при отправке RADIUS Access-Requests. |

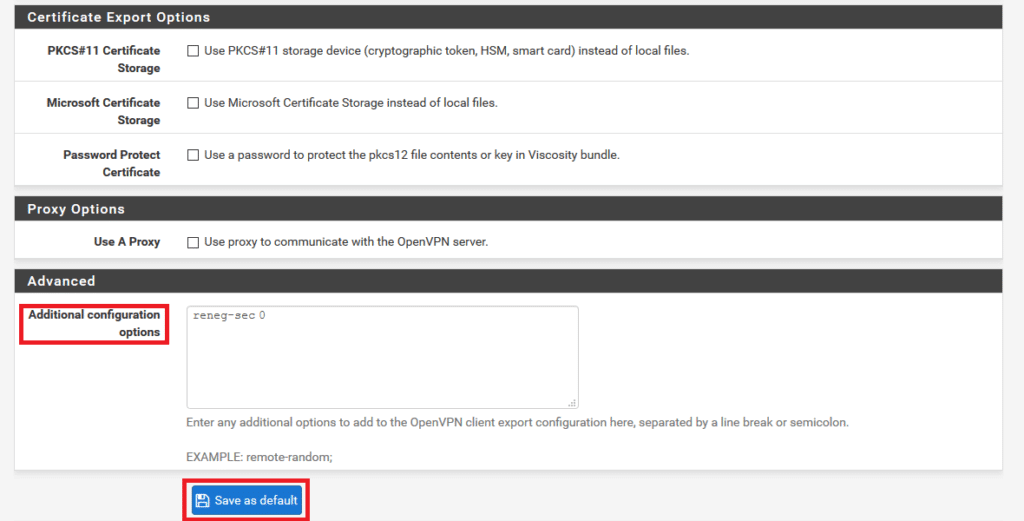

Мы настоятельно рекомендуем настроить reneg-sec на 0. Если выбрать другое значение, существует вероятность, что пользователи будут сталкиваться с запросами на повторную аутентификацию 2FA по истечении времени, заданного этим параметром.

По умолчанию это значение составляет 3600 секунд. Следовательно, если не добавить параметр reneg-sec 0 и оставить поле Additional configuration options (Дополнительные параметры конфигурации) пустым, ваши пользователи будут вынуждены проходить повторную аутентификацию каждый час.

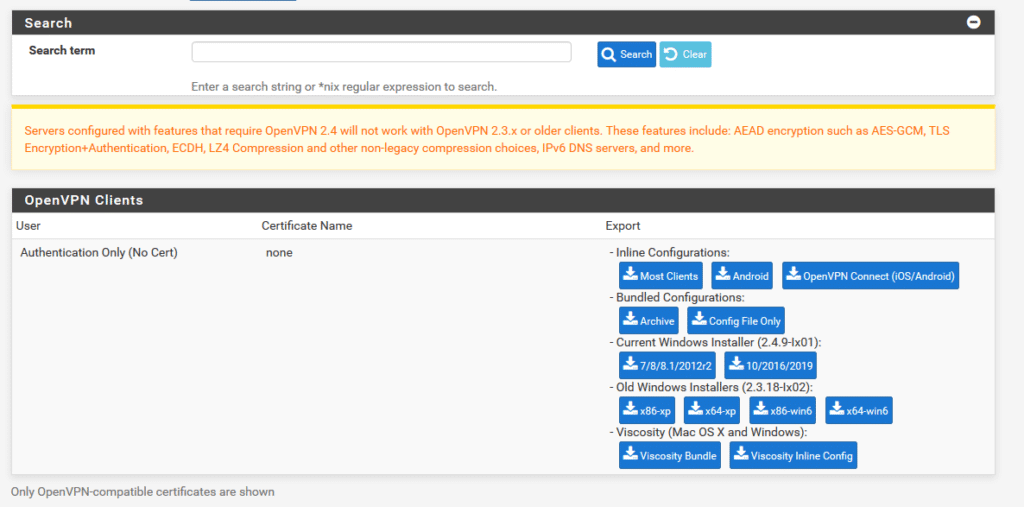

Интеграция двухфакторной аутентификации (2FA/MFA) для вашего pfSense OpenVPN завершена.

Если у вас есть вопросы, обратитесь в службу поддержки клиентов Protectimus.

Protectimus Ltd

Carrick house, 49 Fitzwilliam Square,

Dublin D02 N578, Ireland

Ирландия: +353 19 014 565

США: +1 786 796 66 64

Protectimus Ltd

Carrick house, 49 Fitzwilliam Square,

Dublin D02 N578, Ireland

Ирландия: +353 19 014 565

США: +1 786 796 66 64