Программируемый TOTP-токен в формате карты, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой SHA-1

Программируемый TOTP-токен в формате брелока, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой алгоритма SHA-256

Программируемый TOTP-токен в формате карты, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой SHA-1

Программируемый TOTP-токен в формате брелока, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой алгоритма SHA-256

Бесплатное 2FA-приложение с облачным бэкапом, удобным переносом токенов на новый телефон, PIN-кодом и биометрической защитой

Бесплатная доставка OTP с помощью чат-ботов в мессенджерах

Доставка одноразовых паролей через SMS

Бесплатная доставка OTP на email

Бесплатная доставка одноразовых паролей через push-уведомления

Бесплатное 2FA-приложение с облачным бэкапом, удобным переносом токенов на новый телефон, PIN-кодом и биометрической защитой

Бесплатная доставка OTP с помощью чат-ботов в мессенджерах

Доставка одноразовых паролей через SMS

Бесплатная доставка OTP на email

Бесплатная доставка одноразовых паролей через push-уведомления

Инструкции

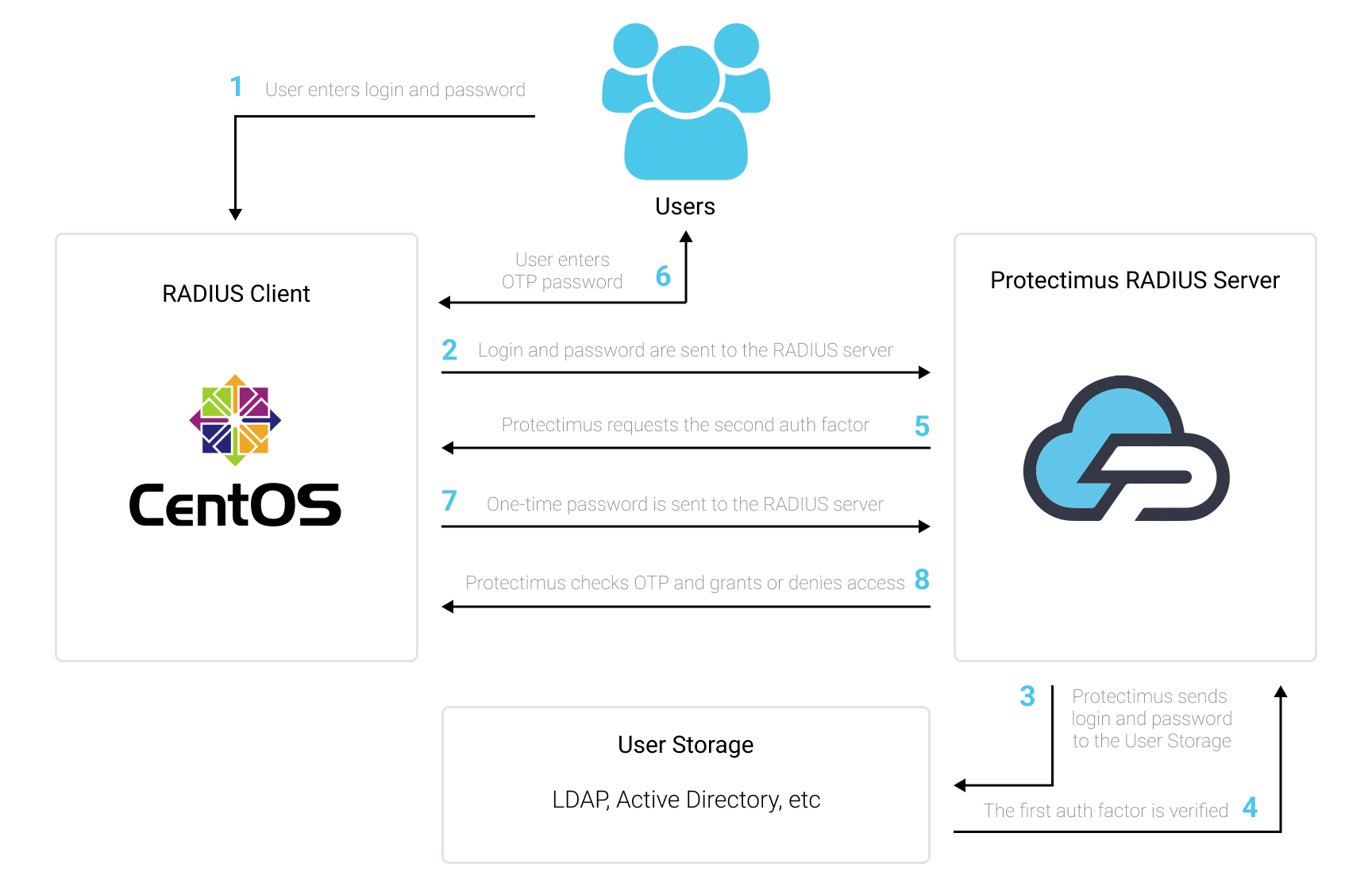

С помощью решения Protectimus для многократной аутентификации (MFA) вы можете настроить двухфакторную аутентификацию (2FA) в CentOS за несколько шагов.

После настройки двухфакторной аутентификации (2FA) в CentOS пользователи должны будут вводить два пароля для доступа к своим учетным записям.

Таким образом, аккаунт CentOS становится защищенным двумя разными факторами аутентификации. Даже если хакер украдет пароль пользователя с помощью фишинга, перебора, социальной инженерии, подмены данных или любой другой атаки, он не сможет получить доступ к аккаунту CentOS без одноразового пароля из 2FA токена пользователя.

Эта инструкция объясняет, как настроить двухфакторную аутентификацию (2FA) в CentOS с помощью компонента Protectimus RADIUS 2FA для интеграции с облачным сервисом Protectimus или локальной платформой MFA Protectimus.

Вы можете настроить двухфакторную аутентификацию (2FA) в CentOS с помощью Protectimus, используя протокол RADIUS:

- Зарегистрируйтесь в Облачном сервисе многофакторной аутентификации или разверните Локальную платформу MFA Protectimus, затем настройте базовые параметры.

- Установите PAM модуль Protectimus для двухфакторной аутентификации в CentOS.

- Установите и настройте модуль Protectimus RADIUS Server.

yum -y install epel-release

yum -y install pam_radiusgit clone https://github.com/protectimus/platform-linux.git

cd platform-linux/radius

edit config/radius.yml

docker compose up -dradius:

secret: secret

auth-port: 1812

auth:

# Could be :

# - LDAP

# - PROTECTIMUS_PASSWORD

# - PROTECTIMUS_OTP

# - PROTECTIMUS_PUSH

providers:

- PROTECTIMUS_OTP

protectimus-api:

login: login@domain.com

api-key: aslkjdljsdlaskmWpXjT5K0xqLXkd3

url: https://api.protectimus.com/

resource-name: radius

resource-id: 723# server[:port] shared_secret timeout (s)

127.0.0.1 secret 1ChallengeResponseAuthentication yes#%PAM-1.0

auth required pam_sepermit.so

# protectimus pam radius

auth substack password-auth

auth required pam_radius_auth.so

auth include postlogin

# Used with polkit to reauthorize users in remote sessions

-auth optional pam_reauthorize.so prepareProtectimus Ltd

Carrick house, 49 Fitzwilliam Square,

Dublin D02 N578, Ireland

Ирландия: +353 19 014 565

США: +1 786 796 66 64

Protectimus Ltd

Carrick house, 49 Fitzwilliam Square,

Dublin D02 N578, Ireland

Ирландия: +353 19 014 565

США: +1 786 796 66 64