Программируемый TOTP-токен в формате карты, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой SHA-1

Программируемый TOTP-токен в формате брелока, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой алгоритма SHA-256

Программируемый TOTP-токен в формате карты, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой SHA-1

Программируемый TOTP-токен в формате брелока, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой алгоритма SHA-256

Бесплатное 2FA-приложение с облачным бэкапом, удобным переносом токенов на новый телефон, PIN-кодом и биометрической защитой

Бесплатная доставка OTP с помощью чат-ботов в мессенджерах

Доставка одноразовых паролей через SMS

Бесплатная доставка OTP на email

Бесплатная доставка одноразовых паролей через push-уведомления

Бесплатное 2FA-приложение с облачным бэкапом, удобным переносом токенов на новый телефон, PIN-кодом и биометрической защитой

Бесплатная доставка OTP с помощью чат-ботов в мессенджерах

Доставка одноразовых паролей через SMS

Бесплатная доставка OTP на email

Бесплатная доставка одноразовых паролей через push-уведомления

Инструкции

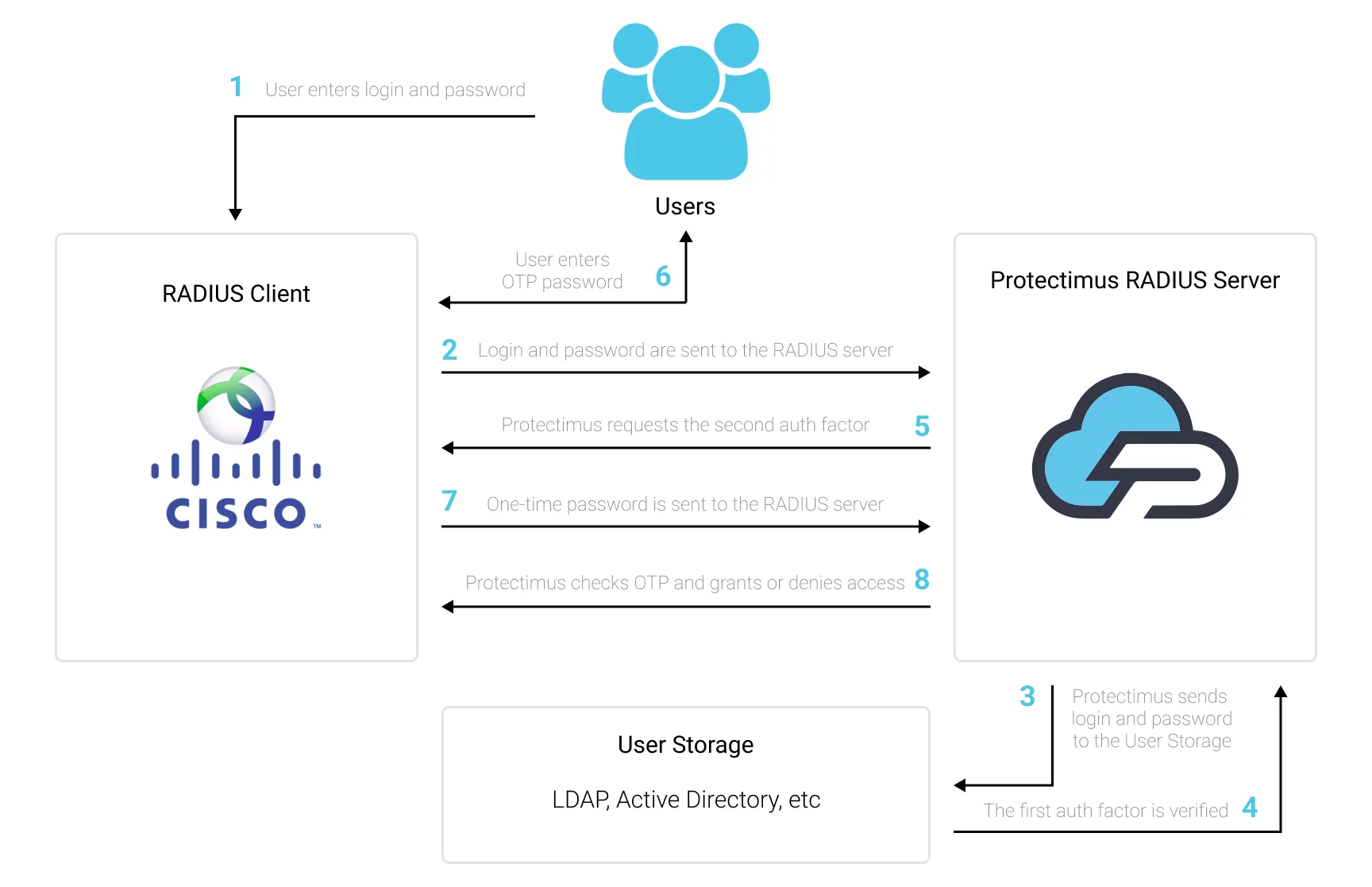

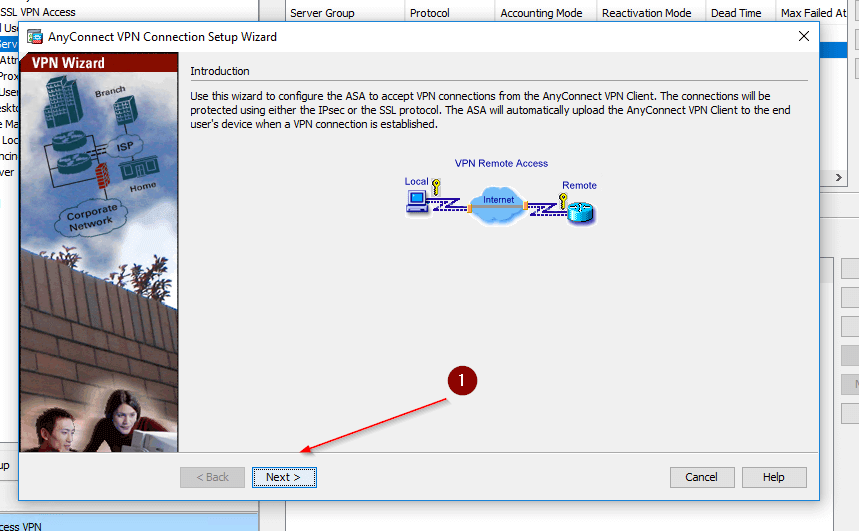

В этом руководстве показано, как организовать двухфакторную аутентификацию в Cisco AnyConnect с помощью системы мультифакторной аутентификации Protectimus. Интеграция Cisco AnyConnect с системой двухфакторной аутентификации Protectimus возможна по протоколу RADIUS.

Настройка политик аутентификации в Cisco AnyConnect позволит отправлять запрос на аутентификацию по протоколу RADIUS, который будет принят и обработан компонентом Protectimus RADIUS Server. В свою очередь, Protectimus RADIUS Server, приняв запрос, обратится к серверу двухфакторной аутентификации Protectimus для проверки одноразового пароля от пользователя и возвратит ответ Cisco AnyConnect, опять же используя протокол RADIUS.

Ознакомьтесь со схемой настройки Cisco AnyConnect 2FA. В ней показано как работает двухфакторная аутентификация для Cisco AnyConnect при интеграции с Protectimus через RADIUS.

Для настройки двухфакторной аутентификации (2FA) для Cisco AnyConnect:

- Установите и настройте компонент Protectimus RADIUS Server.

- Зарегистрируйтесь в Облачном сервисе многофакторной аутентификации или разверните Локальную платформу MFA Protectimus, затем настройте базовые параметры.

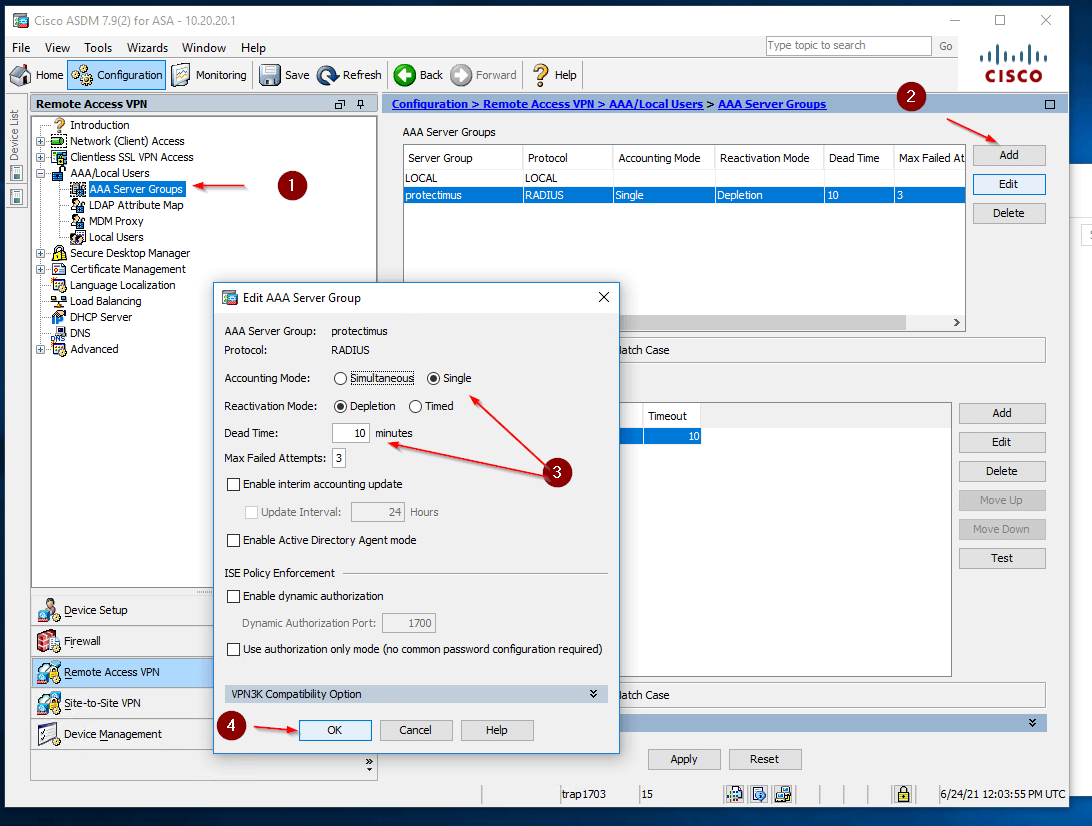

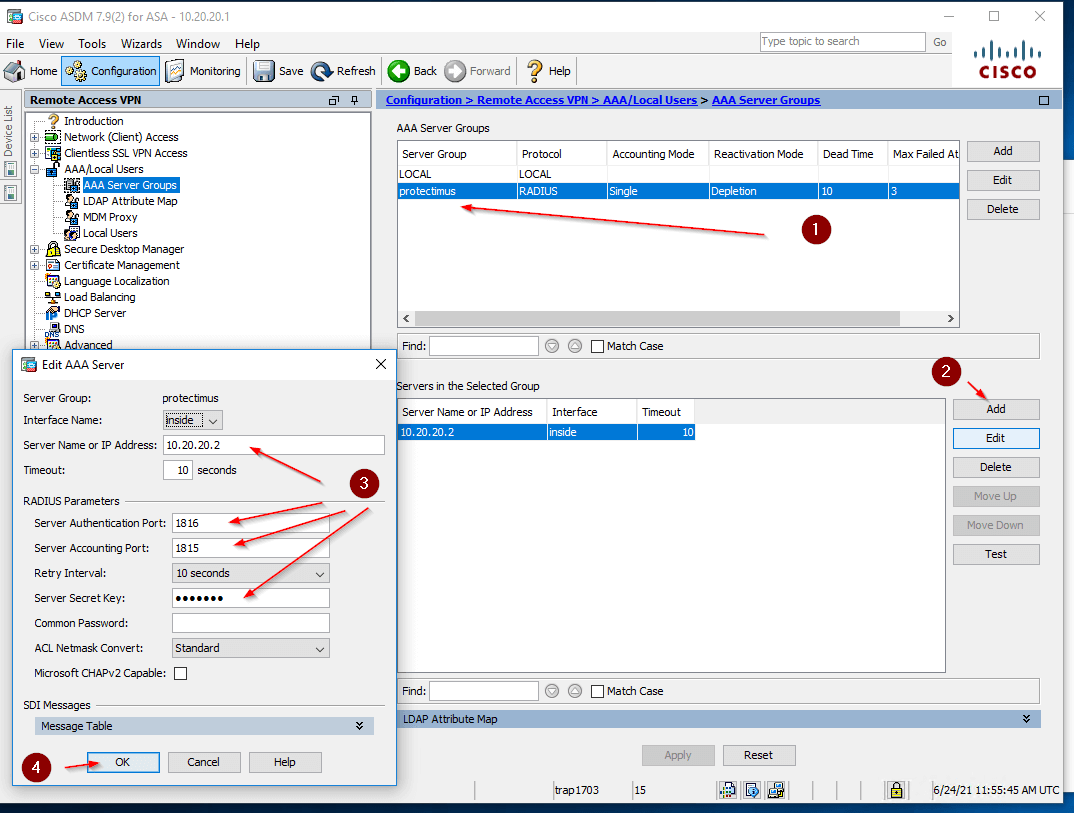

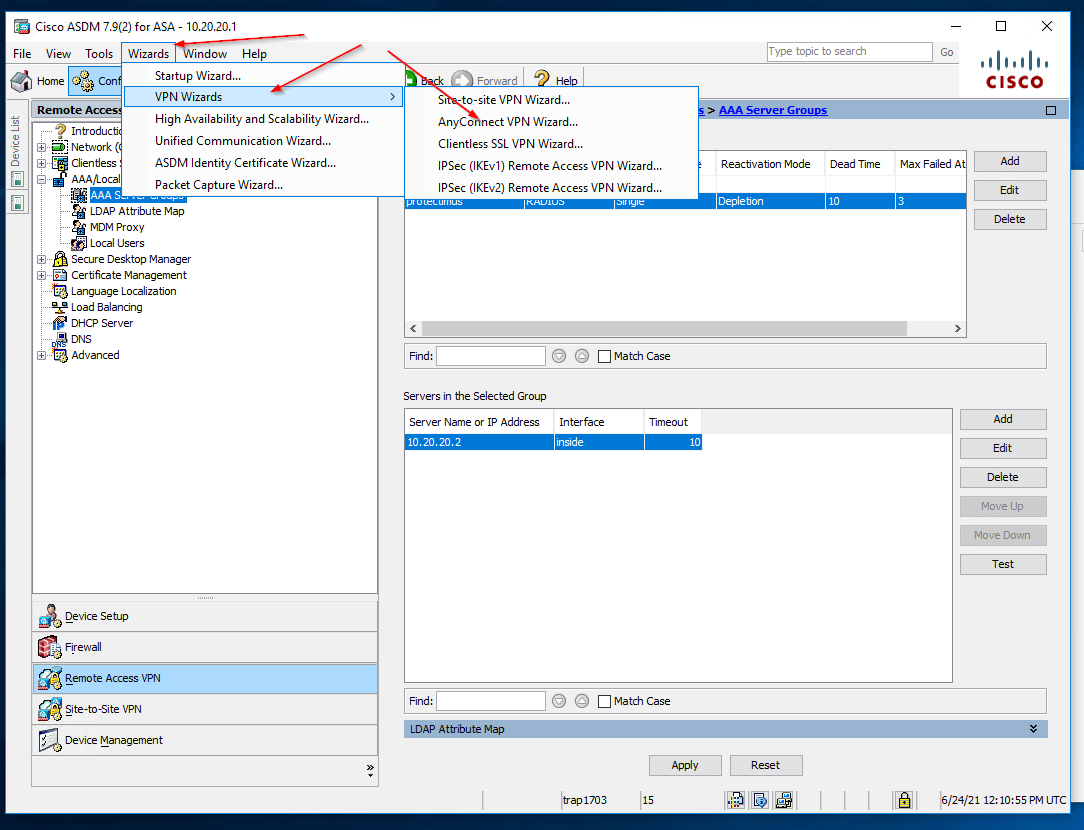

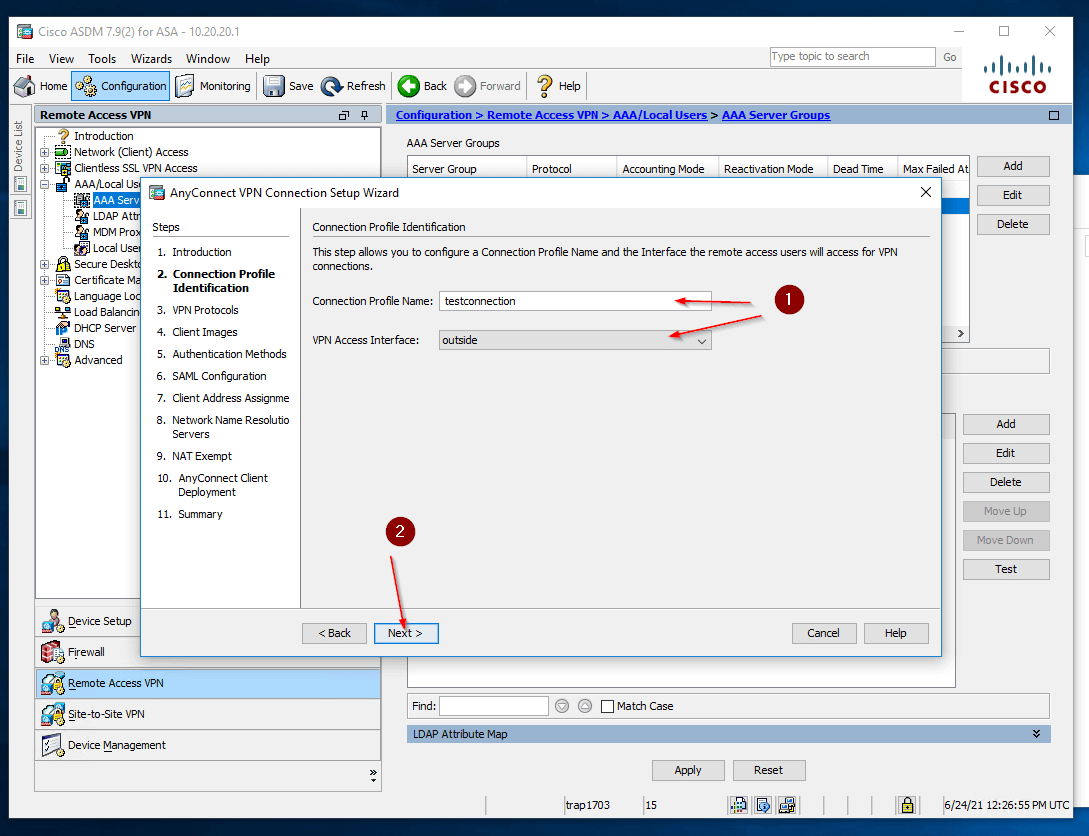

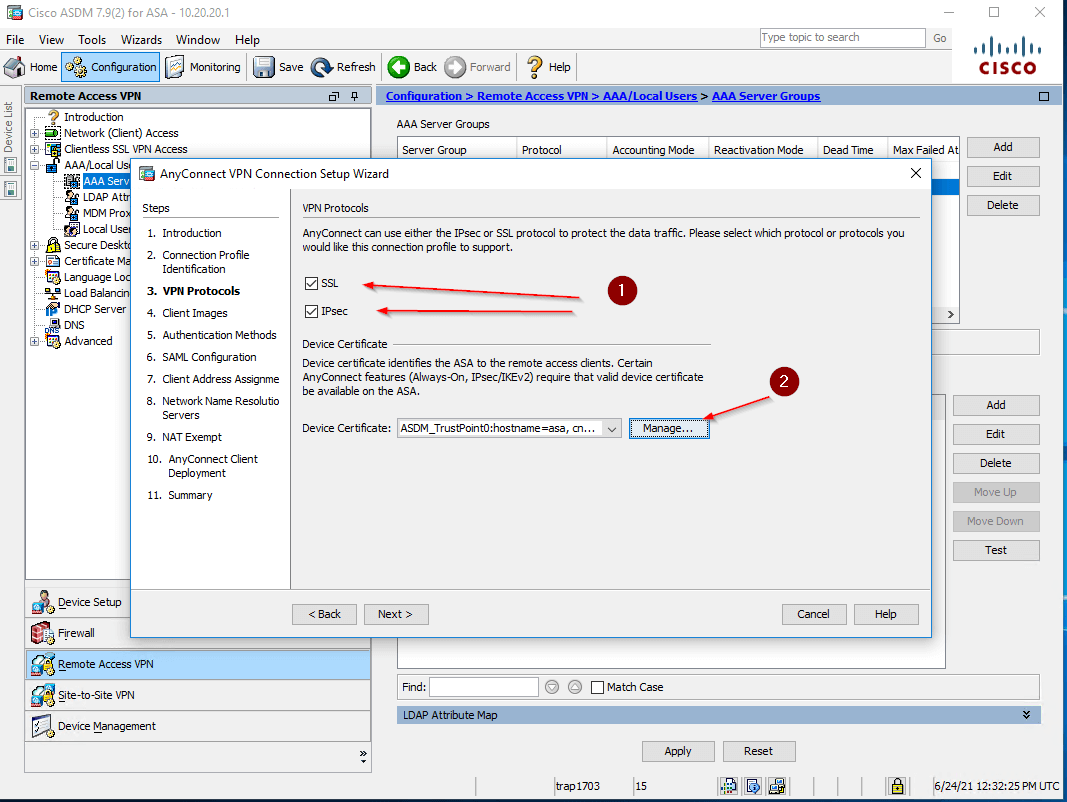

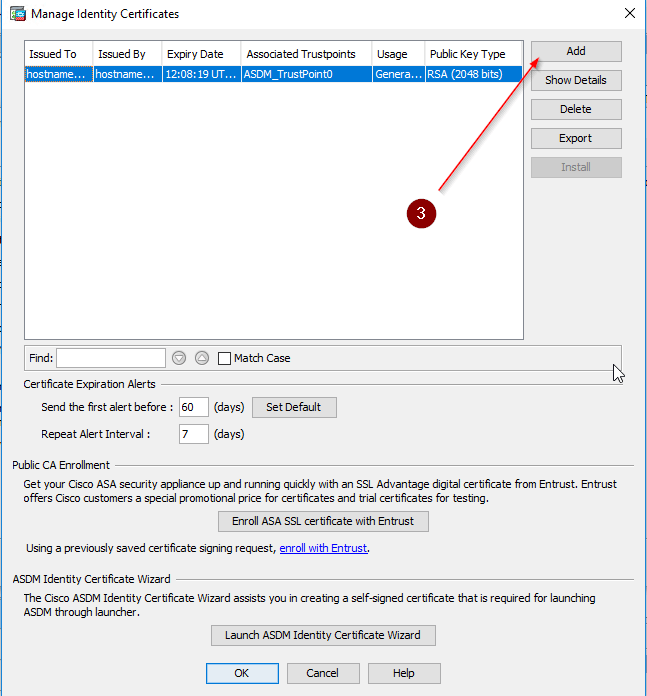

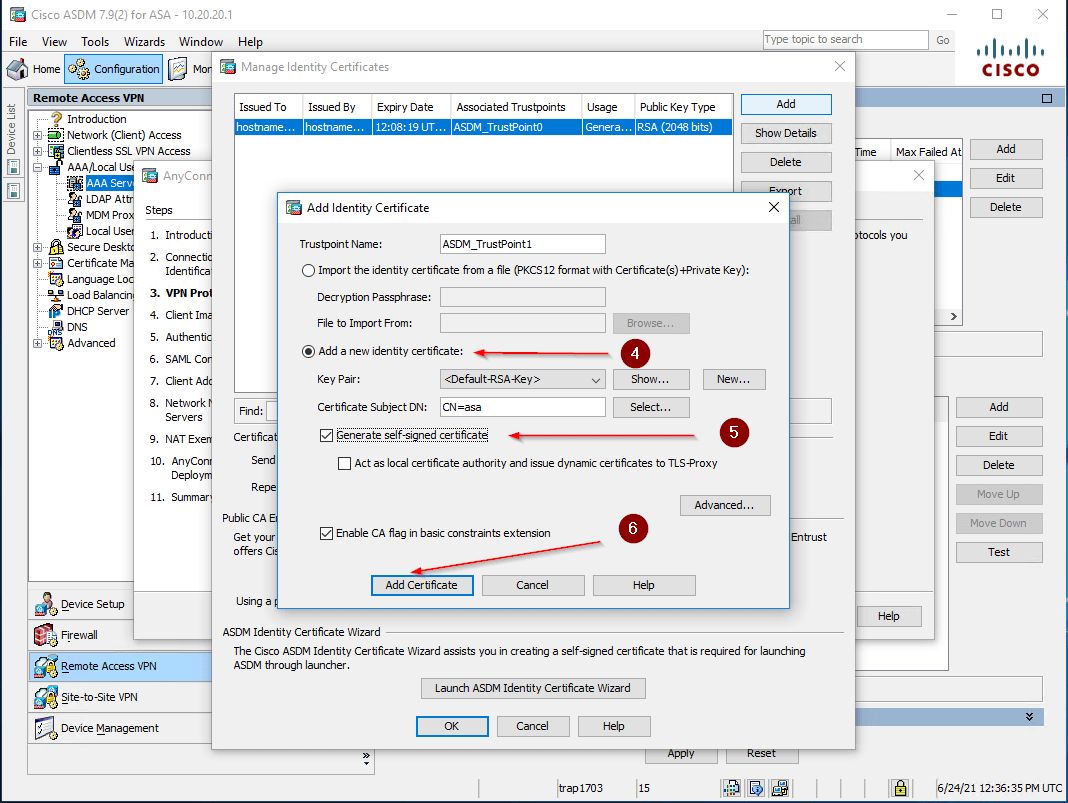

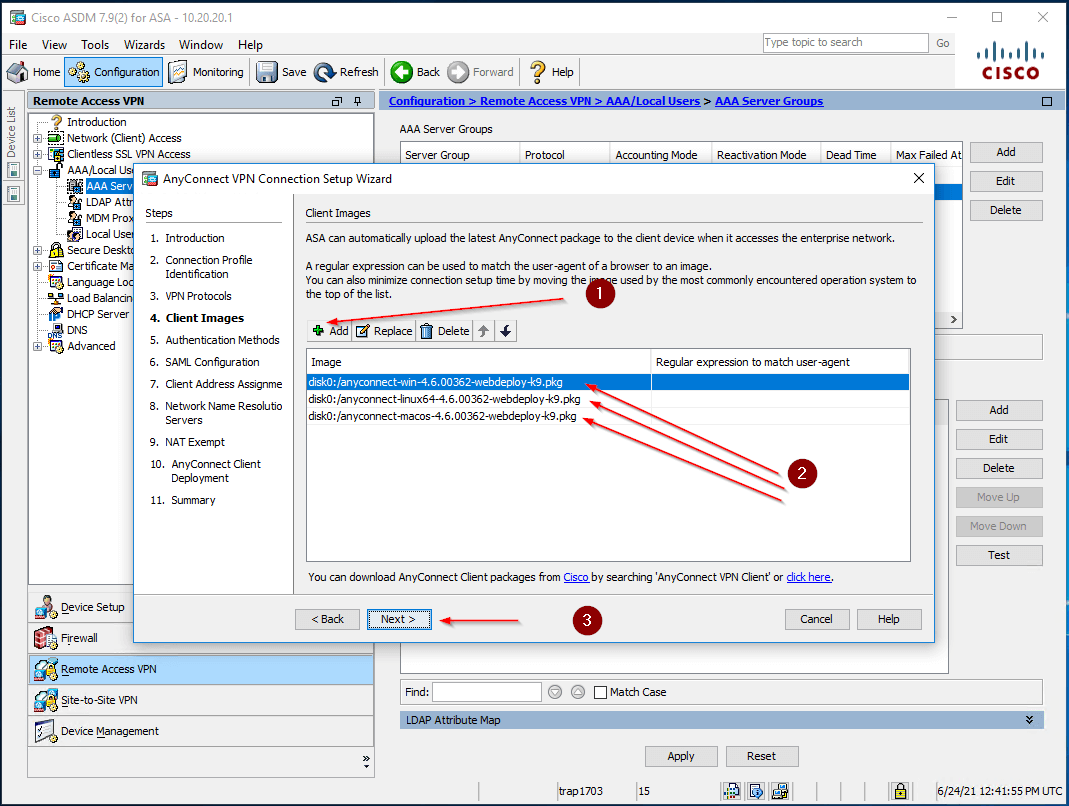

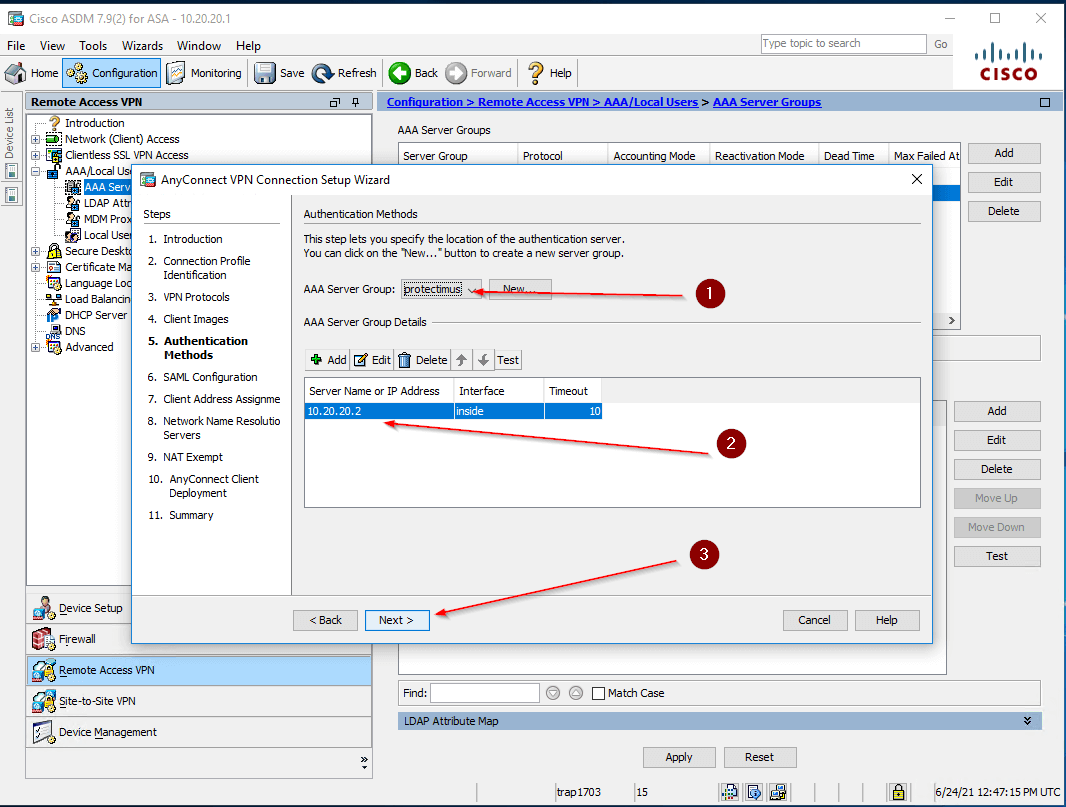

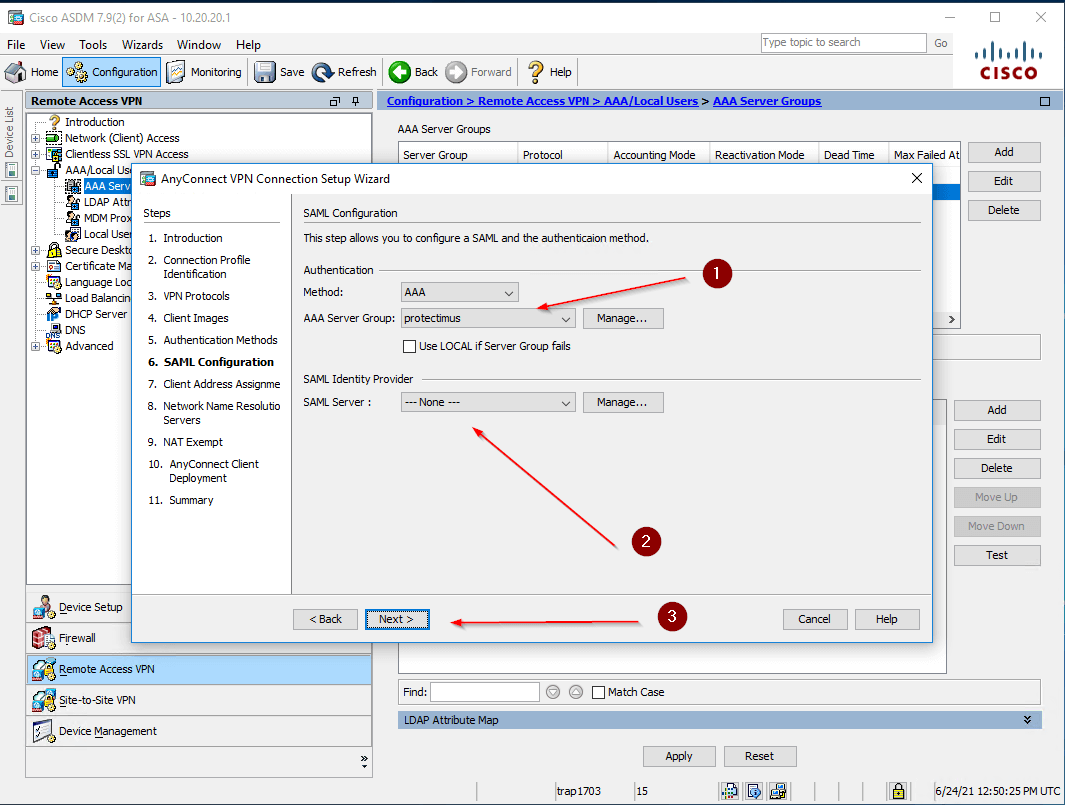

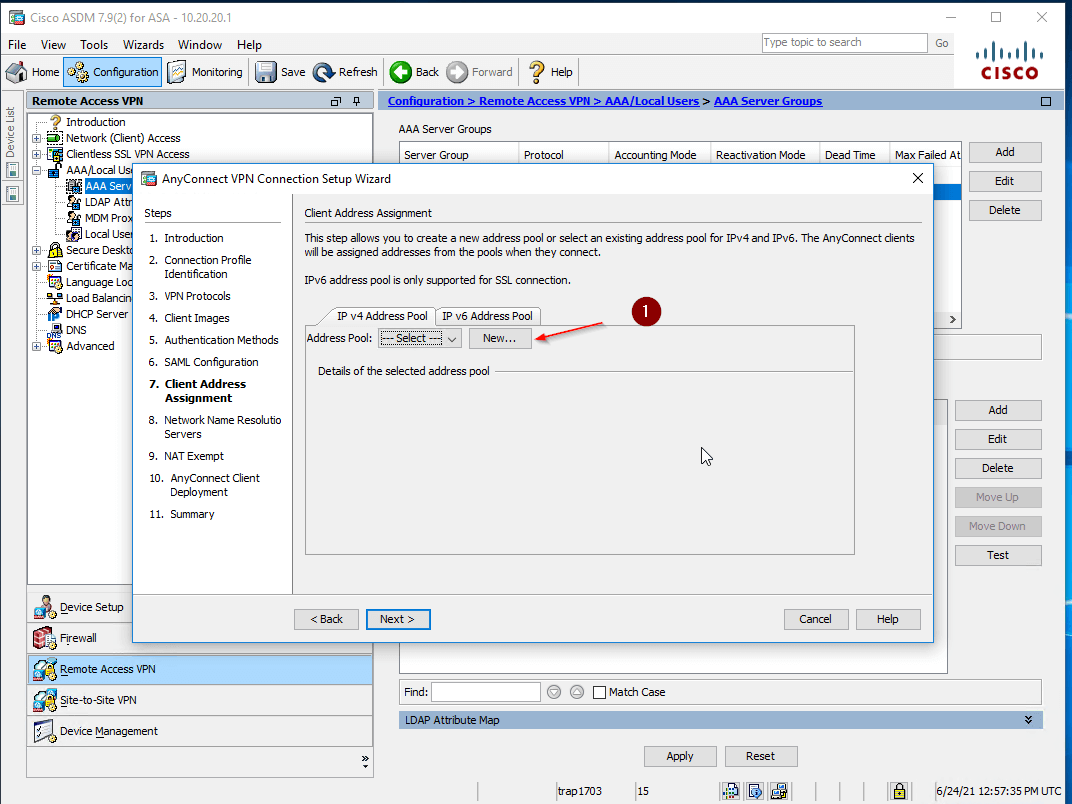

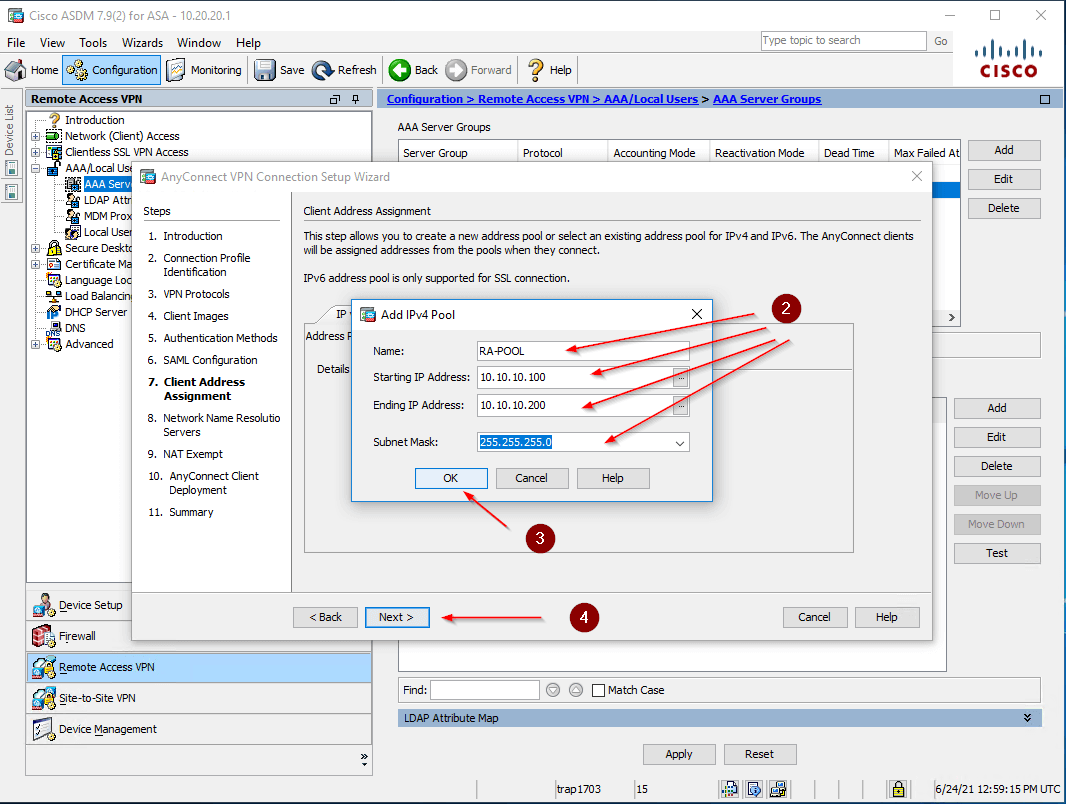

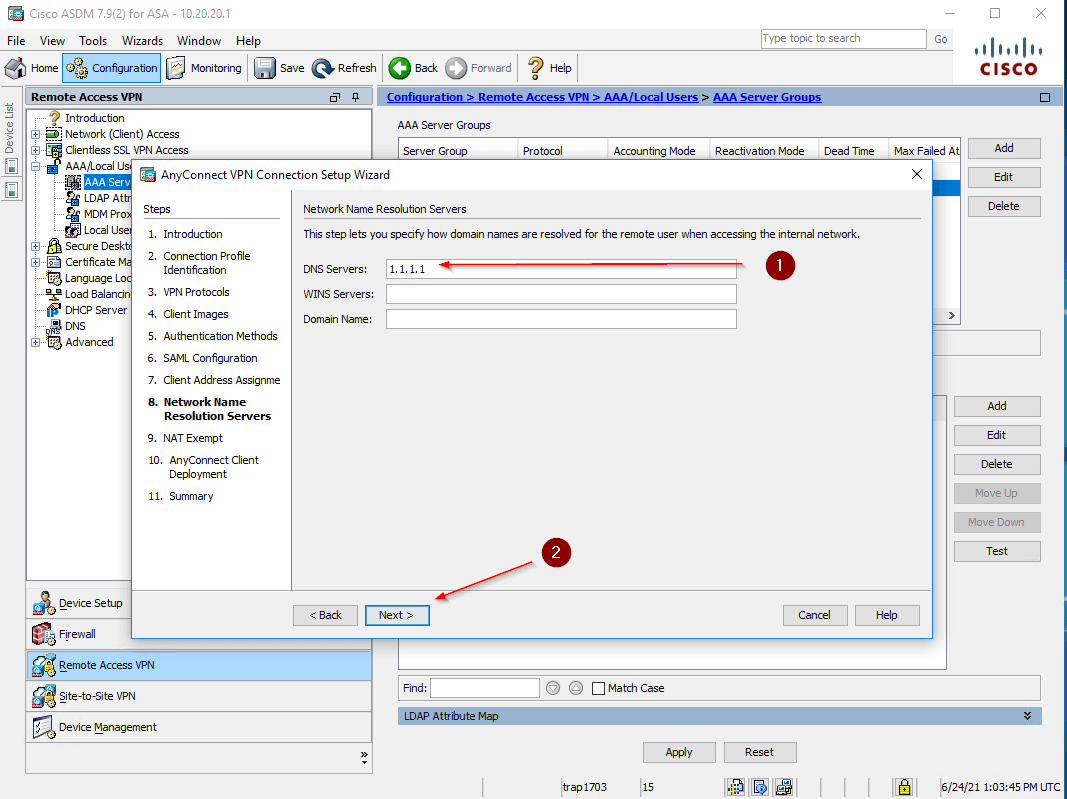

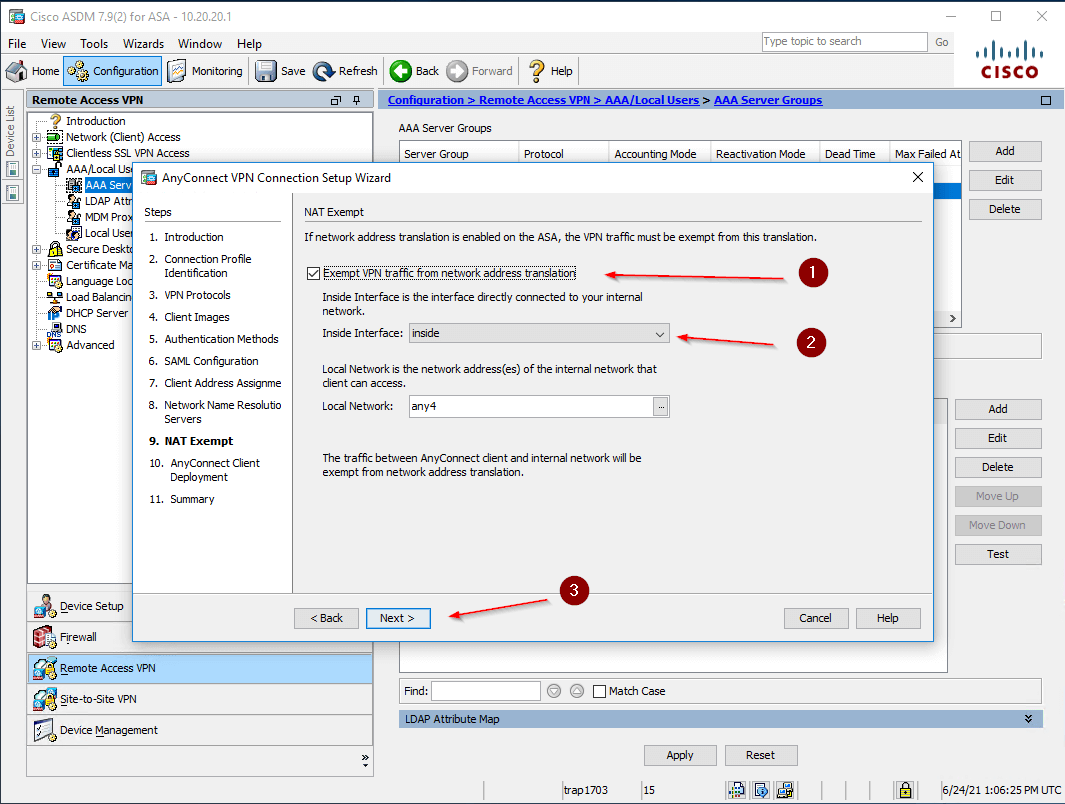

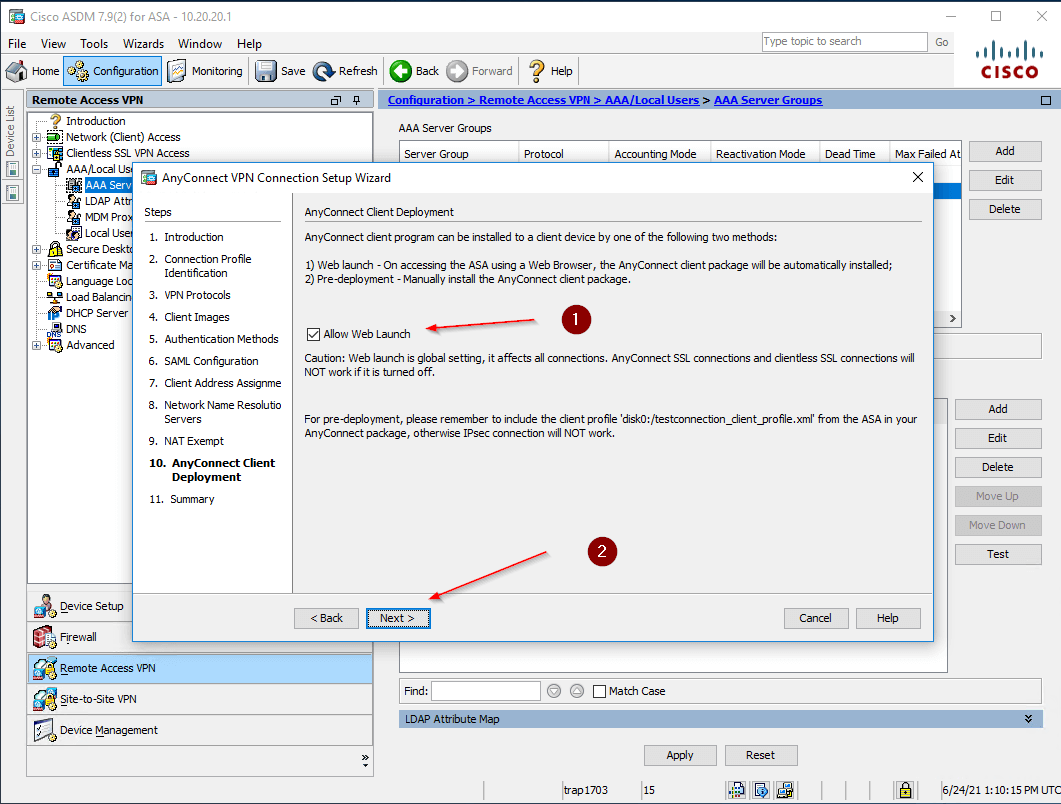

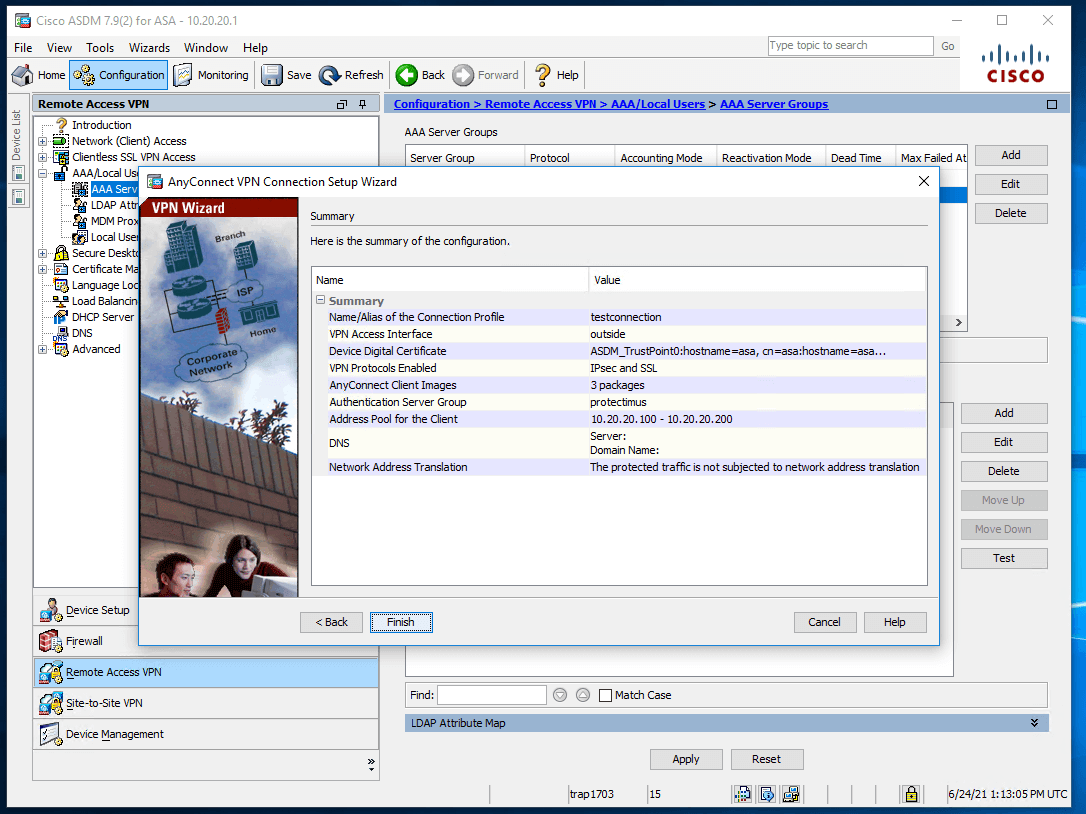

- Настройте политики аутентификации Cisco AnyConnect.

Подробные инструкции по установке и настройке Protectimus RADIUS Server доступны в Руководстве по установке и настройке Protectimus RADIUS Server.

Интеграция двухфакторной аутентификации в Cisco AnyConnect завершена.

Если у вас есть вопросы, обратитесь в службу поддержки клиентов Protectimus.

Protectimus Ltd

Carrick house, 49 Fitzwilliam Square,

Dublin D02 N578, Ireland

Ирландия: +353 19 014 565

США: +1 786 796 66 64

Protectimus Ltd

Carrick house, 49 Fitzwilliam Square,

Dublin D02 N578, Ireland

Ирландия: +353 19 014 565

США: +1 786 796 66 64