Программируемый TOTP-токен в формате карты, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой SHA-1

Программируемый TOTP-токен в формате брелока, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой алгоритма SHA-256

Программируемый TOTP-токен в формате карты, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой SHA-1

Программируемый TOTP-токен в формате брелока, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой алгоритма SHA-256

Бесплатное 2FA-приложение с облачным бэкапом, удобным переносом токенов на новый телефон, PIN-кодом и биометрической защитой

Бесплатная доставка OTP с помощью чат-ботов в мессенджерах

Доставка одноразовых паролей через SMS

Бесплатная доставка OTP на email

Бесплатная доставка одноразовых паролей через push-уведомления

Бесплатное 2FA-приложение с облачным бэкапом, удобным переносом токенов на новый телефон, PIN-кодом и биометрической защитой

Бесплатная доставка OTP с помощью чат-ботов в мессенджерах

Доставка одноразовых паролей через SMS

Бесплатная доставка OTP на email

Бесплатная доставка одноразовых паролей через push-уведомления

Инструкции

Обратите внимание:Предварительные требования:

- Для интеграции локальной платформы с такими решениями, как OWA, на клиентских машинах в домене должен быть установлен сертификат Certification Authority (CA).

- Имя общего назначения (Common Name, CN), на которое выдан сертификат, должно быть доступно в вашей доменной сети для интеграции локальной платформы с такими решениями, как OWA.

- AD CS установлен с функцией Web Enrollment.

- Вам нужно иметь доступ к шаблону веб-сервера в certsrv.

- Необходимы инструменты Keytool и OpenSSL.

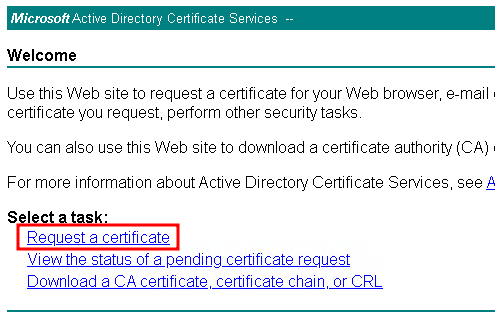

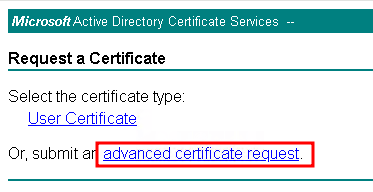

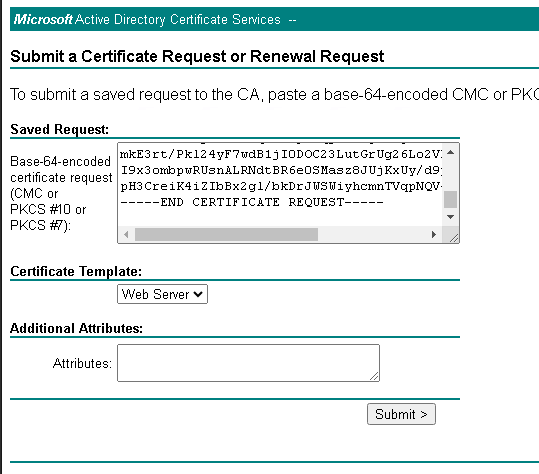

openssl genrsa -out test-server.key 2048openssl req -new -key test-server.key -out test-server.csrhttp://CA-Server-Name/certsrv

openssl pkcs12 -export -in test-server.cer -inkey test-server.key -out test-server.pfxkeytool -importkeystore -srckeystore test-server.pfx -srcstoretype PKCS12 -destkeystore “C:\Program Files\Protectimus\Platform\keystore.jks” -deststoretype JKS| НАЗВАНИЕ ПАРАМЕТРА | ФУНКЦИЯ ПАРАМЕТРА |

|

Порт, на котором ваше приложение прослушивает HTTPS-запросы. Обычно платформа по умолчанию использует порт 8443. |

|

Тип хранилища ключей, используемого для сохранения SSL-сертификатов и закрытых ключей. Доступные типы: JKS, PKCS12. |

|

Пароль для доступа к хранилищу ключей. |

|

Полный путь к файлу хранилища ключей, содержащему сертификаты SSL и закрытые ключи. Обратите внимание, файл хранилища ключей должен располагаться в папке ..\\Protectimus\\Platform, в том же месте, где находятся файлы .war и .properties. Путь должен быть указан с двойными обратными слешами, например, C:\\Program Files\\Protectimus\\Platform\\keystore.jks. |

https.port = 8443

https.keystore.type = JKS

https.keystore.password = **********

https.keystore = C:\\Program Files\\Protectimus\\Platform\\keystore.jks| НАЗВАНИЕ ПАРАМЕТРА | ФУНКЦИЯ ПАРАМЕТРА |

|

Имя хоста или IP-адрес SMTP-сервера. |

|

Номер порта для SMTP-сервера. |

|

Имя пользователя или адрес электронной почты для аутентификации. |

|

Пароль, связанный с именем пользователя или учетной записью электронной почты. |

|

Позволяет задать адрес электронной почты, с которого пользователь будет получать емейлы. |

smtp.host = smtp-server.com

smtp.port = 25

smtp.user = user@example.com

smtp.password = **********ОБРАТИТЕ ВНИМАНИЕ! Также можно настроить параметры для SMSC и ALIBABA.

| НАЗВАНИЕ ПАРАМЕТРА | ФУНКЦИЯ ПАРАМЕТРА |

|

Логин SMPP-сервера. |

|

Пароль SMPP-сервера. |

|

Хост или IP-адрес SMPP-сервера. |

|

Порт для сервера SMPP. |

|

Кодировка SMPP-сообщений. |

|

Адрес источника или отправителя сообщений SMPP. |

smpp.server.login = login

smpp.server.password = **********

smpp.server.host = smpp.example.com

smpp.server.port = 12000

smpp.message.encoding = UTF-8

smpp.from.address = ProtectimusProtectimus Ltd

Carrick house, 49 Fitzwilliam Square,

Dublin D02 N578, Ireland

Ирландия: +353 19 014 565

США: +1 786 796 66 64

Protectimus Ltd

Carrick house, 49 Fitzwilliam Square,

Dublin D02 N578, Ireland

Ирландия: +353 19 014 565

США: +1 786 796 66 64