Компонент Protectimus DSPA (Dynamic Strong Password Authentication) позволяет интегрировать решение двухфакторной аутентификации Protectimus напрямую с Microsoft Active Directory или любым другим хранилищем пользователей (AD/LDAP, базы данных). После интеграции, динамические 2FA пароли будут запрашиваться на всех сервисах, подключенных к данному каталогу пользователей (например, при входе в Windows, ADFS и OWA).

Protectimus DSPA добавляет к статическим паролям приставку в виде 6 цифр — одноразовый пароль, который генерируется по алгоритму TOTP и постоянно меняется. Получается пароль вида: P@ssw0rd!459812. Где:

- P@ssw0rd! — постоянная часть,

- 459812 — одноразовый пароль.

Интервал смены одноразовых паролей задает администратор, он должен быть кратным 30 секундам.

Для конечного пользователя аутентификация будет выглядеть так: чтобы войти в свою учетную запись, пользователь вводит свой статический пароль и одноразовый код в одной строке. Для создания одноразовых паролей пользователям необходимо использовать приложение Protectimus SMART.

1. Установите Локальную платформу Protectimus

1.1. Windows

Скачайте

инсталлятор Локальной платформы MFA Protectimus для Windows.Компонент Protectimus DSPA будет установлен автоматически.

1.2. Другая операционная система

Установите локальную платформу Protectimus с помощью Docker-образа. Воспользуйтесь нашей

пошаговой инструкцией по установке через Docker.

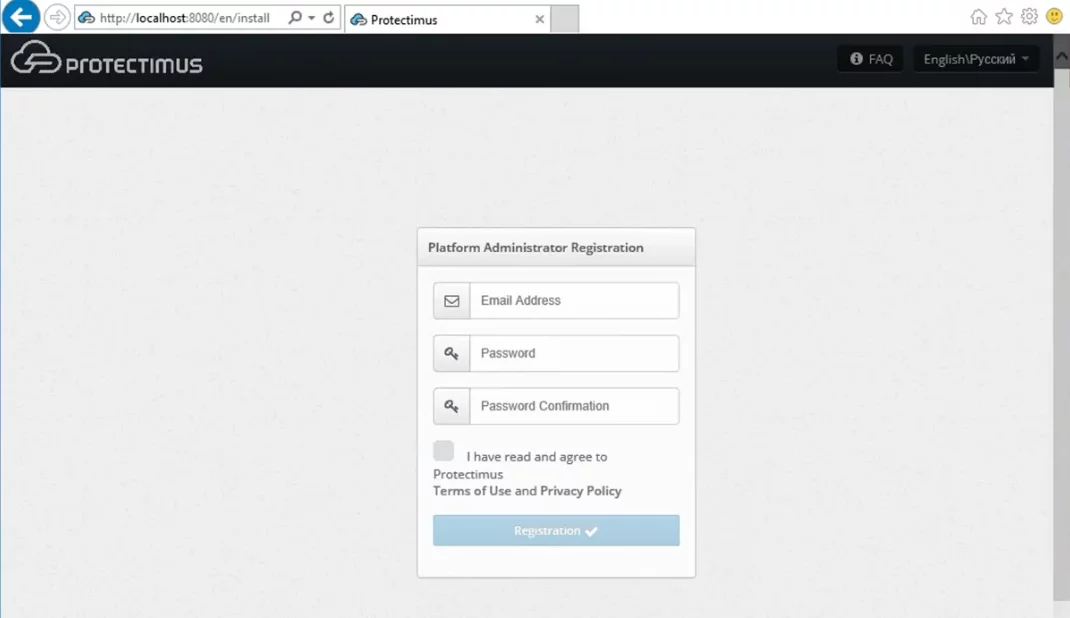

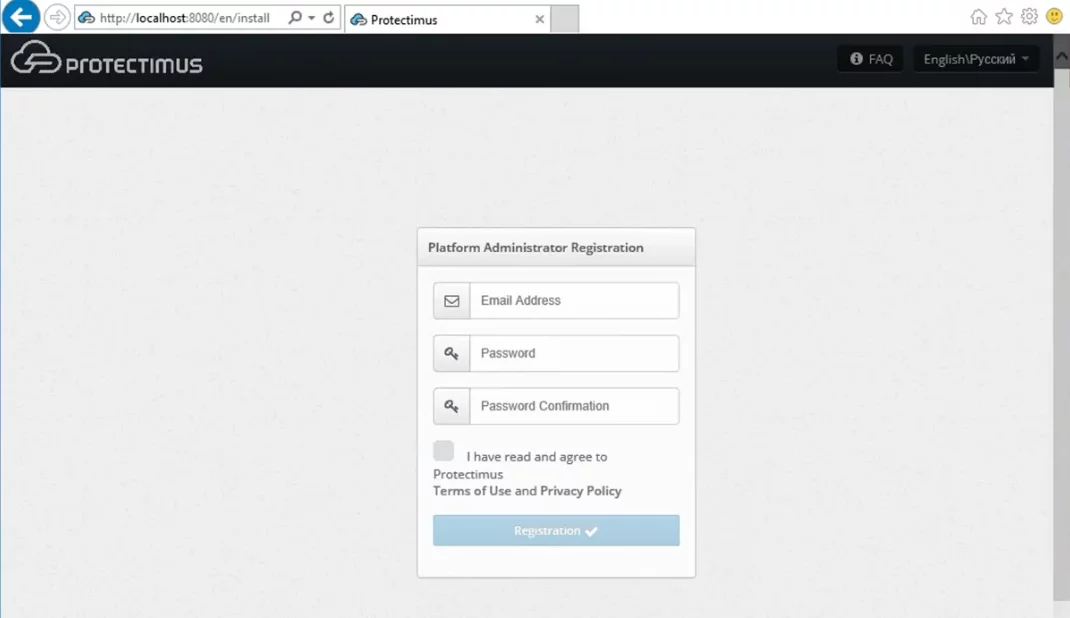

2. Зарегистрируйтесь

Установщик автоматически откроет регистрационную форму по адресу

http://localhost:8080 или

https://localhost:8443.

Пожалуйста, создайте учетную запись и войдите в систему для настройки необходимых параметров.

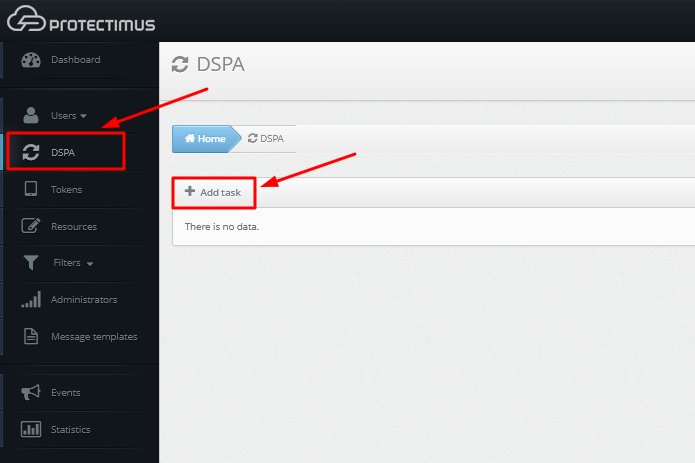

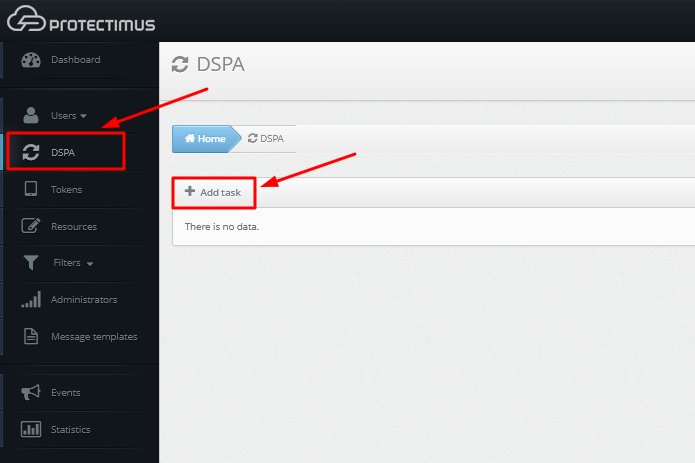

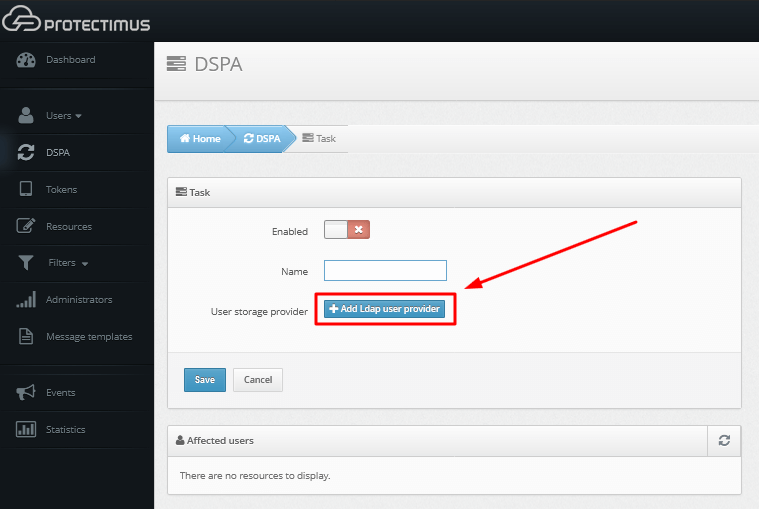

3. Создайте поставщика пользователей

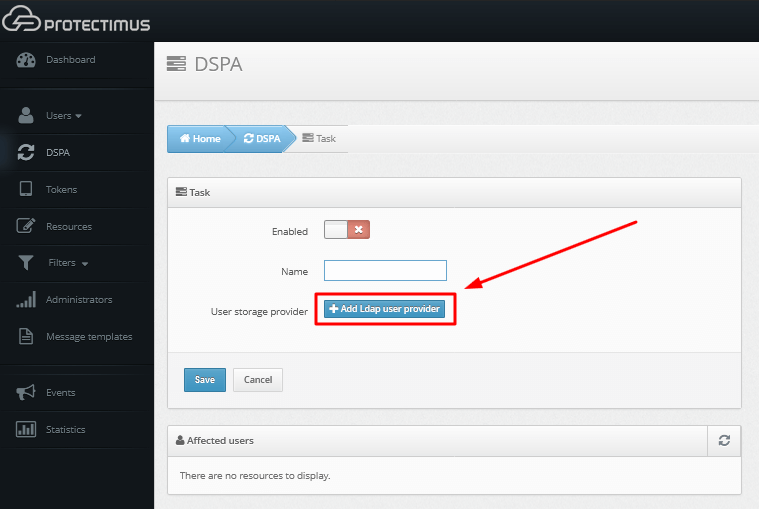

- После запуска платформы и регистрации в системе Protectimus, войдите в свою учетную запись и во вкладке DSPA выберите Добавить службу (Add task) -> Добавить поставщика пользователей (Add LDAP user provider).

- Заполните данные о службе каталогов.

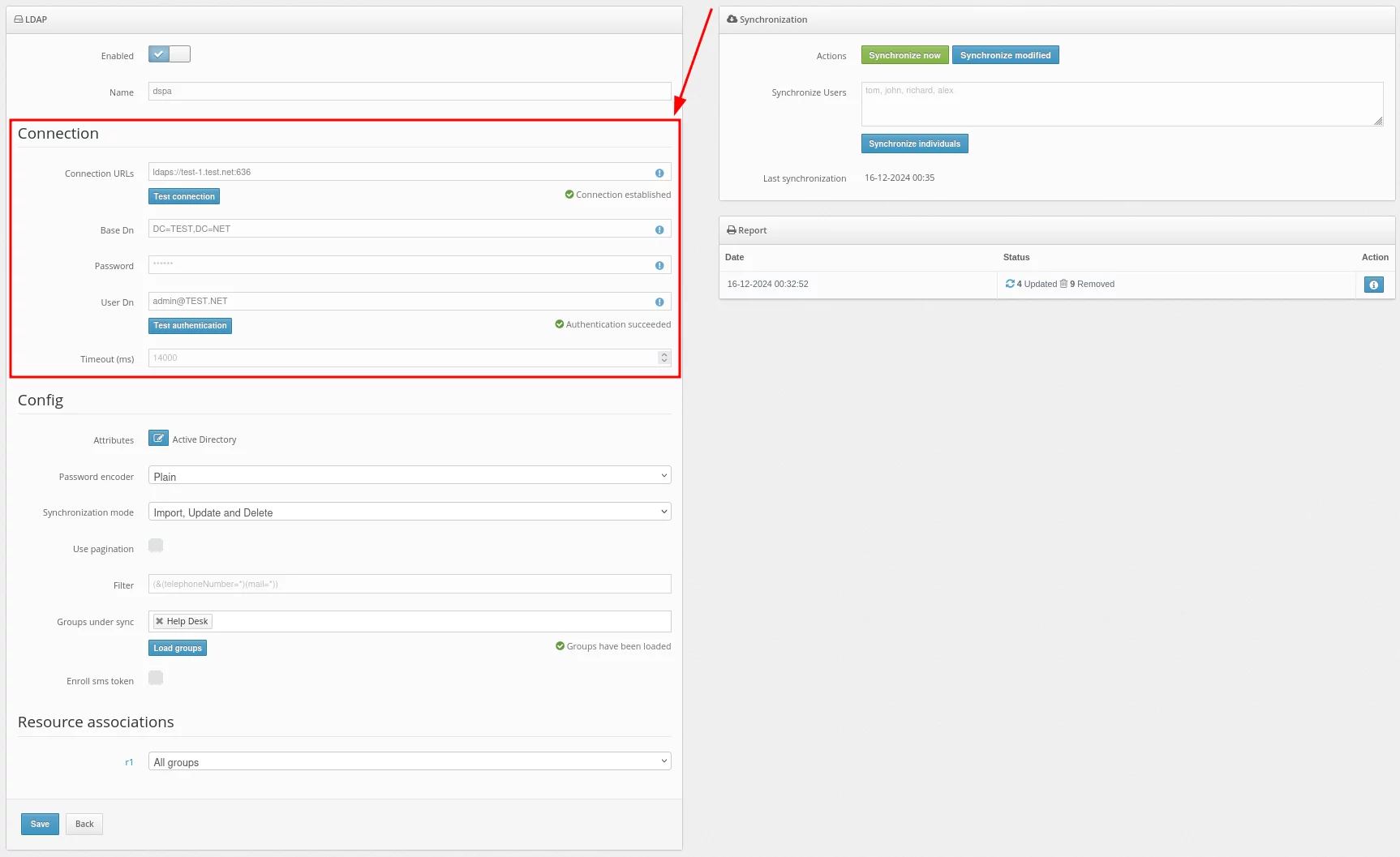

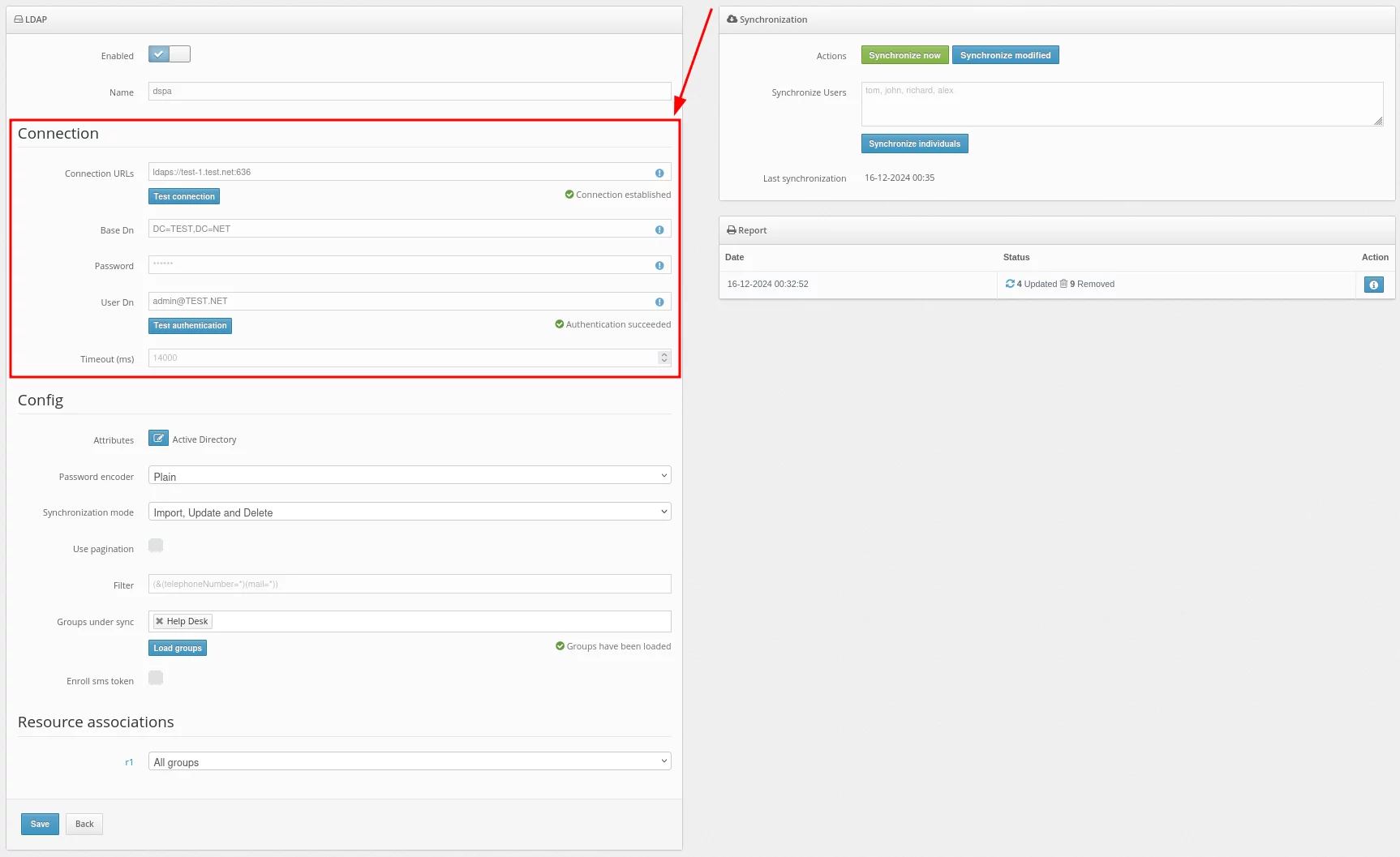

Основные настройки:

| Поле |

Значение |

Примечание |

| Connection URLs

| URL адрес подключения к вашему серверу LDAP

| Пример: ldaps://dc1.domain.local:636

Для DSPA необходимо использовать именно LDAP соединение, также нужно импортировать SSL сертификат.

Стандартный способ:

keytool -import -alias ___ -file '___.cer' -keystore 'C:\Program Files\Java\jre___\lib\security\cacerts' -storepass changeit

|

| Base DN

| Полный DN каталога, в котором находятся ваши пользователи

| Пример:

DC=domain,DC=local

|

| Password

| Пароль указанного пользователя |

|

| User DN |

DN или userPrincipalName администратора или пользователя, который имеет доступ к информации пользователей |

Пример:

CN=Administrator, CN=Users, DC=demo, DC=domain, DC=local

administrator@domain.local

Для DSPA пользователь должен иметь права на смену паролей

|

| Timeout (ms) |

Таймаут соединения |

|

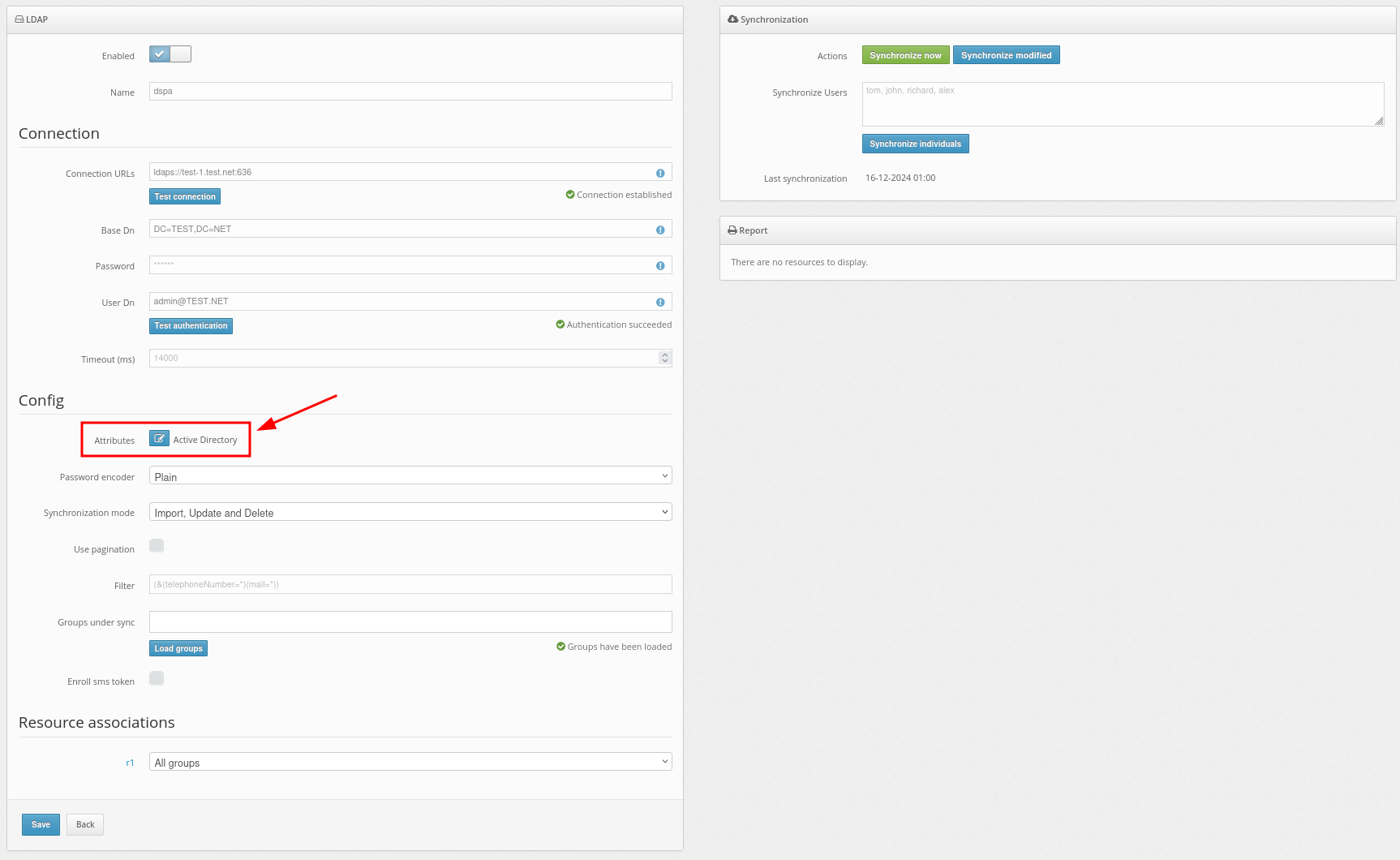

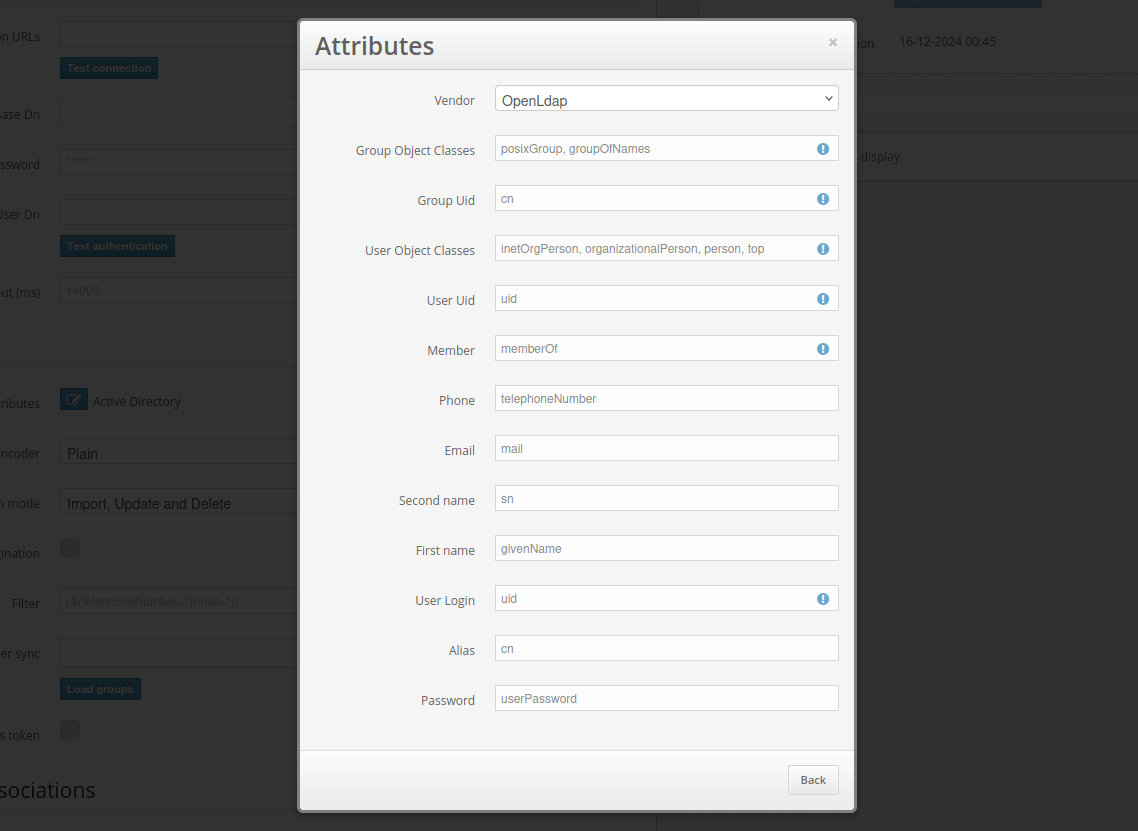

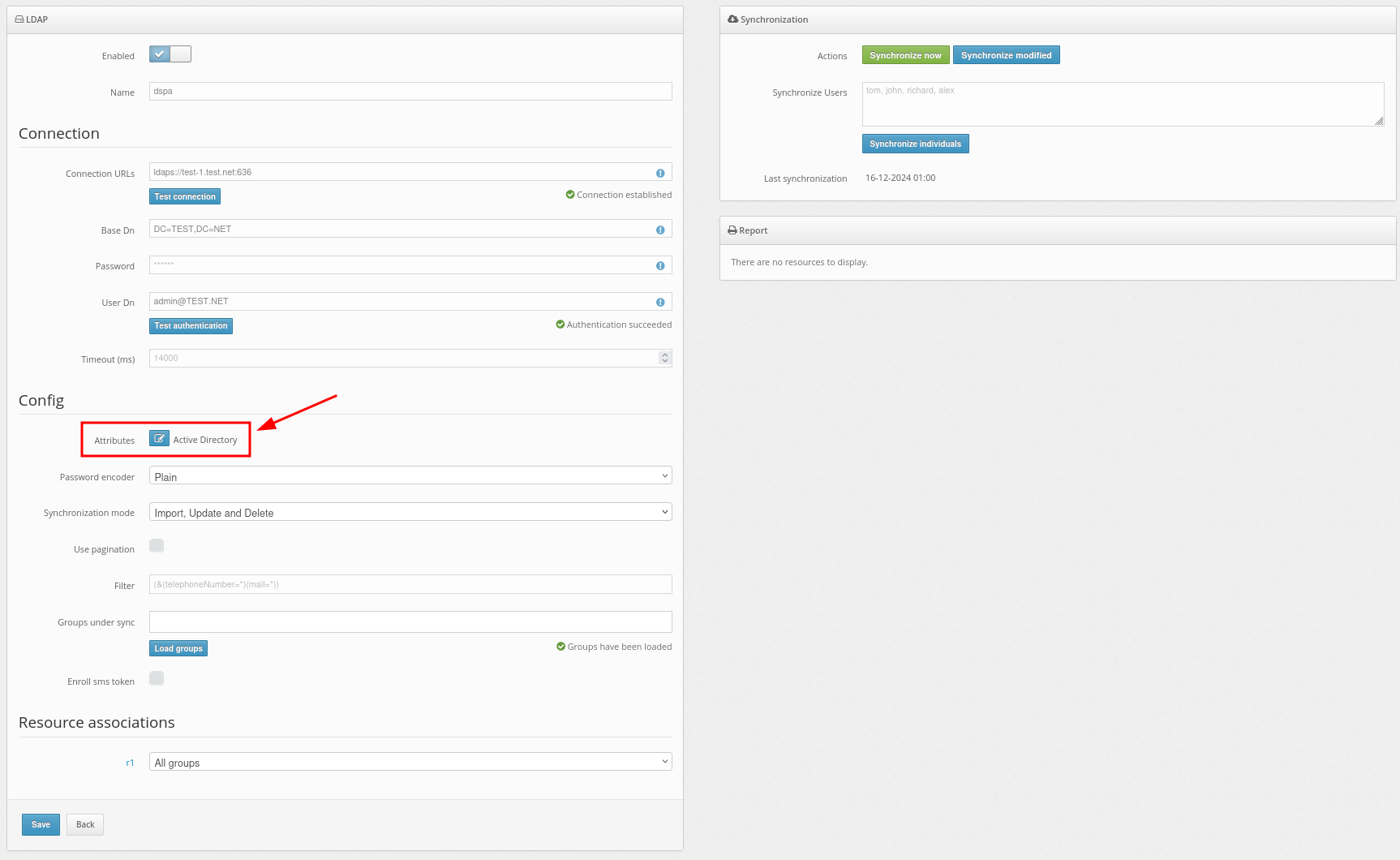

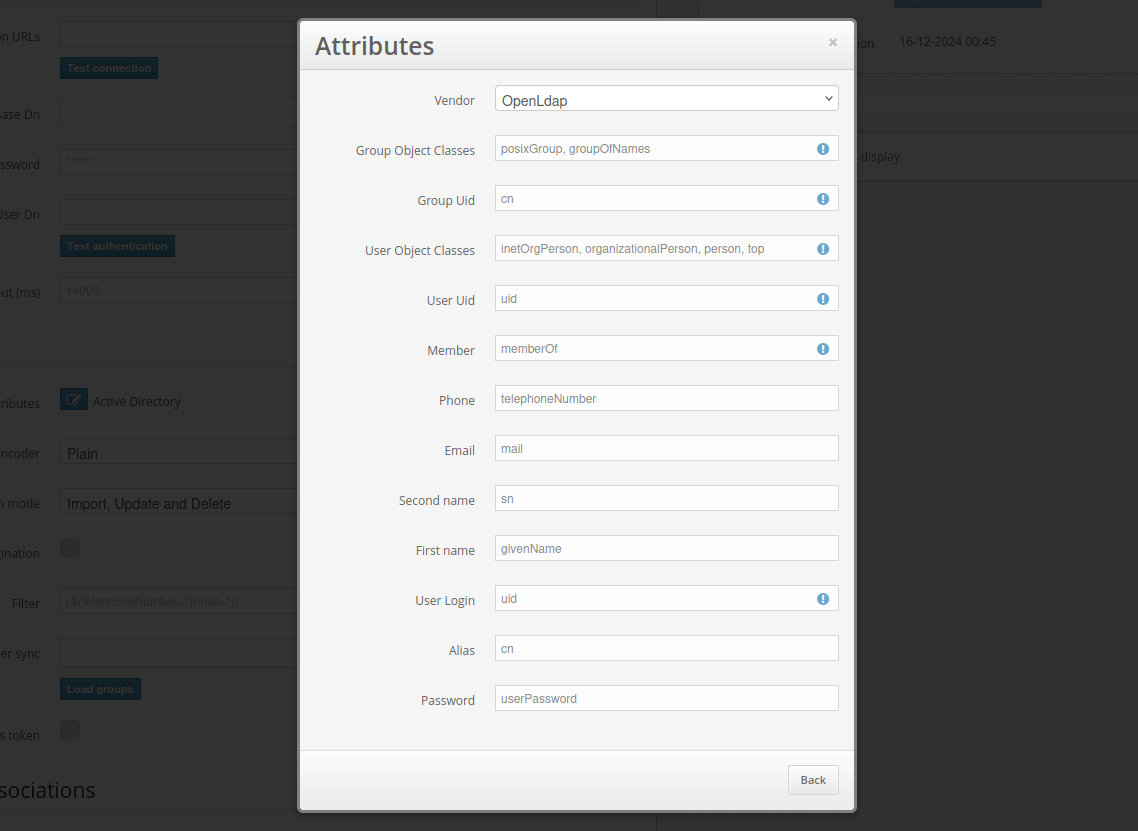

- После внесения информации о вашем каталоге пользователей, добавьте атрибуты синхронизации.

Нажмите кнопку Атрибуты (Attributes).

Затем добавьте атрибуты, как показано в примере.

Кроме того, вы можете настроить OpenLDAP – для этого выберите его из списка поставщиков в поле Вендор (Vendor).

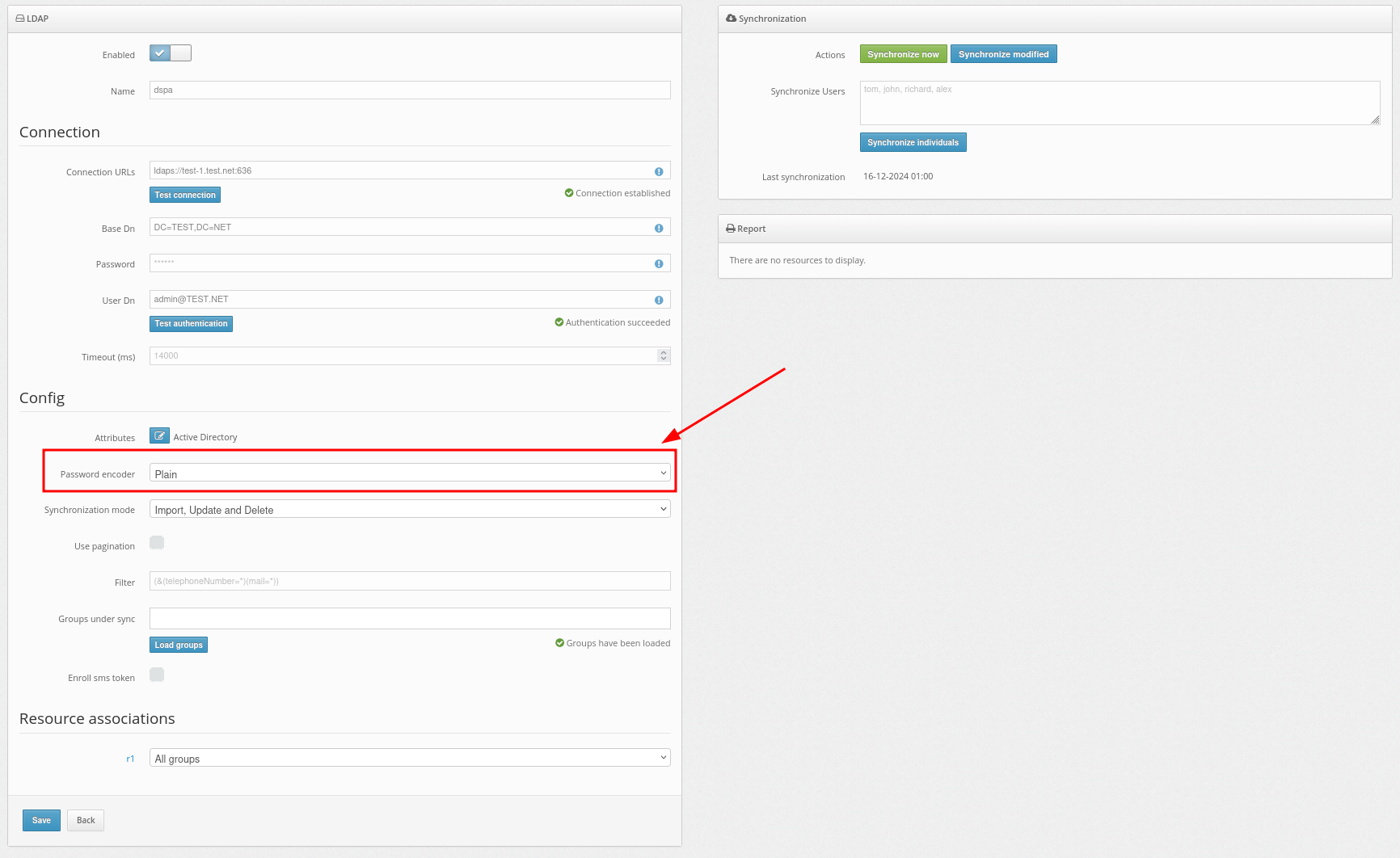

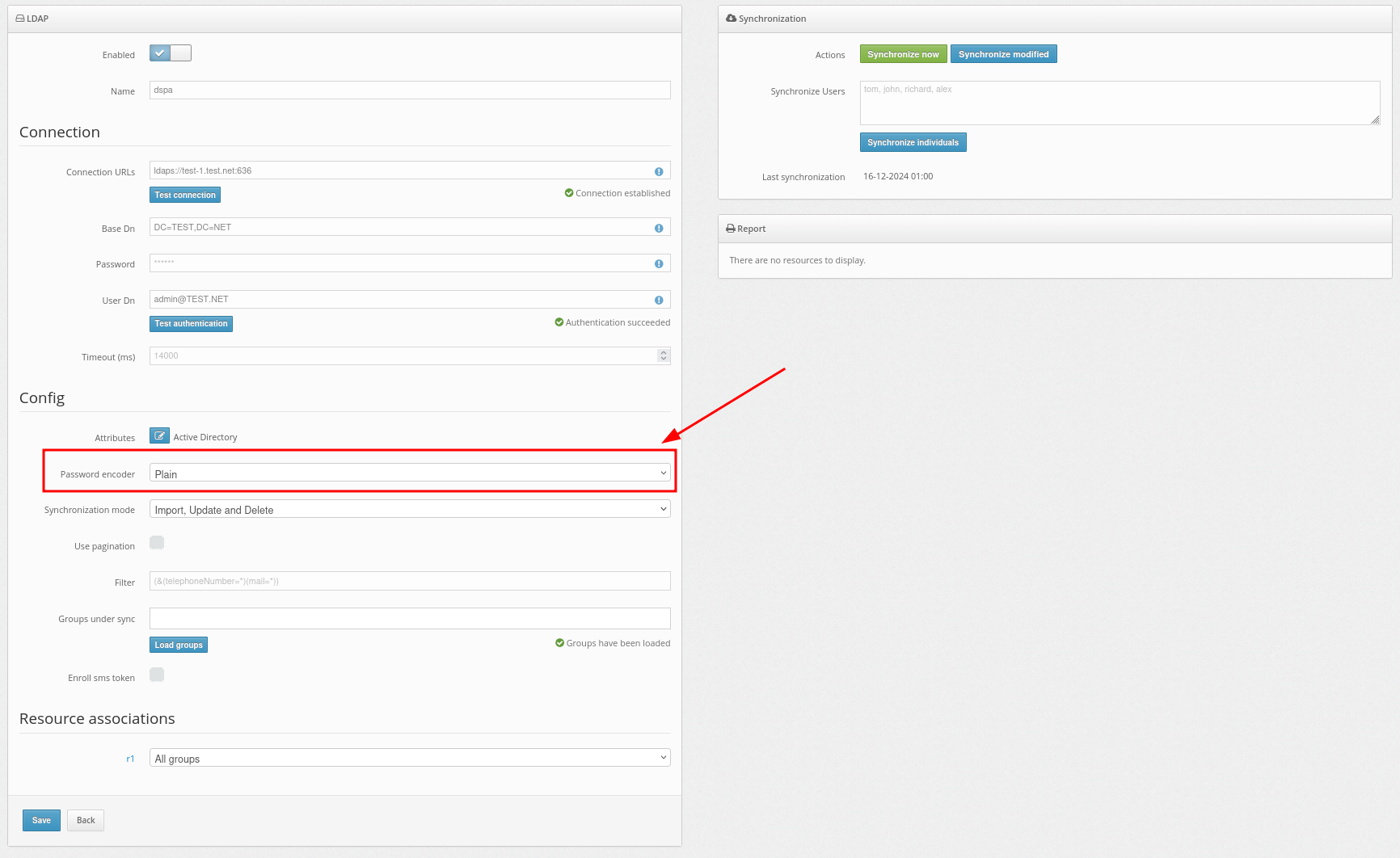

- Теперь настройте параметр Password Encoder.

Выберите алгоритм, соответствующий вашей конфигурации. Доступные алгоритмы: AD-specific (UTF-16LE), Plain, BCRYPT, SHA256, SSHA256, SHA512, SSHA512, MD4, MD5, SMD5, SHA и SSHA.

- После успешного добавления поставщика пользователей вам необходимо импортировать пользователей в систему Protectimus и синхронизировать их с вашим каталогом пользователей.

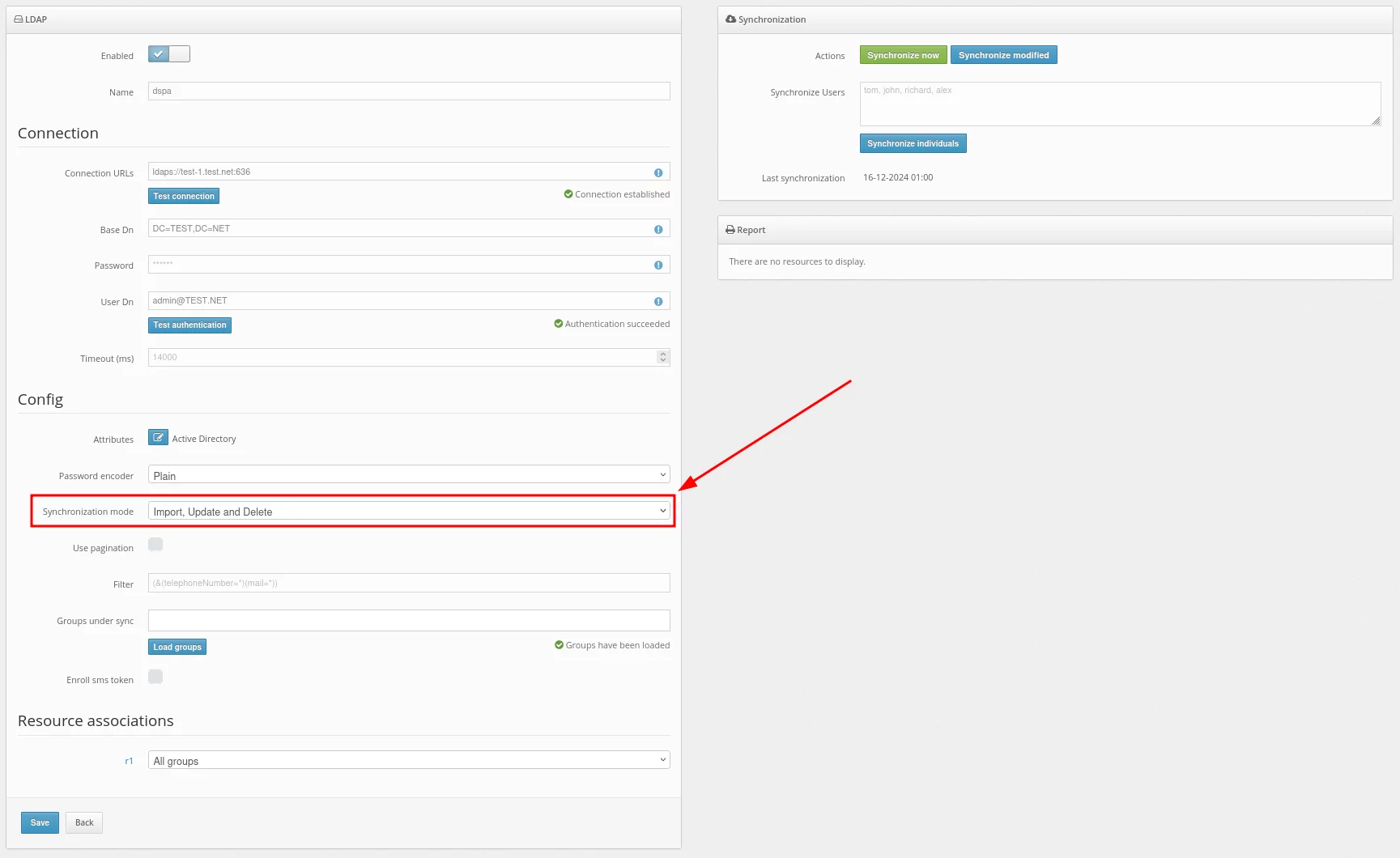

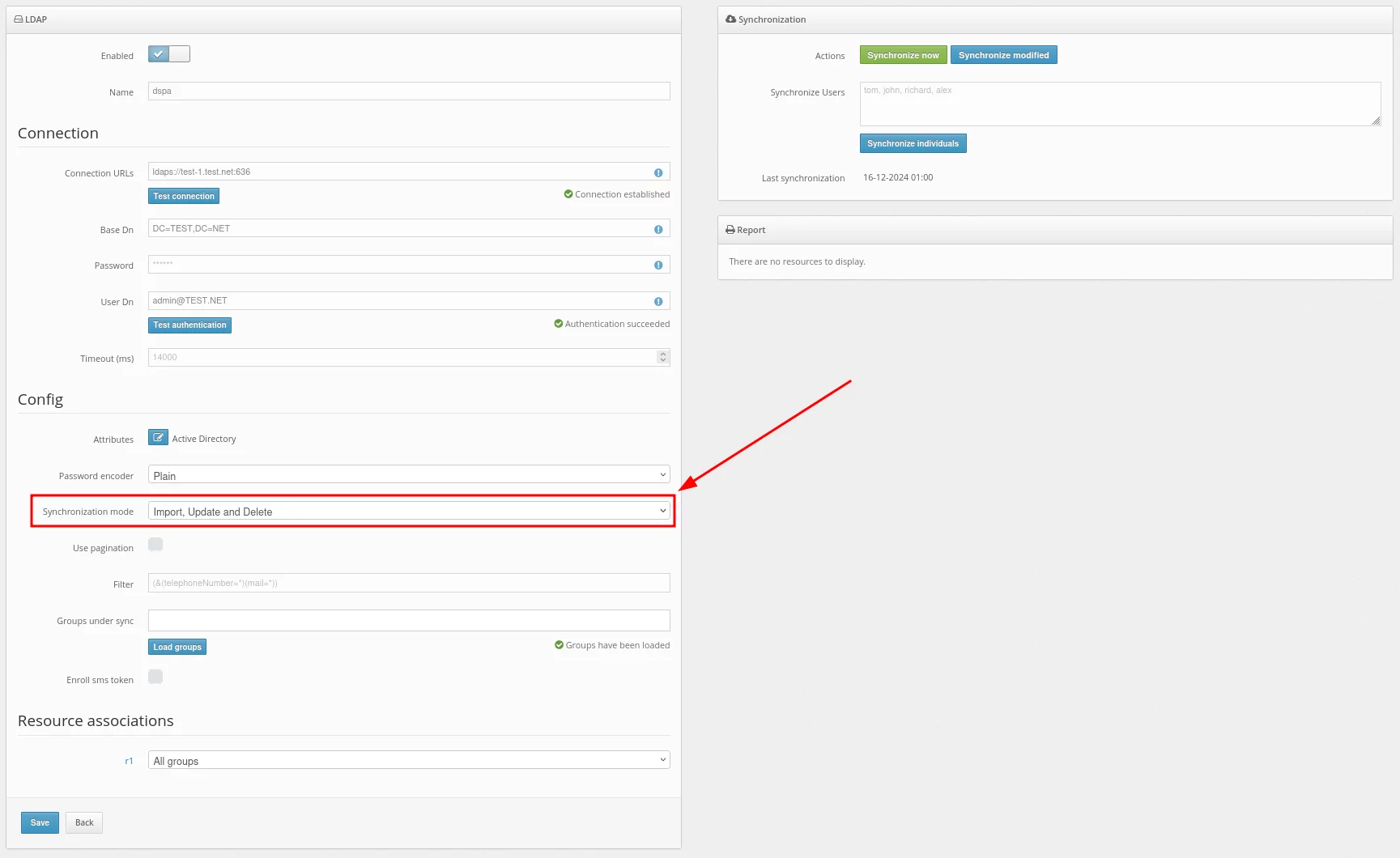

В поле Режим синхронизации выберите, как вы хотите импортировать своих пользователей.

Есть три варианта настроек импорта пользователей:

- Только импорт — данные пользователей никогда не будут обновляться.

- Импорт и обновление — данные пользователей будут обновляться, когда это возможно.

- Импорт, обновление и удаление — данные пользователей будут обновляться, когда это возможно. Пользователи Protectimus, а также назначенные им программные токены будут удалены при удалении пользователя из внешнего пользовательского хранилища.

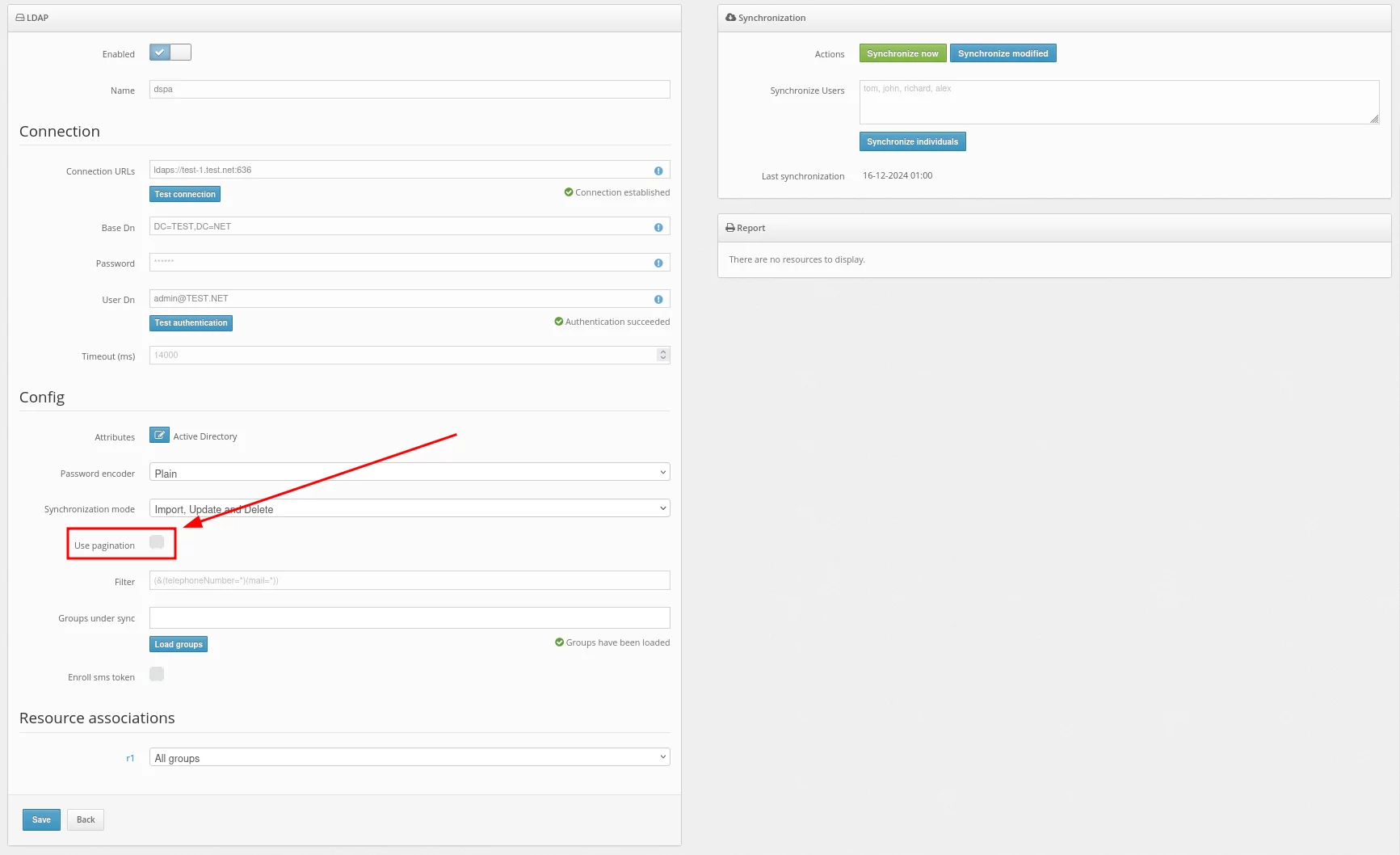

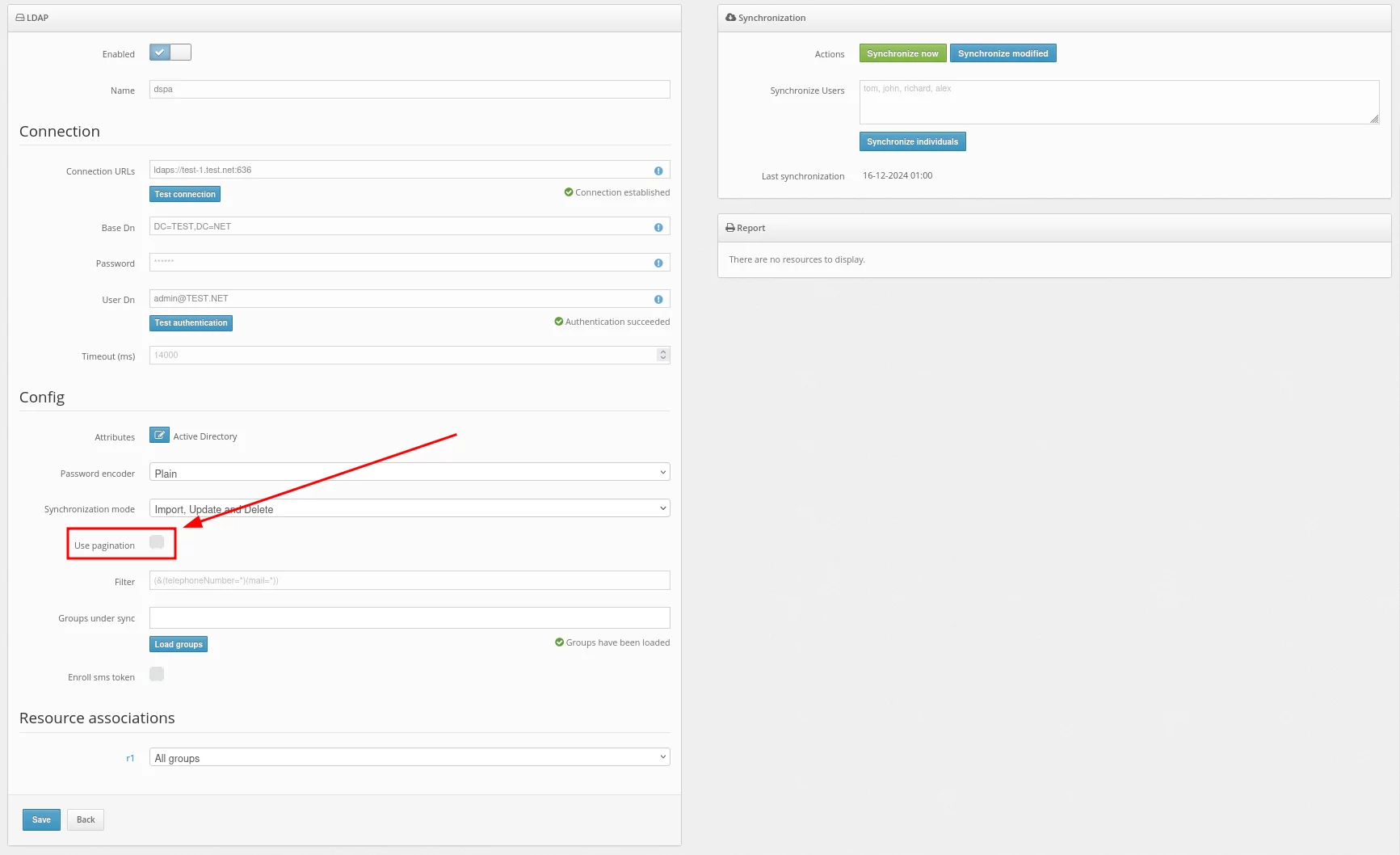

- Теперь задайте настройку Использовать пагинацию.

Когда включена опция Использовать пагинацию и количество записей превышает 200 или 500, для извлечения данных будет использовано несколько запросов. Это нужно потому, что LDAP по умолчанию ограничивает количество возвращаемых записей.

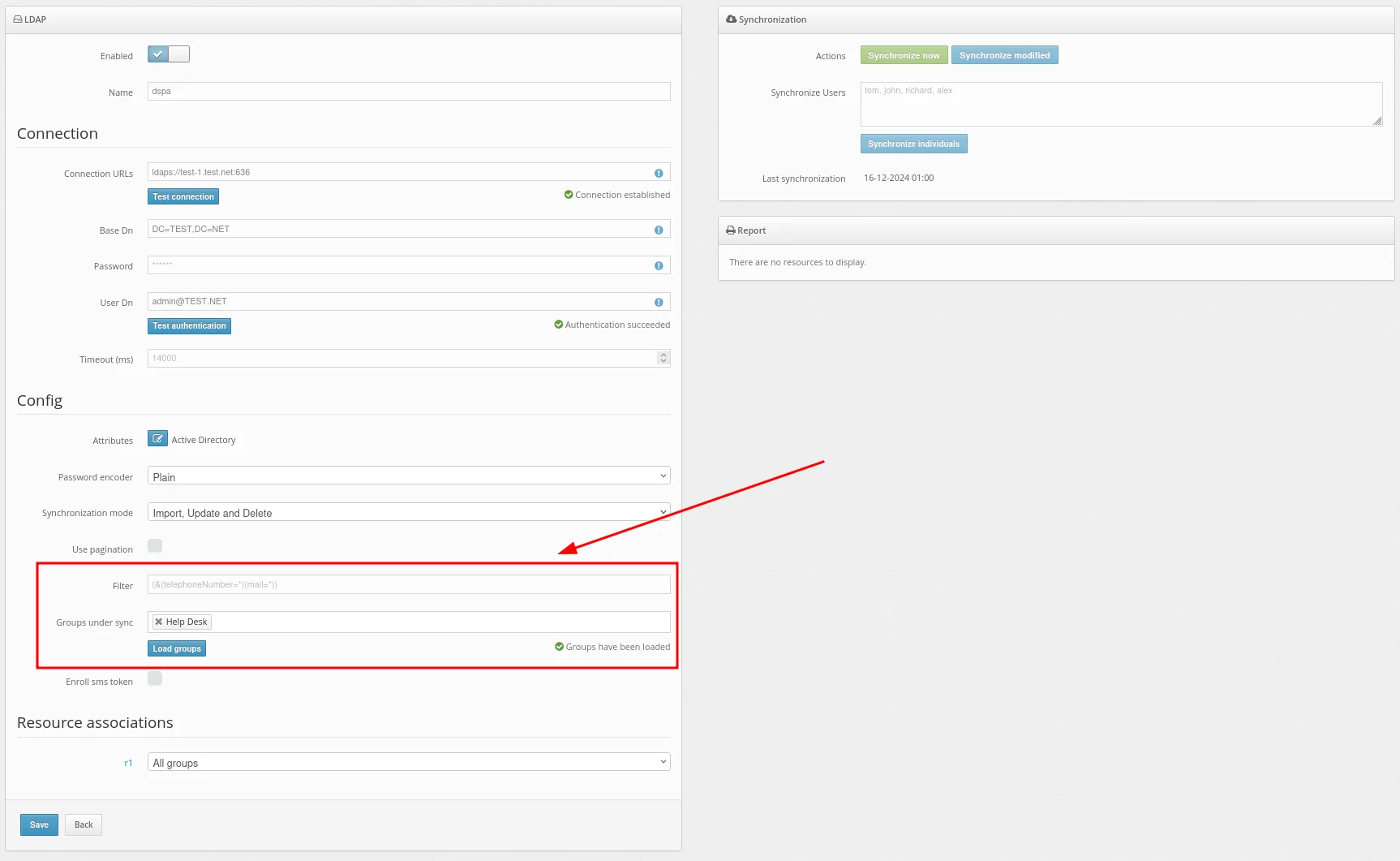

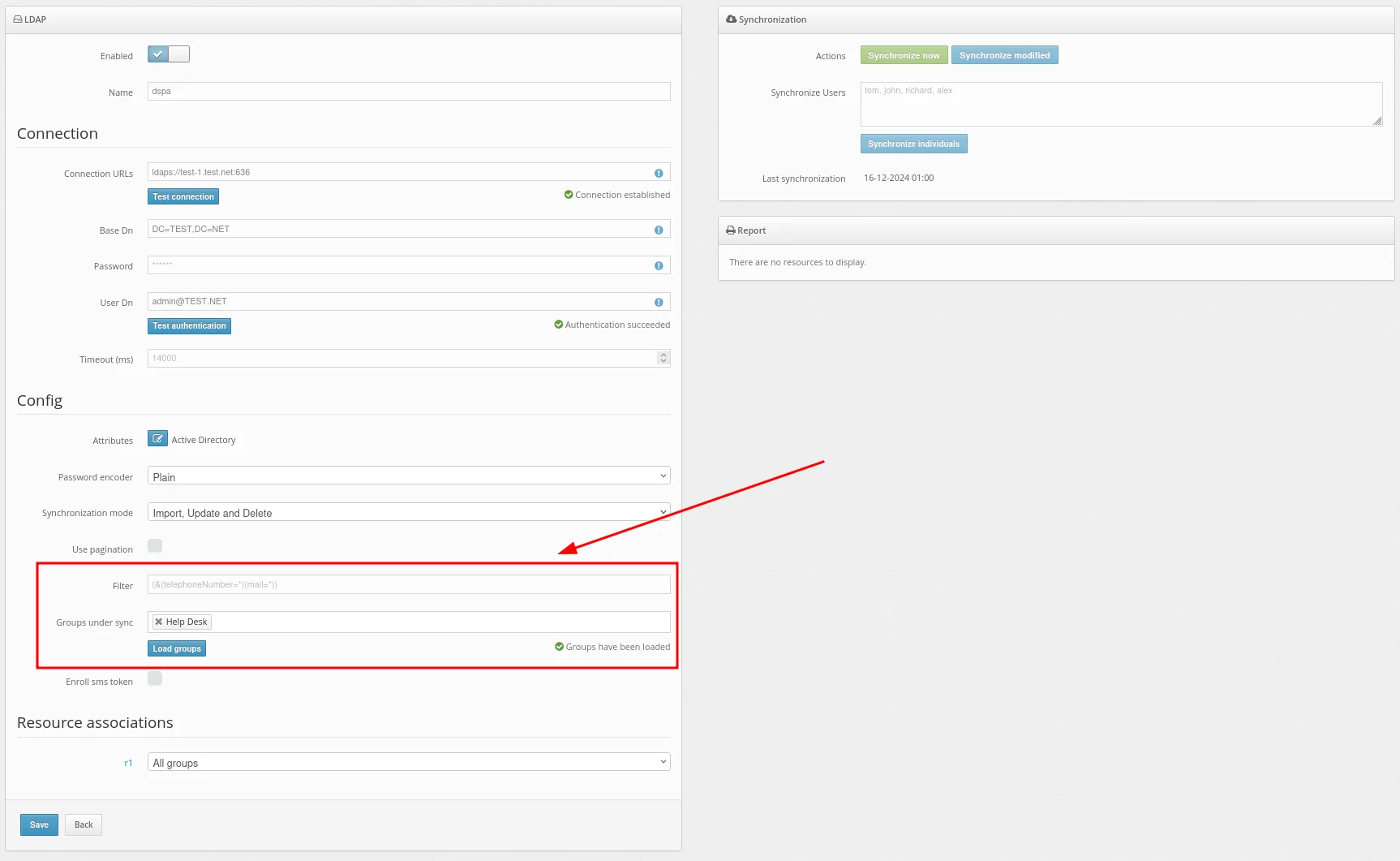

- Настройте Фильтр который будет применен при синхронизации.

Используйте этот фильтр чтобы выбрать только тех пользователей, которых вы хотите синхронизировать.

Например, чтобы импортировать только тех пользователей, у которых указаны атрибуты telephoneNumber и mail, настройте такой фильтр:

(&(telephoneNumber=*)(mail=*))

Для импорта пользователей из определенной группы выберите нужную группу. В нашем примере это группа Users.

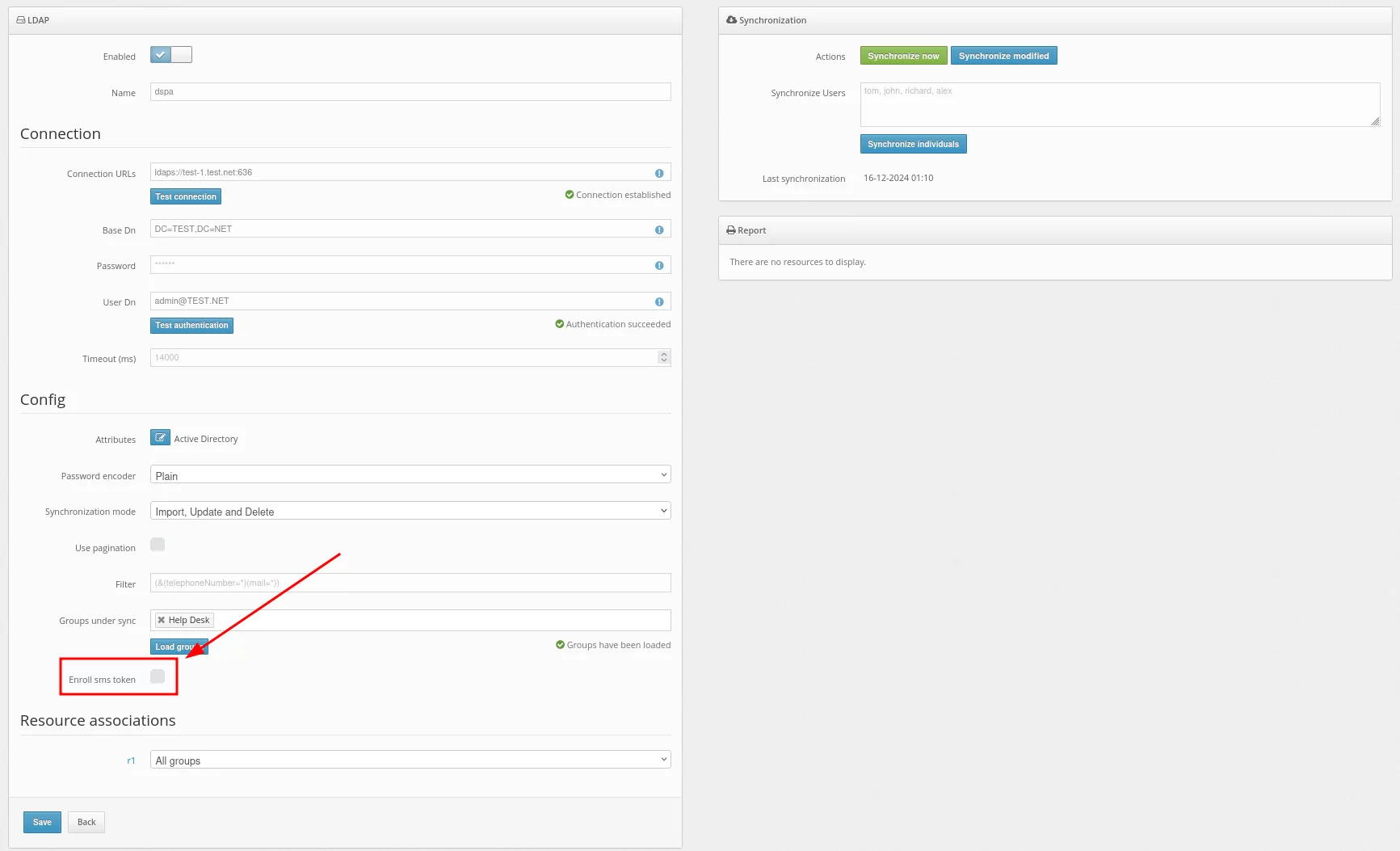

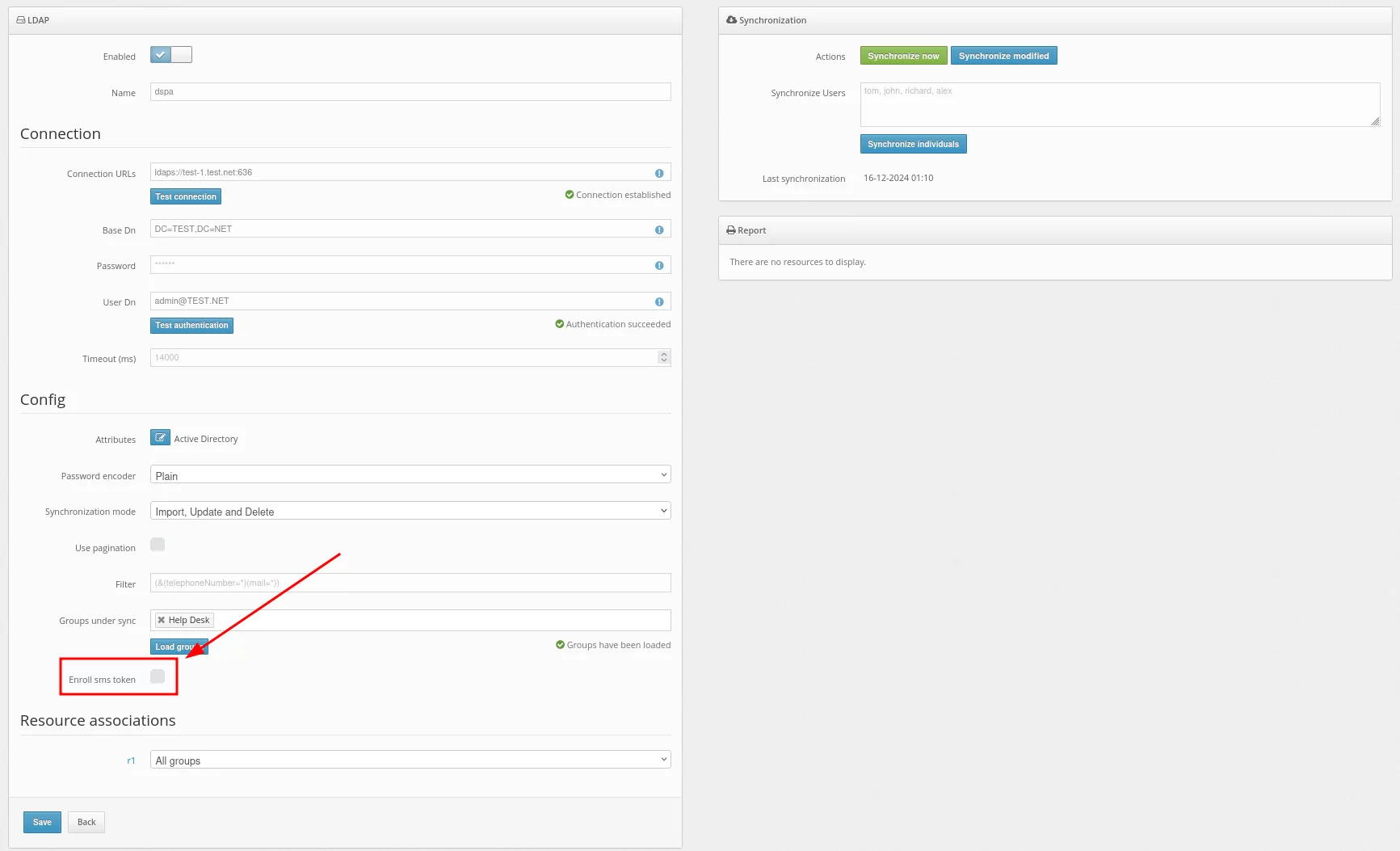

- Оставьте поле Выпустить SMS токен (Enroll SMS token) пустым.

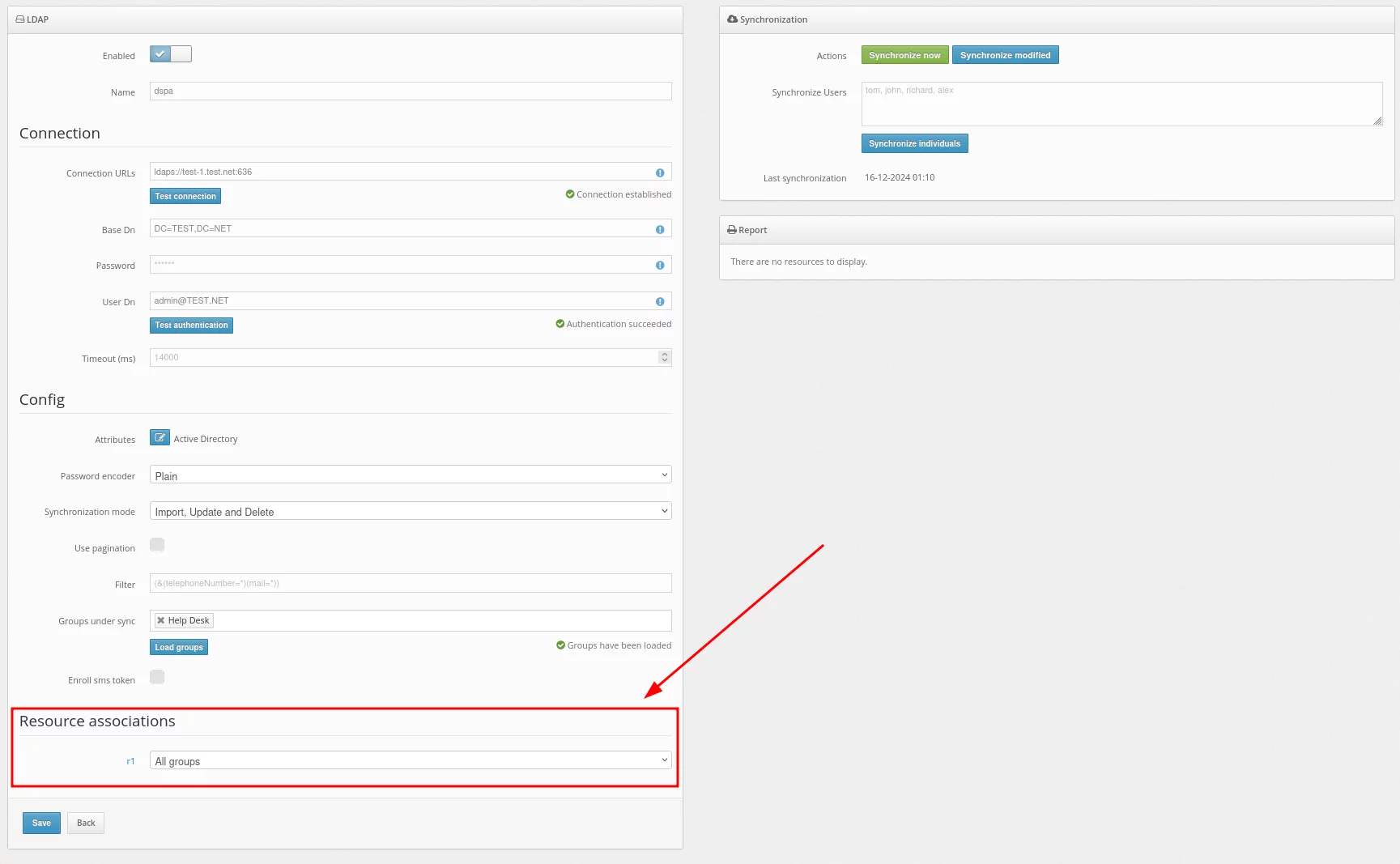

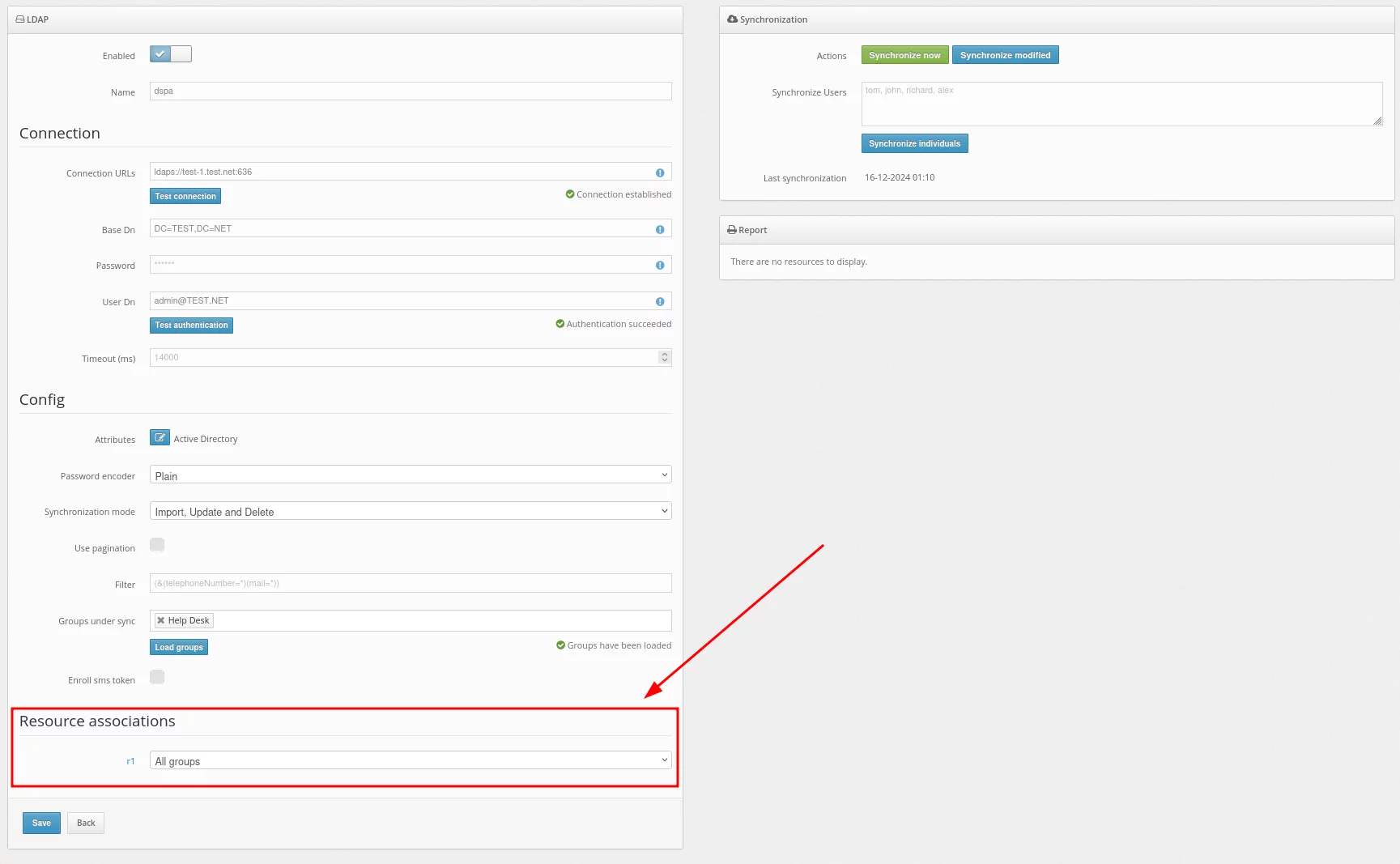

- В разделе Назначение на ресурс вы можете выбрать ресурс, на который будут назначены пользователи при синхронизации.

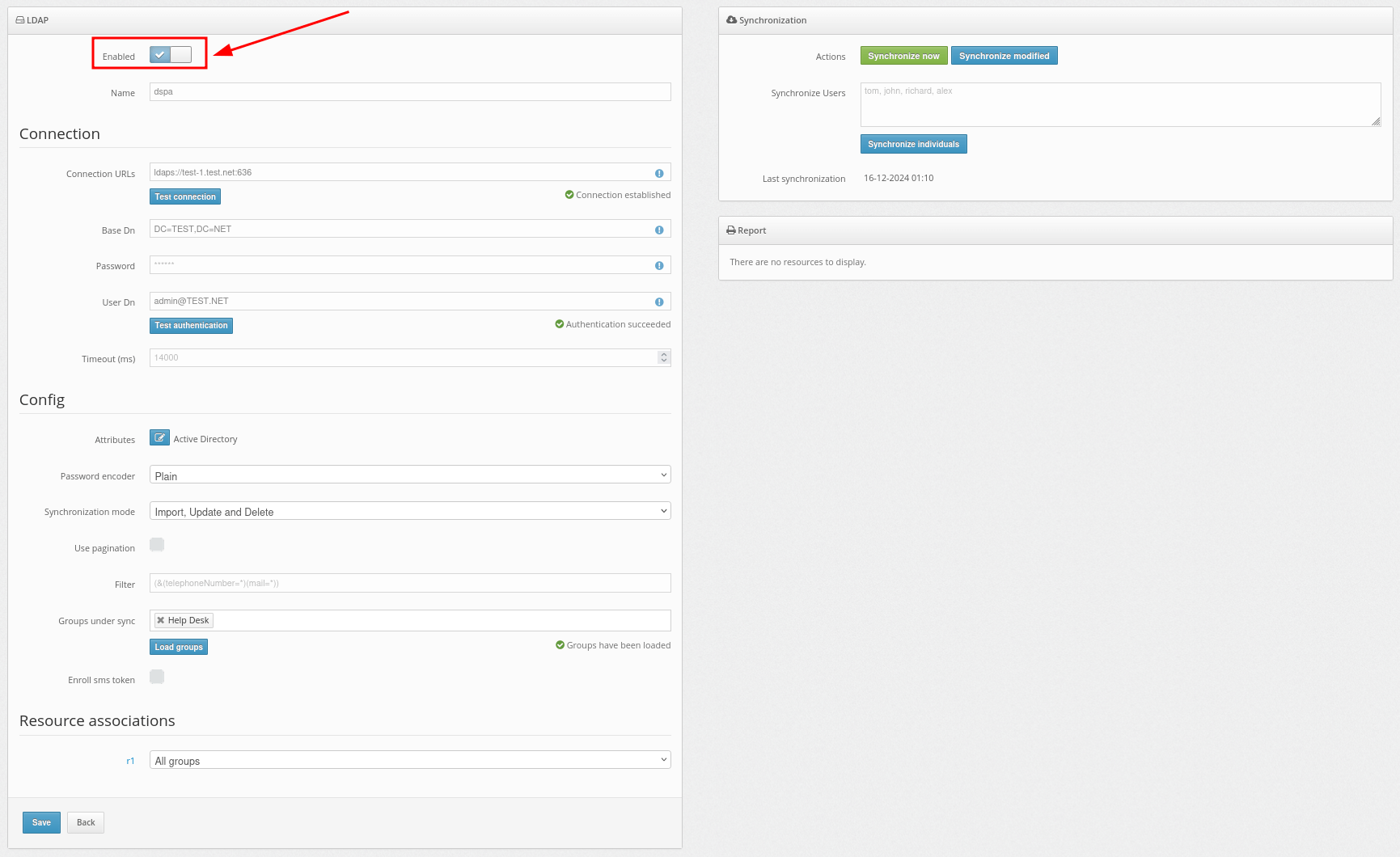

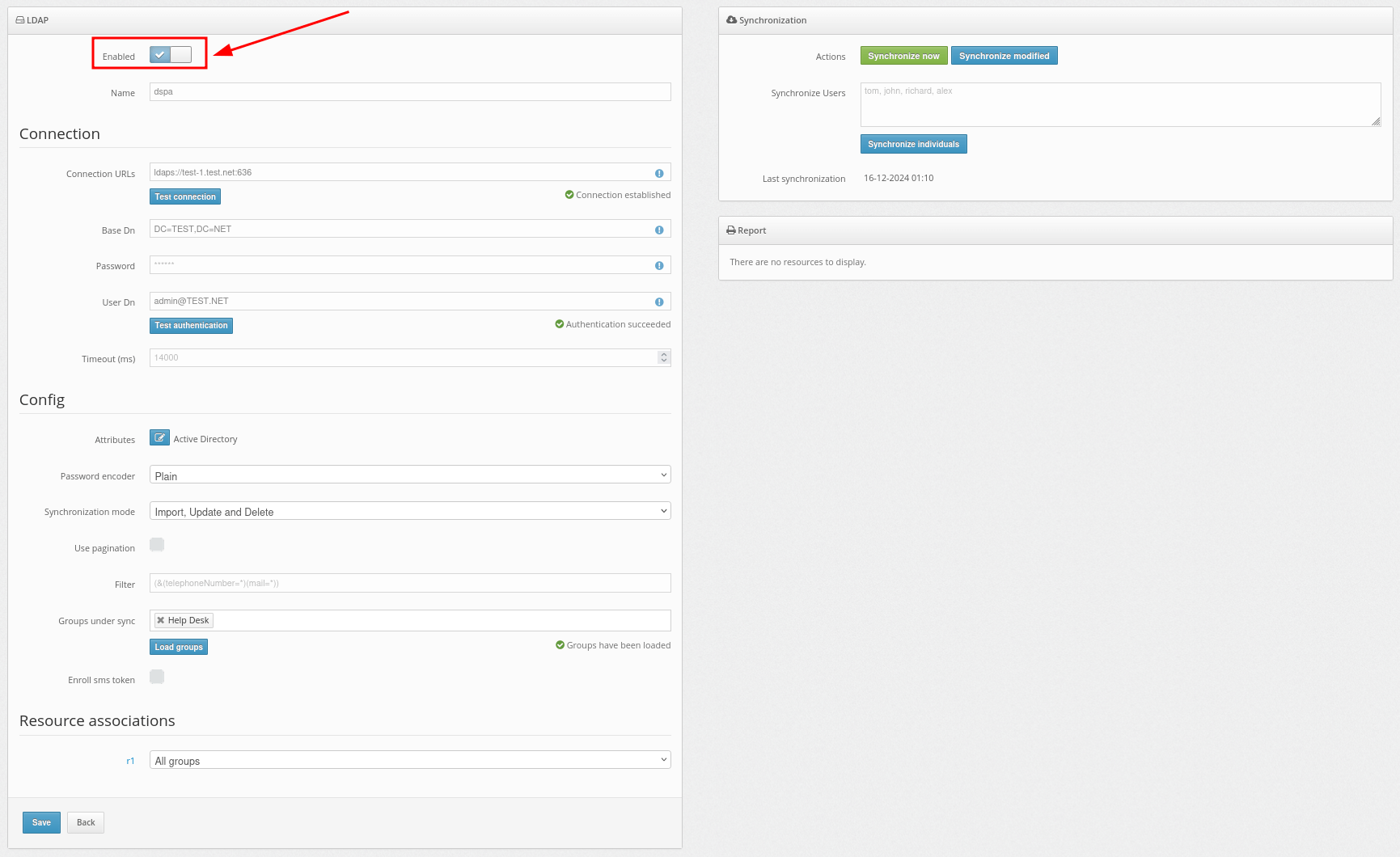

- Следующий шаг — активировать синхронизацию пользователей. Это можно сделать тремя способами:

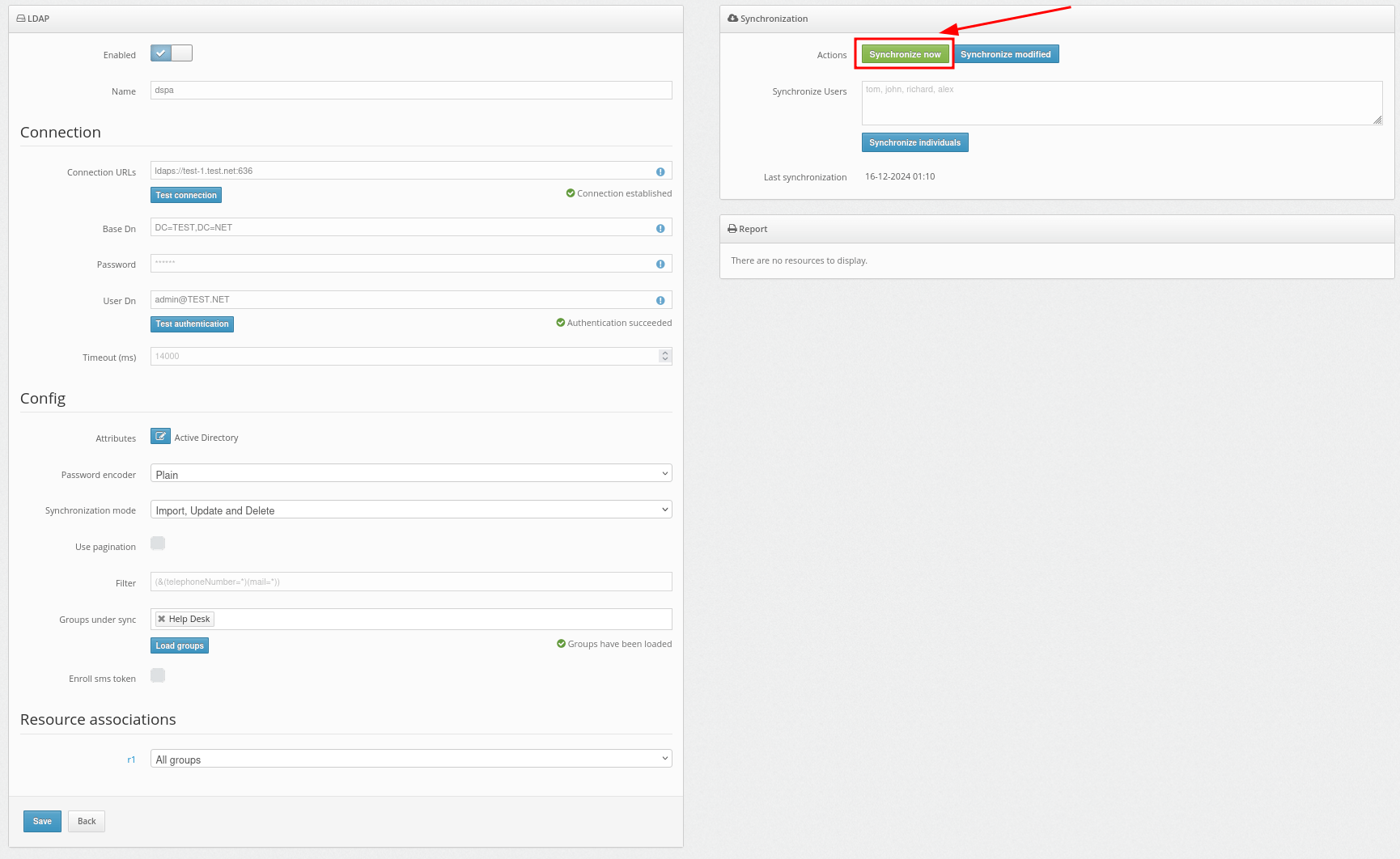

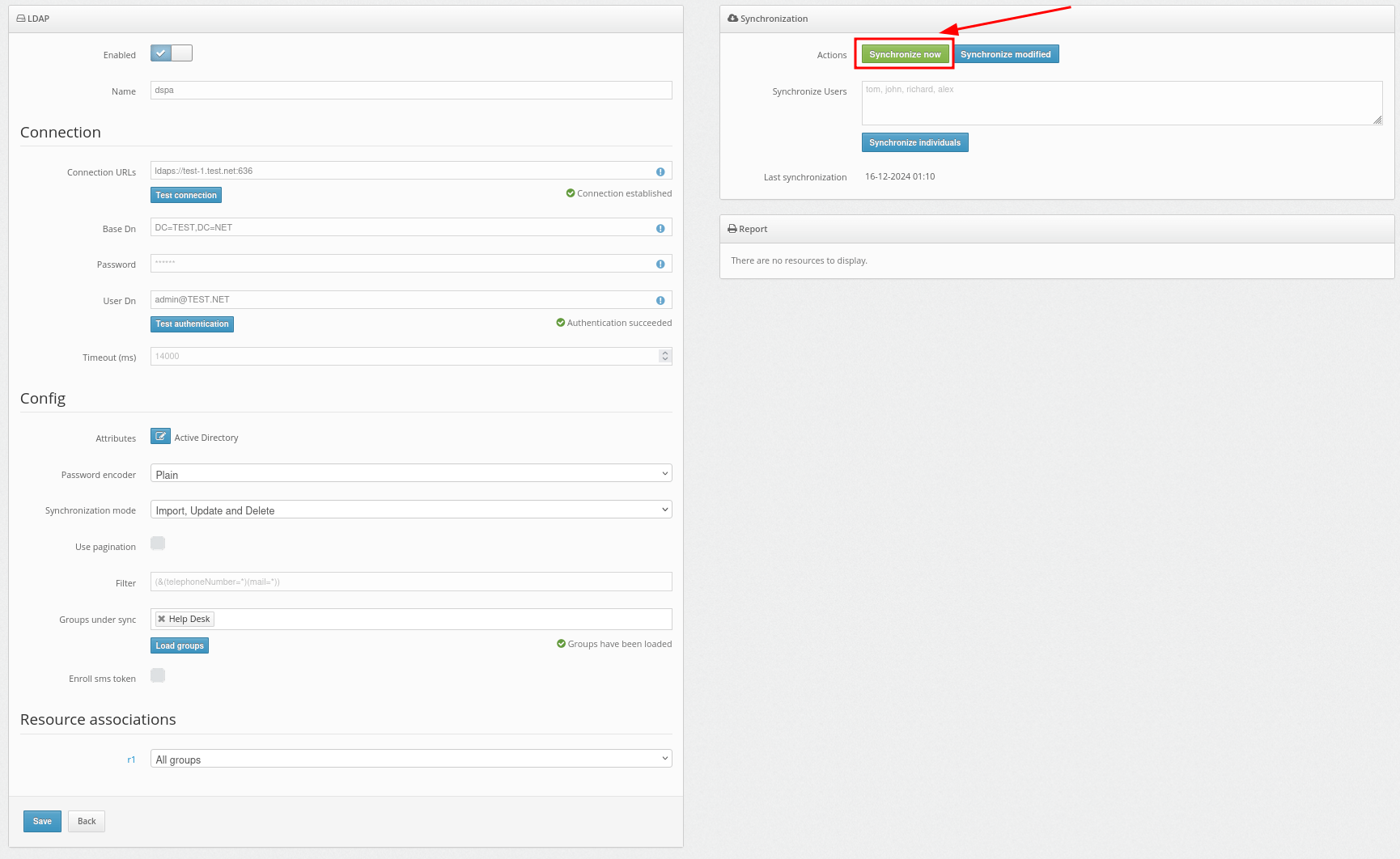

- Используйте кнопку Синхронизировать сейчас (Synchronize now), чтобы синхронизировать всех пользователей одновременно.

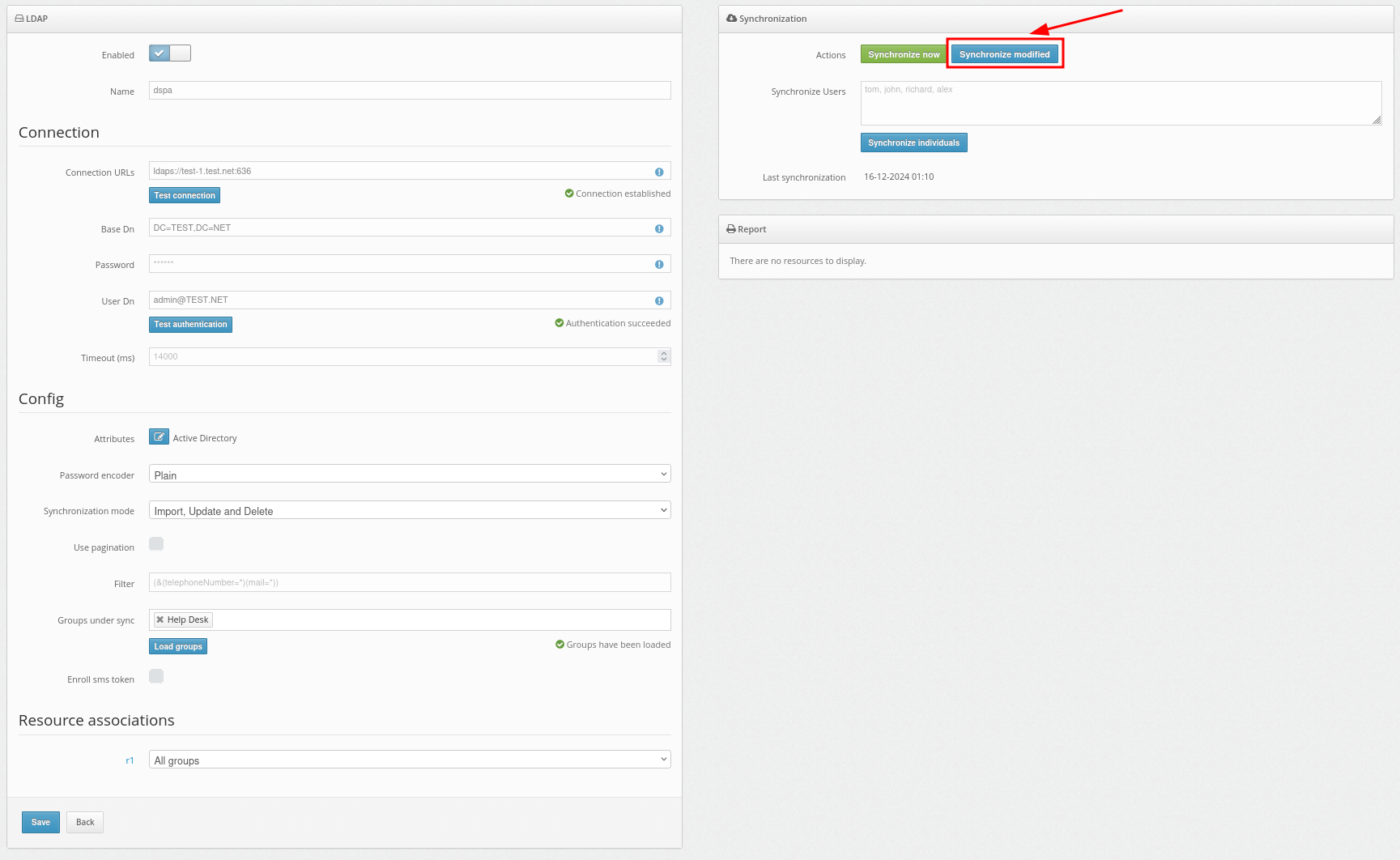

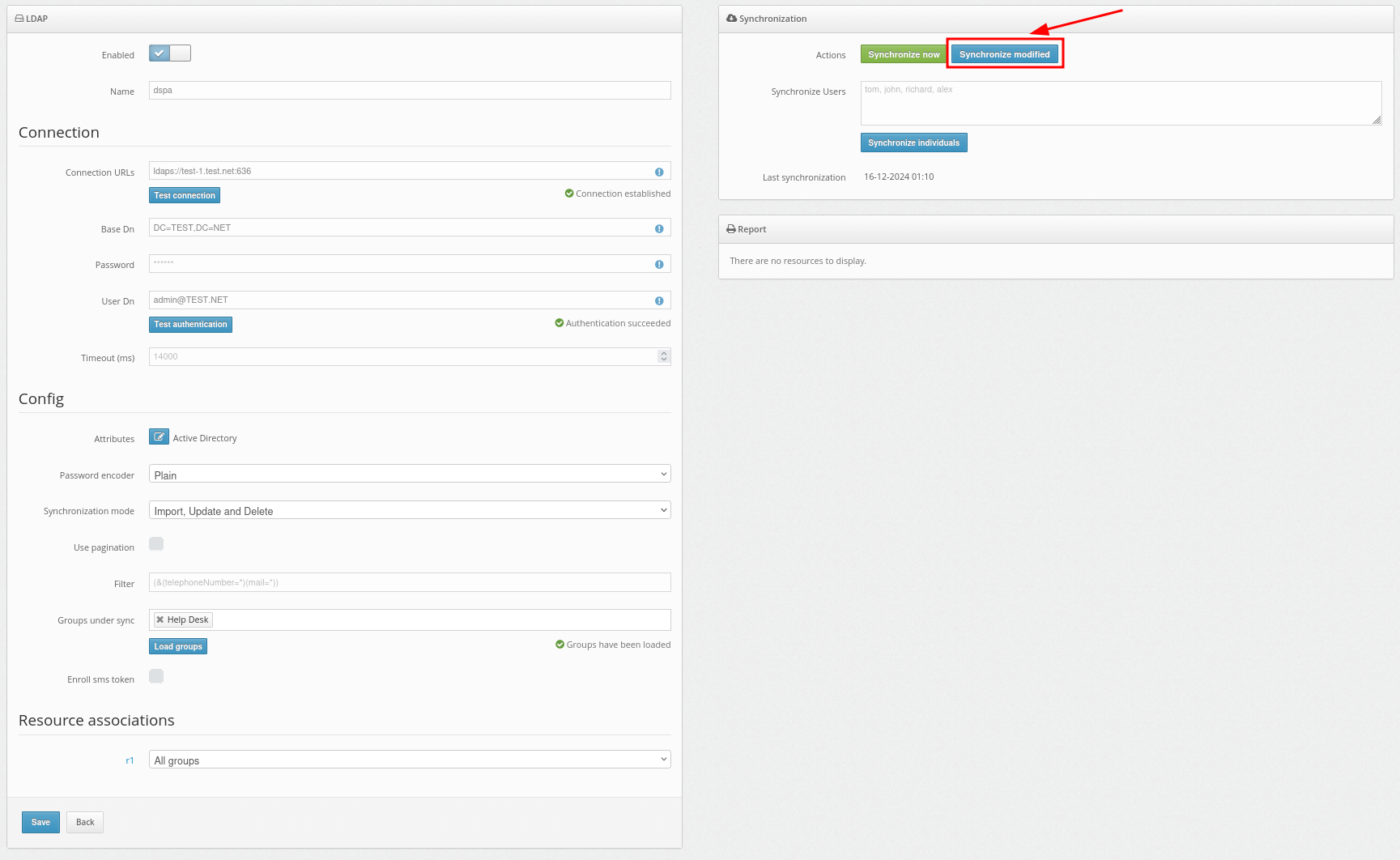

Вы также можете нажать кнопку Синхронизировать измененных пользователей (Synchronize modified), чтобы синхронизировать только тех пользователей, которые были изменены с момента последней синхронизации.

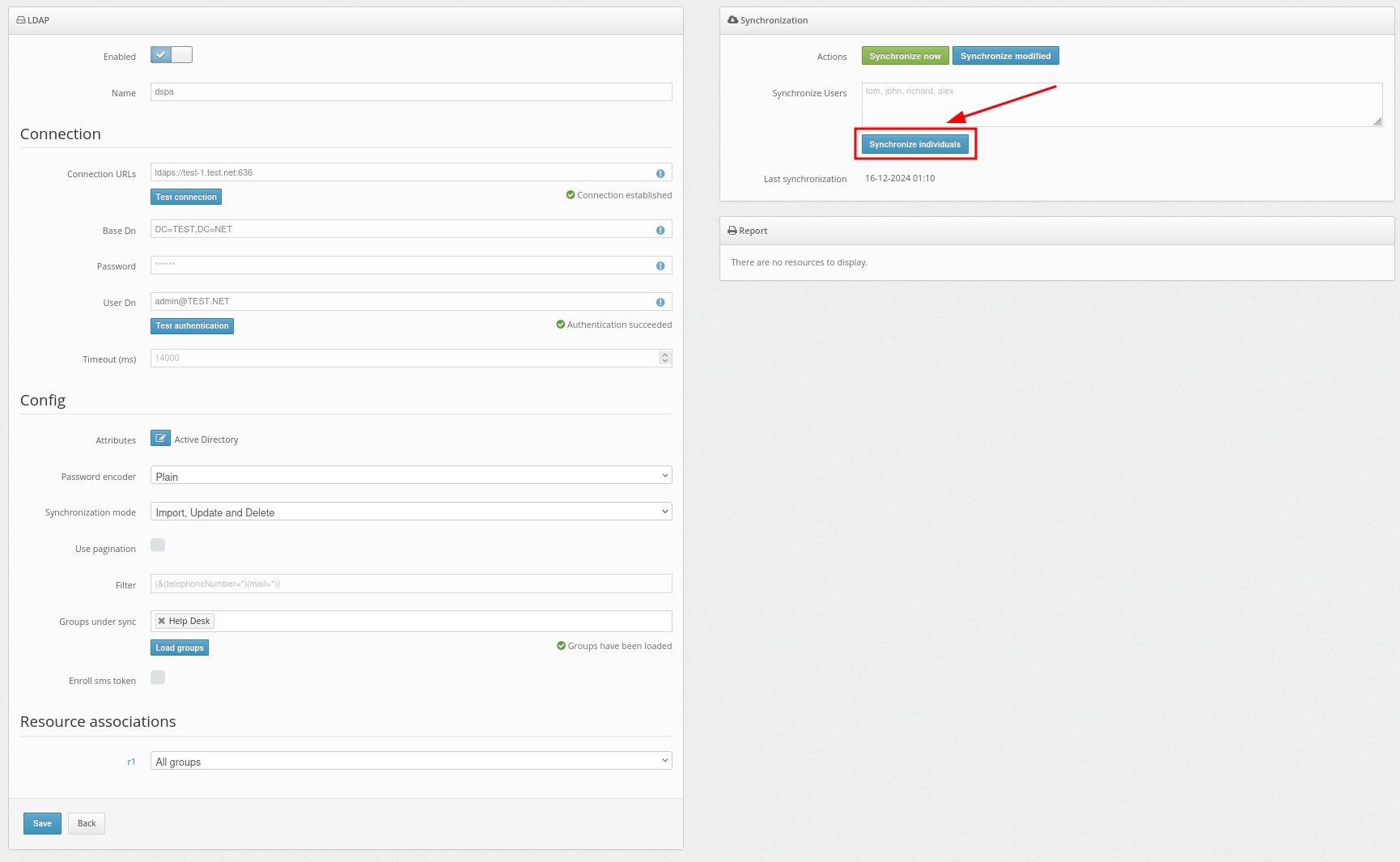

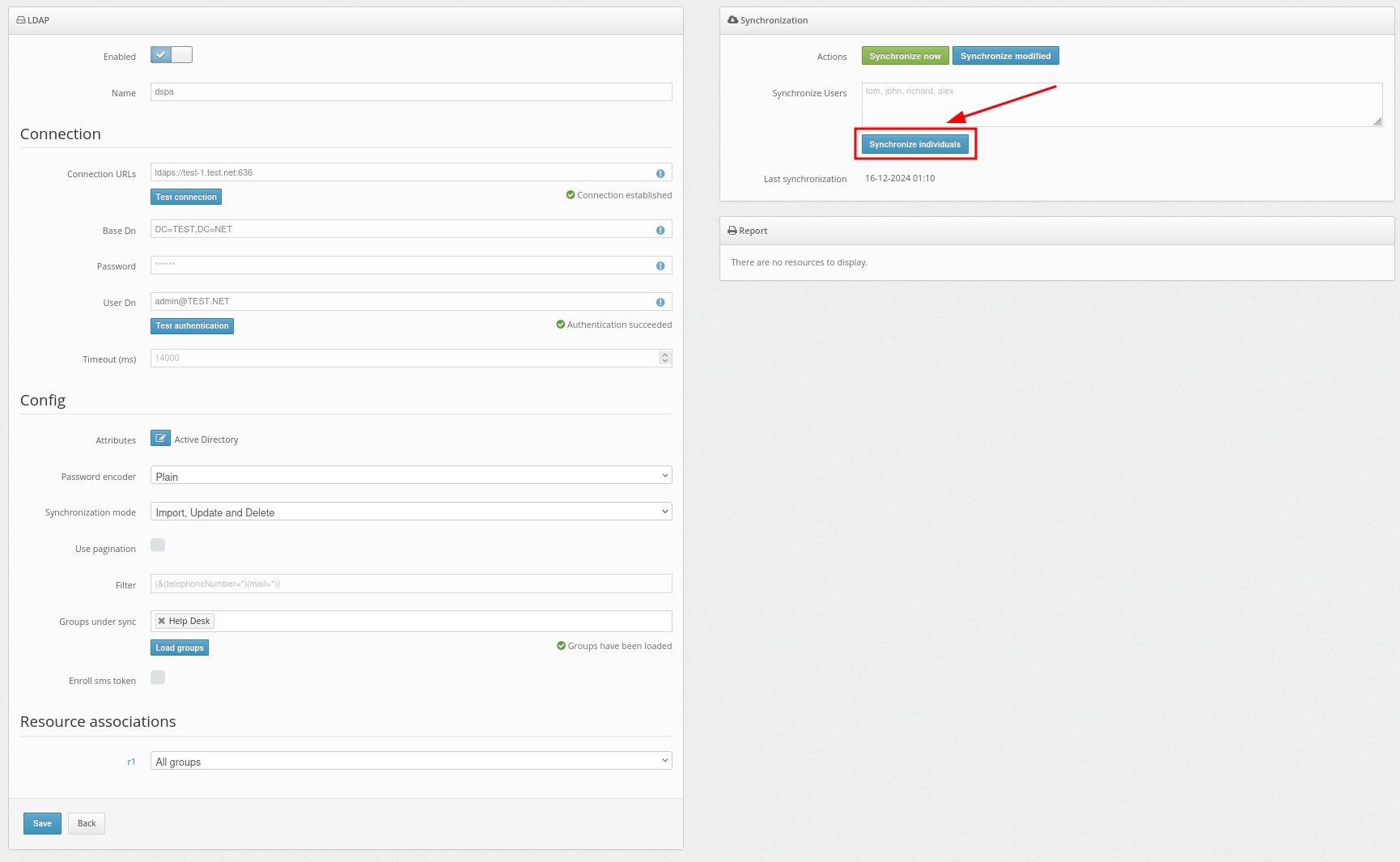

- Использовать возможность синхронизации отдельных пользователей из каталога, для этого используйте функцию Синхронизировать отдельных пользователей.

- Активировать автоматическую синхронизацию пользователей, для этого необходимо активировать параметр Активирован вверху страницы.

4. Добавьте пароли пользователям

ВНИМАНИЕ! Вы можете активировать портал самообслуживания пользователей, чтобы ваши пользователи могли сами указать свои пароли. О настройке портала самообслуживания читайте в Инструкции по настройке Портала самообслуживания пользователей.

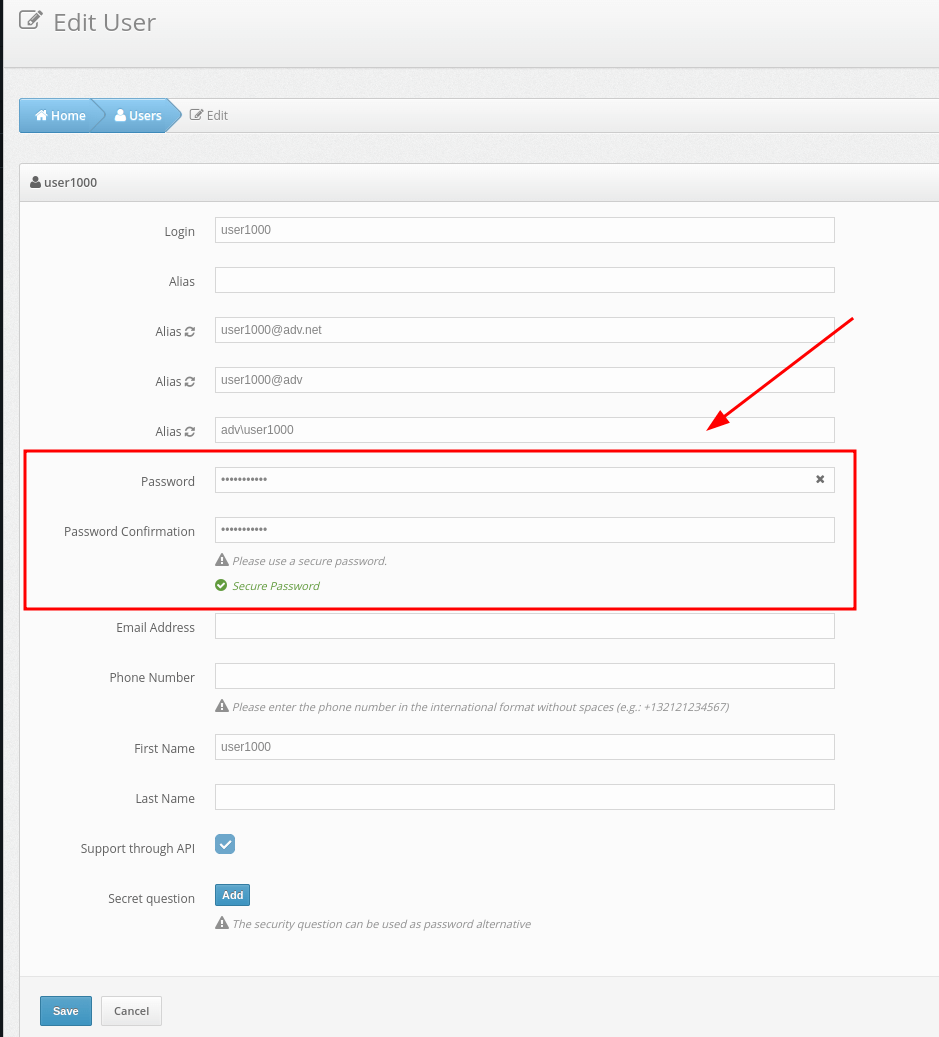

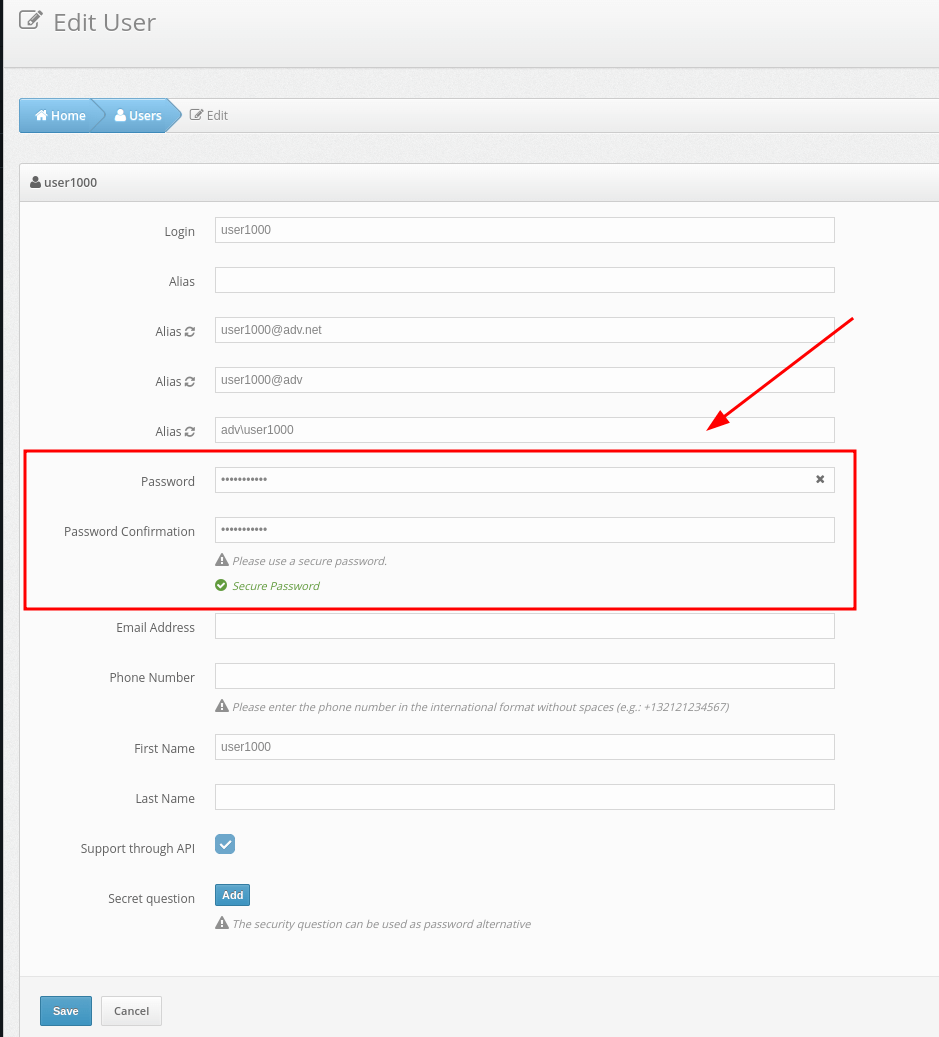

Также можно задать пароль пользователю вручную:

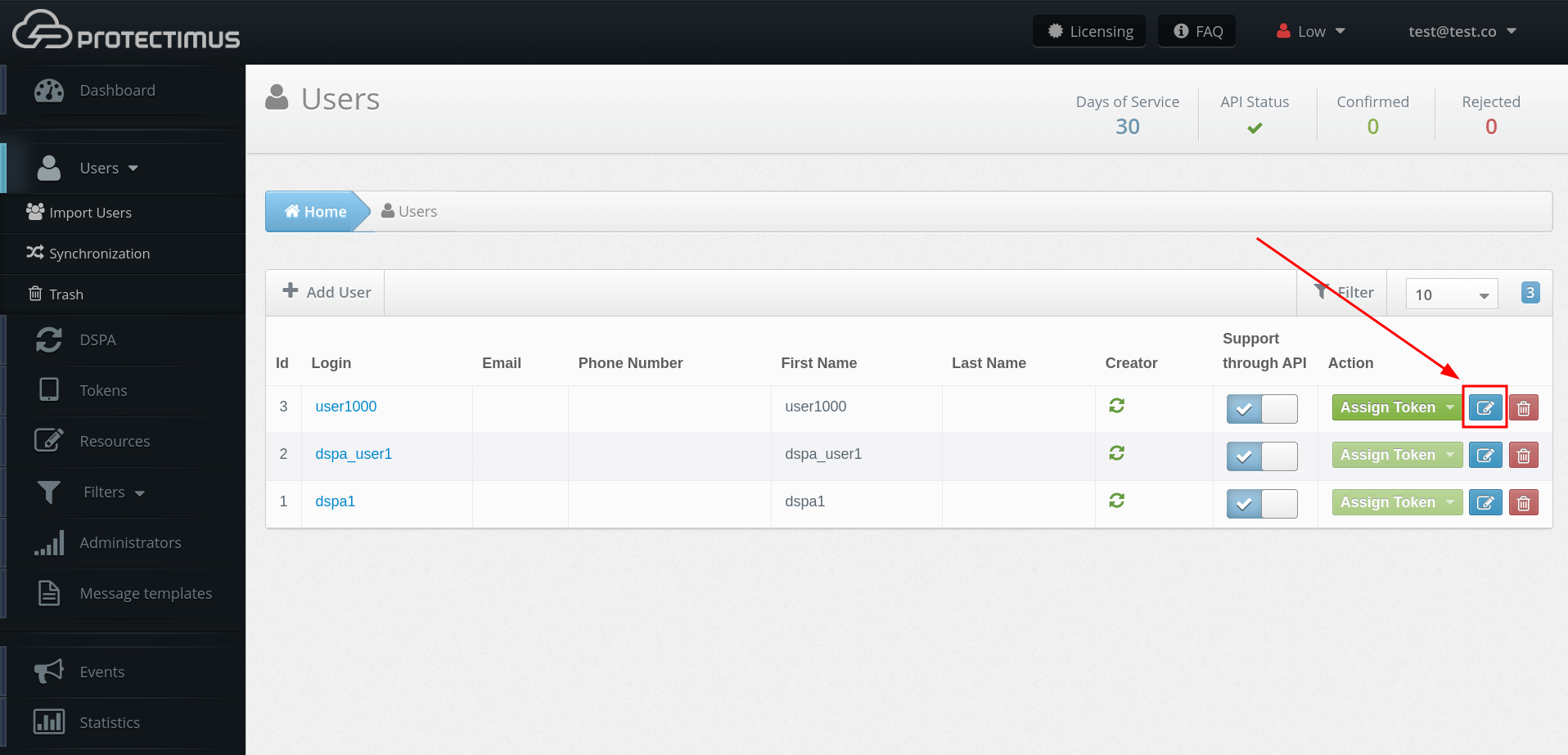

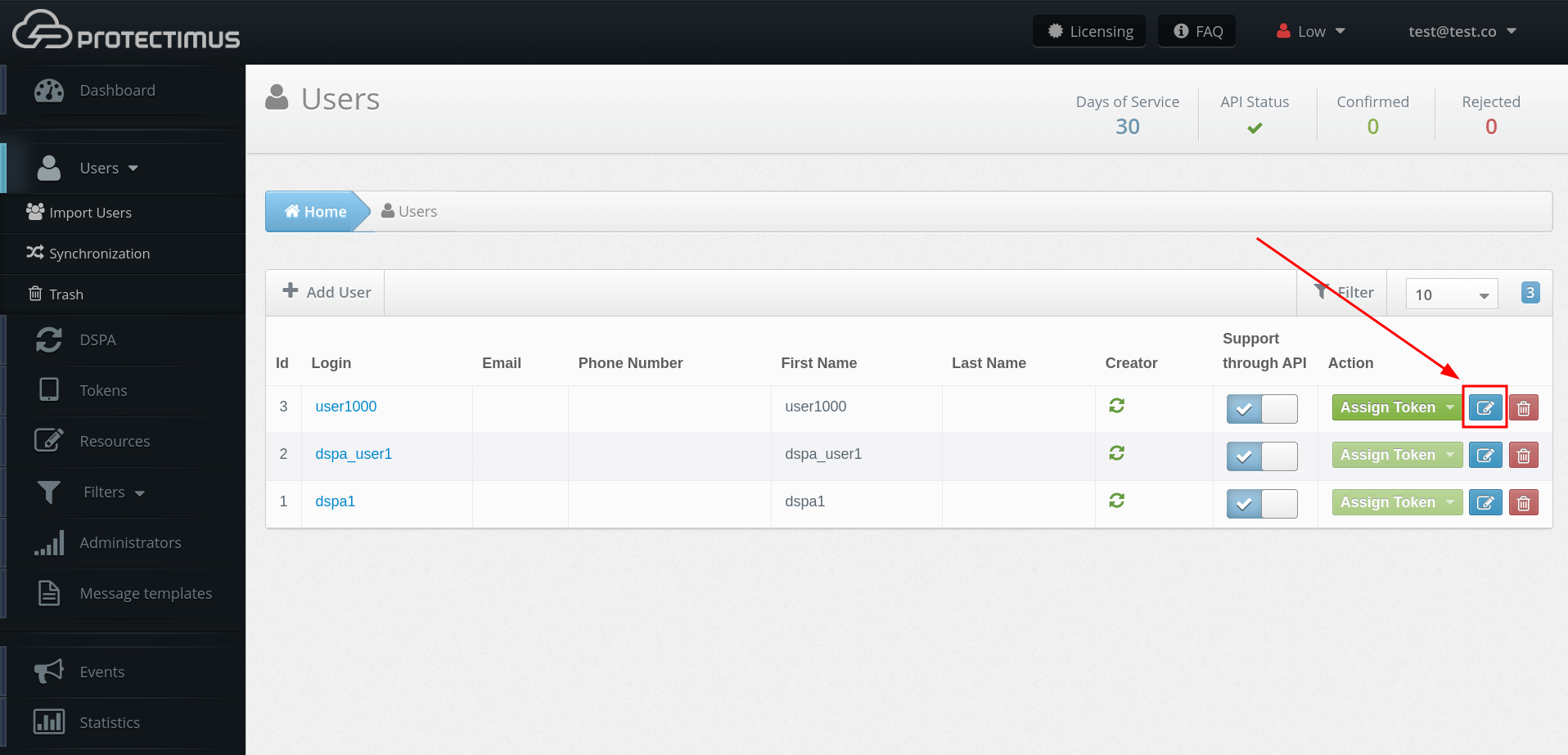

- Перейдите на страницу редактирования пользователя (нажмите на кнопку Пользователи (Users) в меню слева). После этого нажмите на кнопку Редактировать (Edit) справа, чтобы перейти в меню редактирования пользователя.

- Задайте пароль пользователя в соответствующем поле и нажмите Сохранить (Save).

5. Добавьте токены

На данный момент компонент Protectimus DSPA совместим только с токенами-приложениями на iOS и Android Protectimus Smart OTP, поэтому рекомендуем активировать портал самообслуживания пользователей, чтобы ваши конечные пользователи могли самостоятельно выпустить токены. О настройке портала самообслуживания читайте в Инструкции по настройке Портала самообслуживания пользователей.

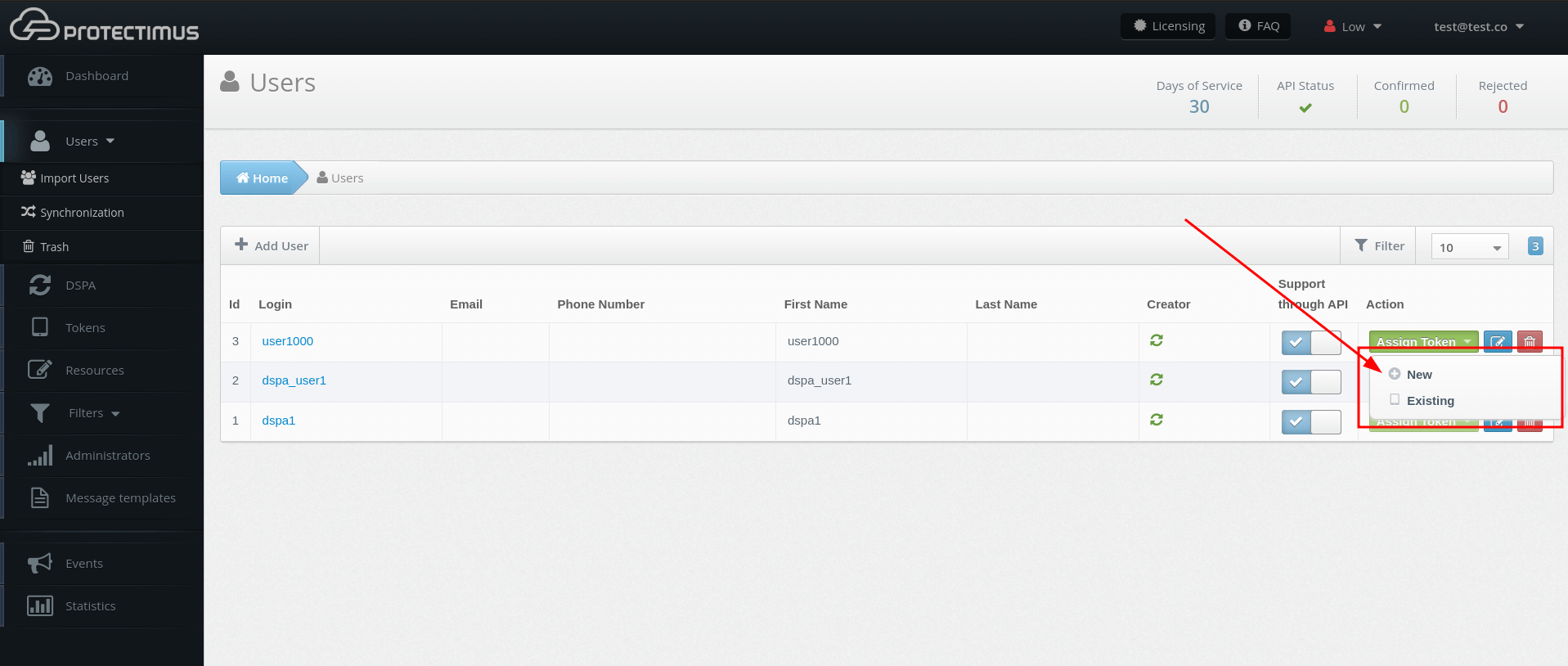

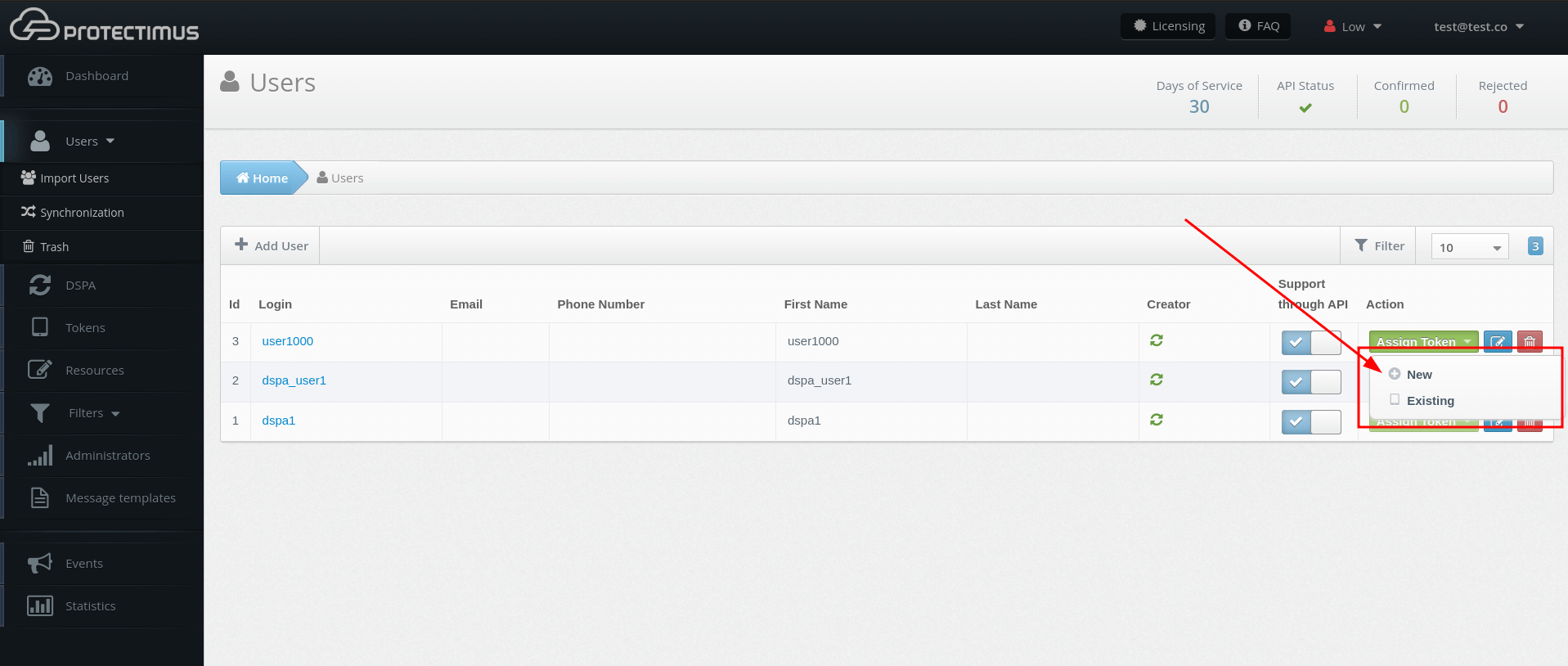

В этом пункте мы опишем как создать токен вручную:

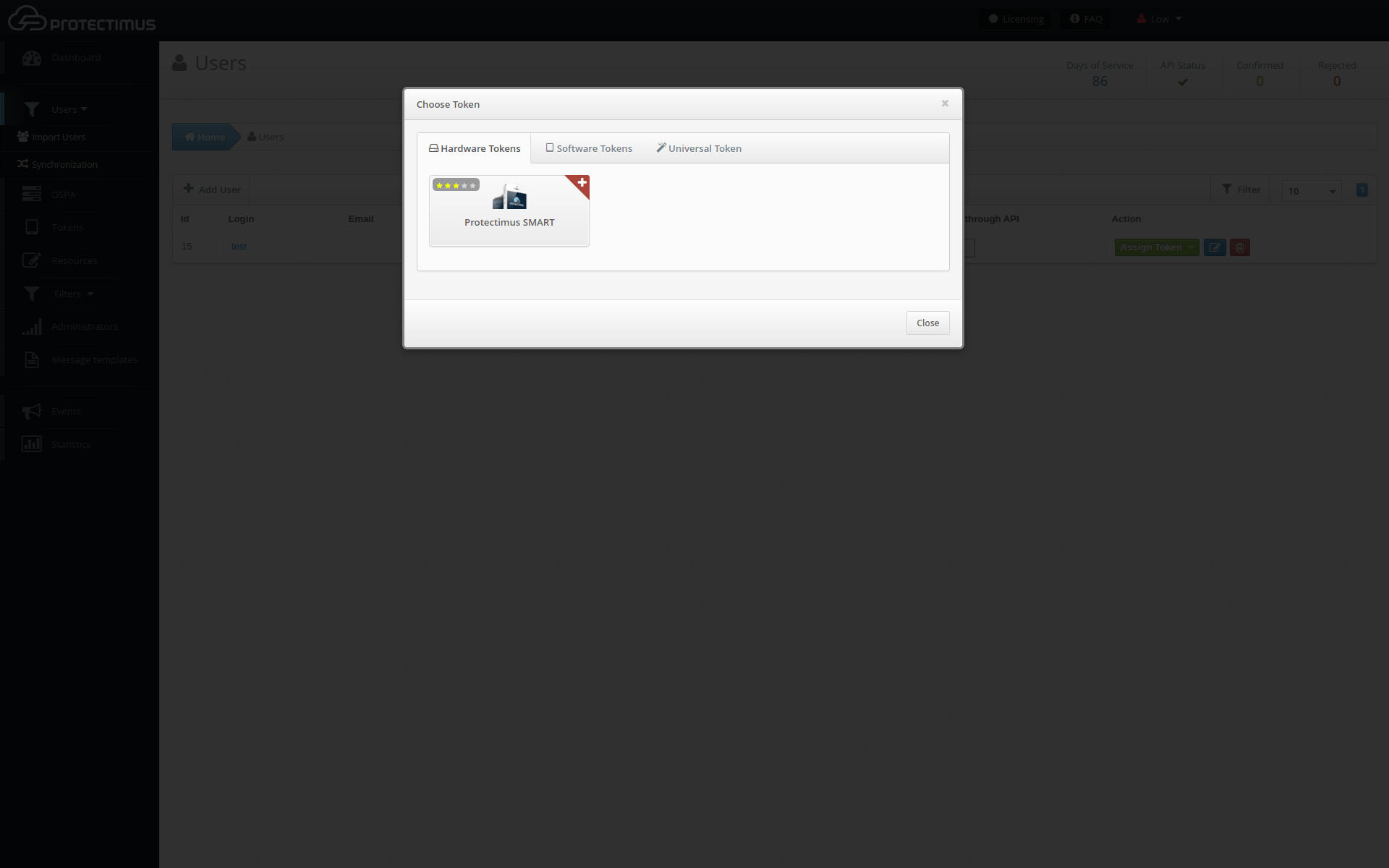

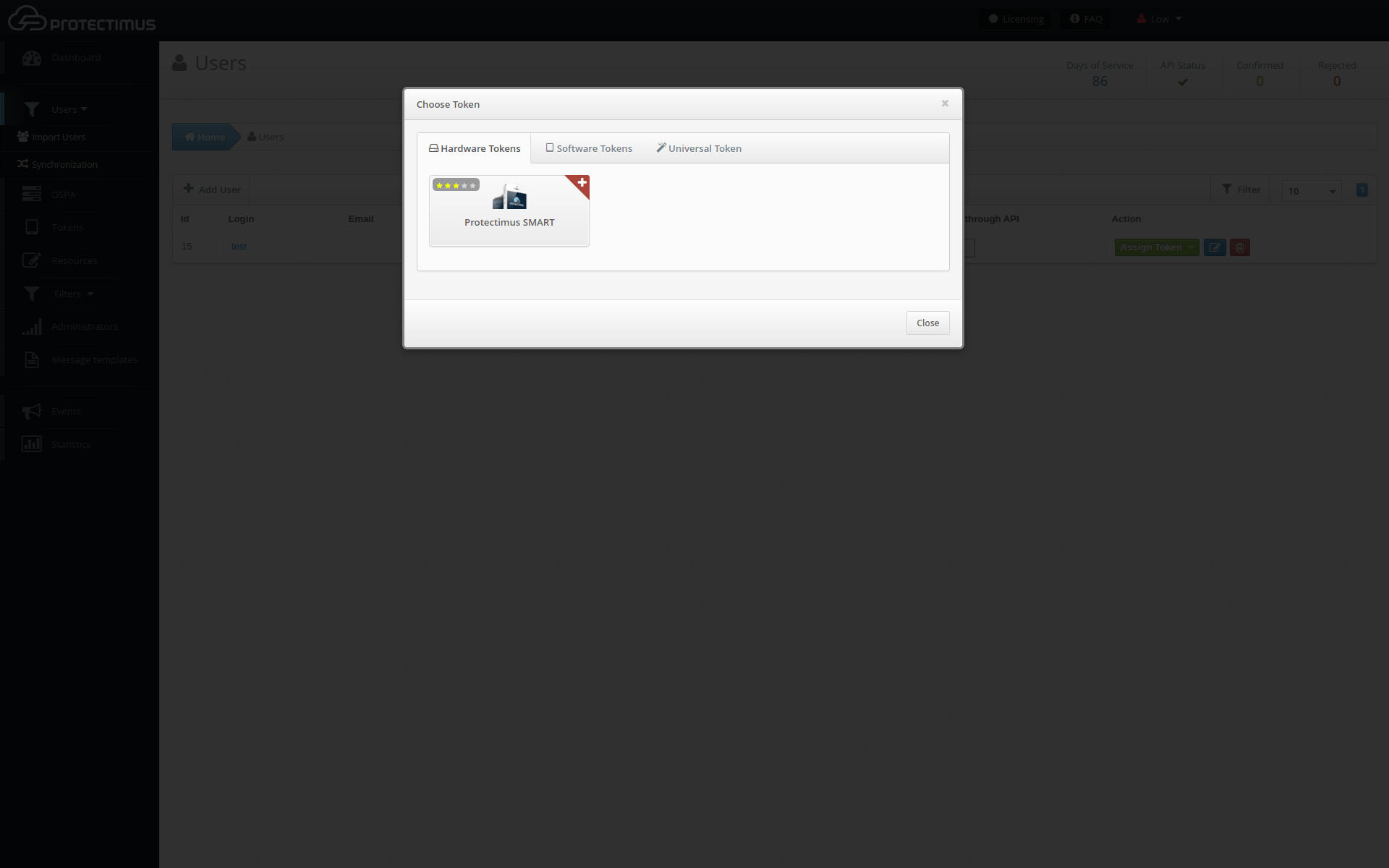

- Выберите синхронизированного пользователя и нажмите Назначить токен (Assign Token), после — Новый (New).

- Выберите токен Protectimus SMART и настройте его. Приложение Protectimus Smart OTP доступно бесплатно на Google Play и App Store.

6. Активация и деактивация Protectimus DSPA

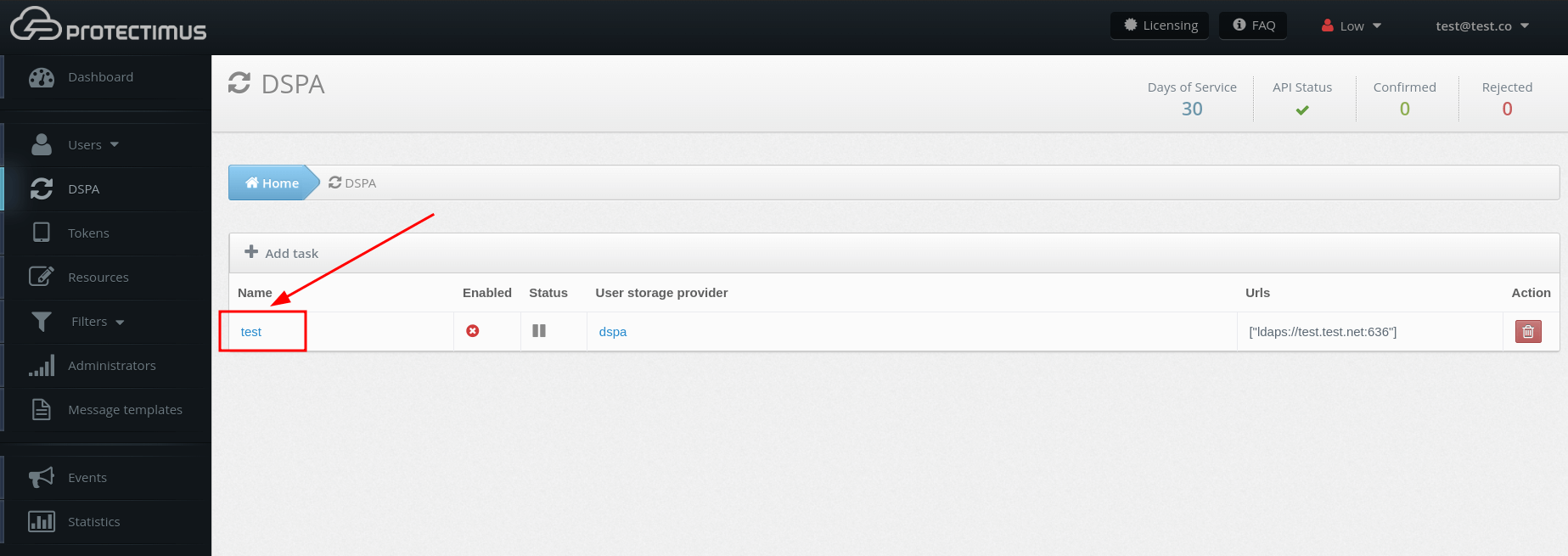

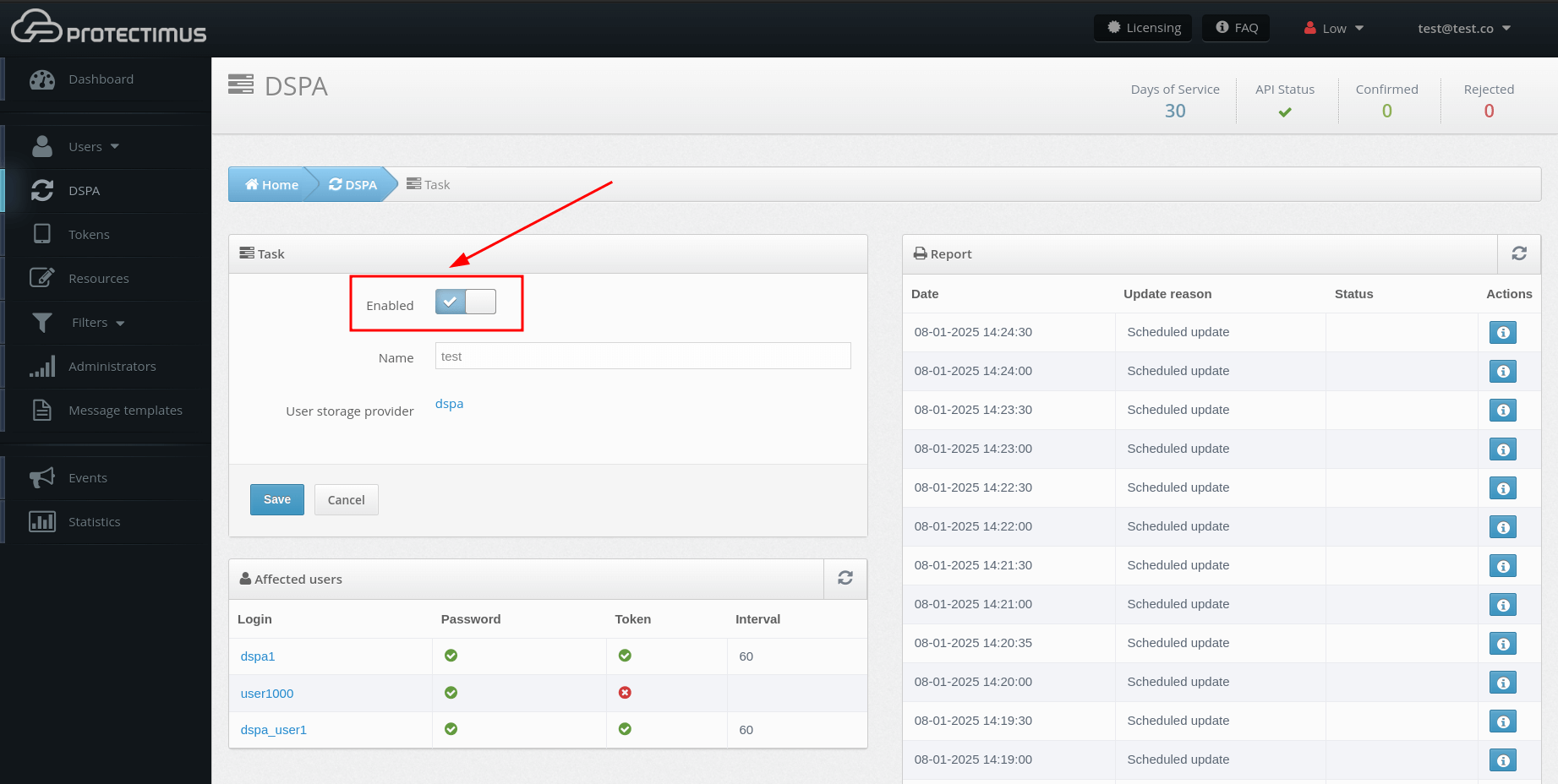

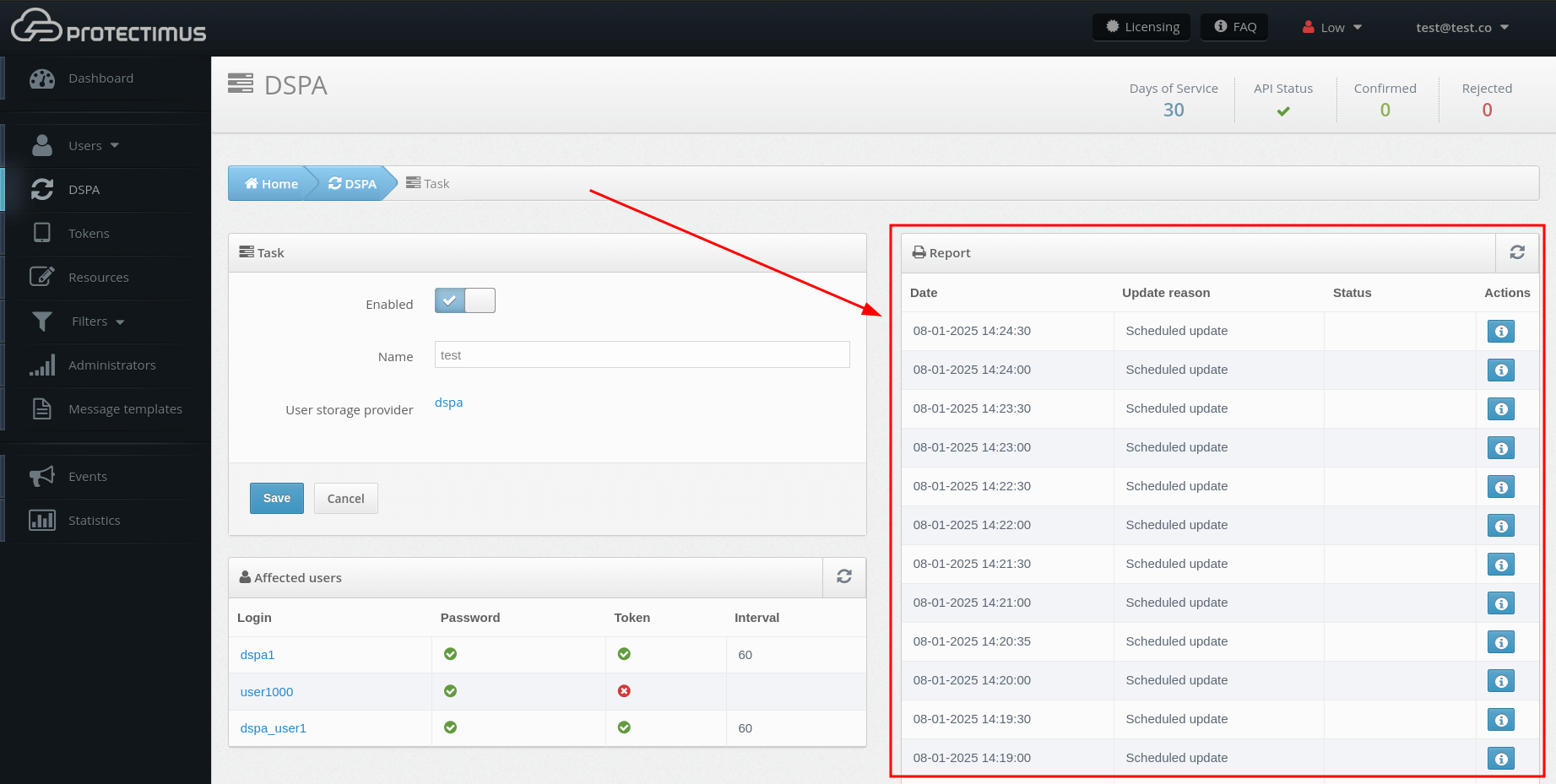

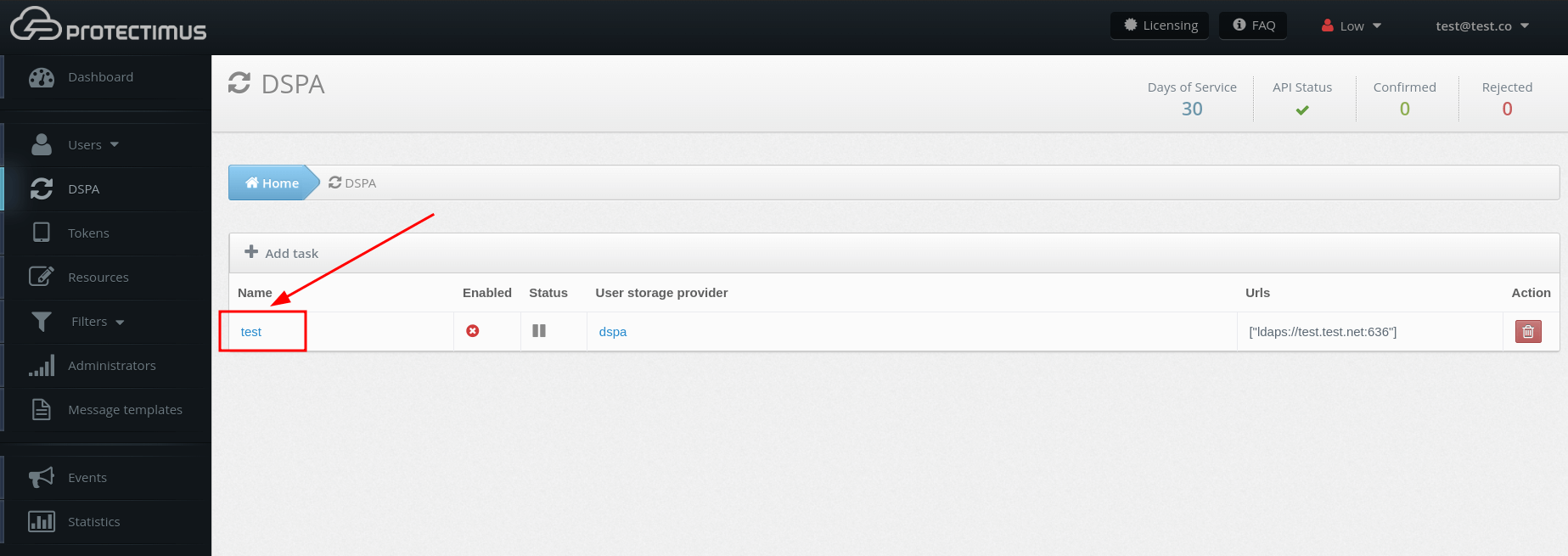

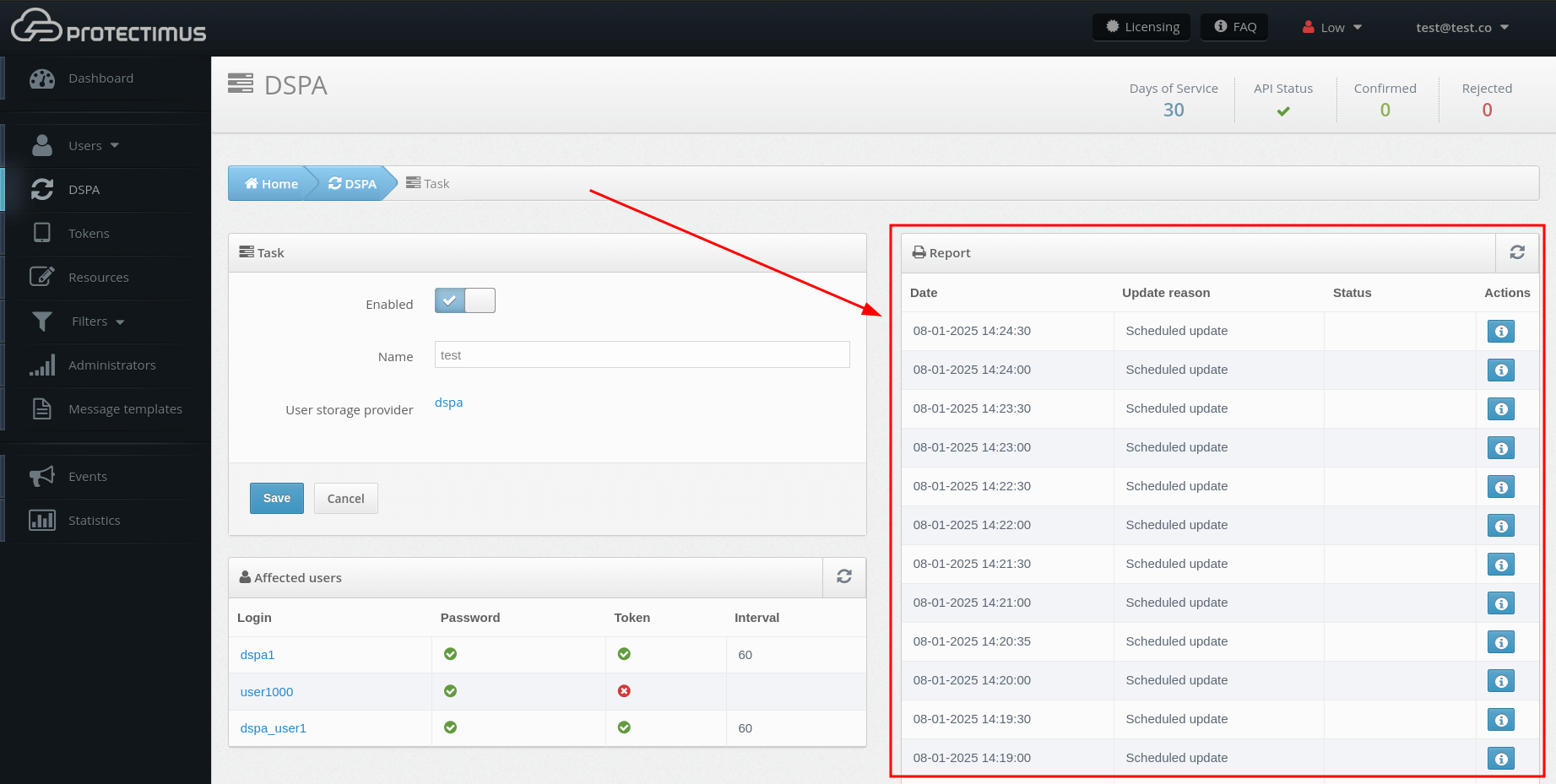

- Чтобы активировать компонент Protectimus DSPA, перейдите во вкладку DSPA:

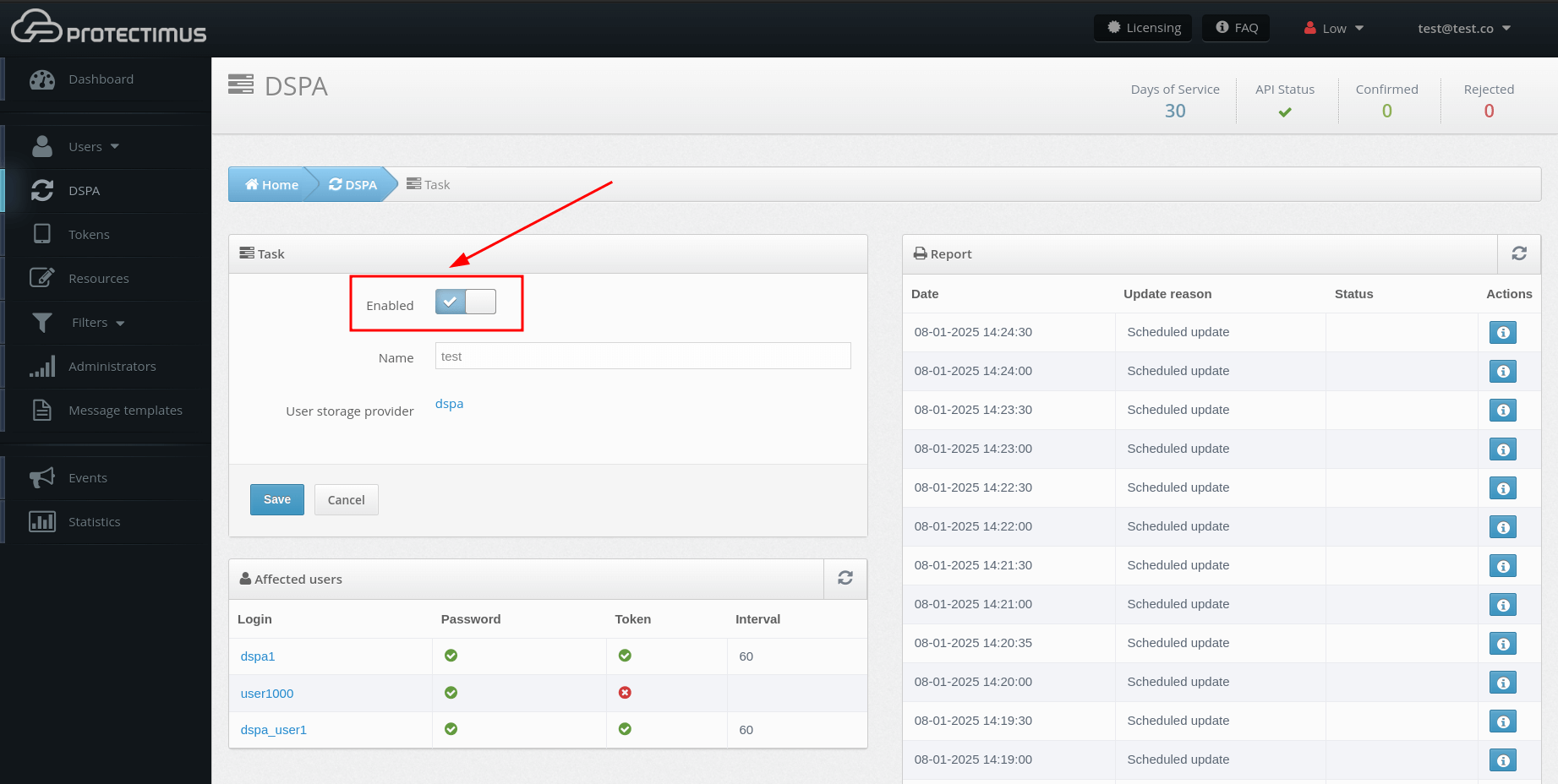

Активируйте чекбокс напротив параметра Активность (Enabled).

Соответственно, чтобы деактивировать компонент Protectimus DSPA, необходимо снять галочку с параметра Активность (Enabled).

При деактивации DSPA все пароли будут сброшены (т.е убрана динамическая часть).

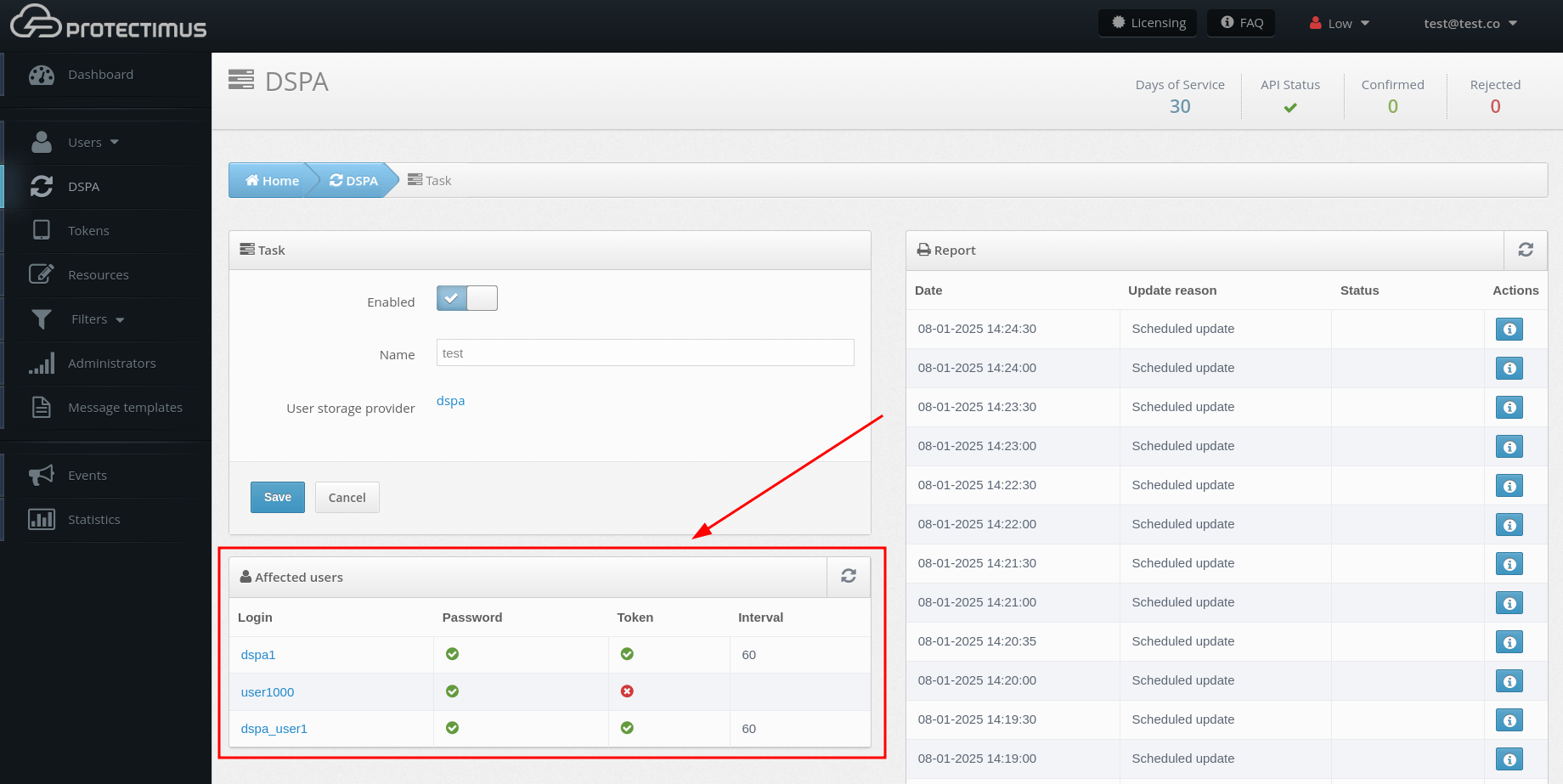

- Для работы Protectimus DSPA необходимы:

- Настроенный поставщик пользователей;

- Синхронизированный пользователь;

- Установленный у пользователя пароль;

- Токен назначенный пользователю.

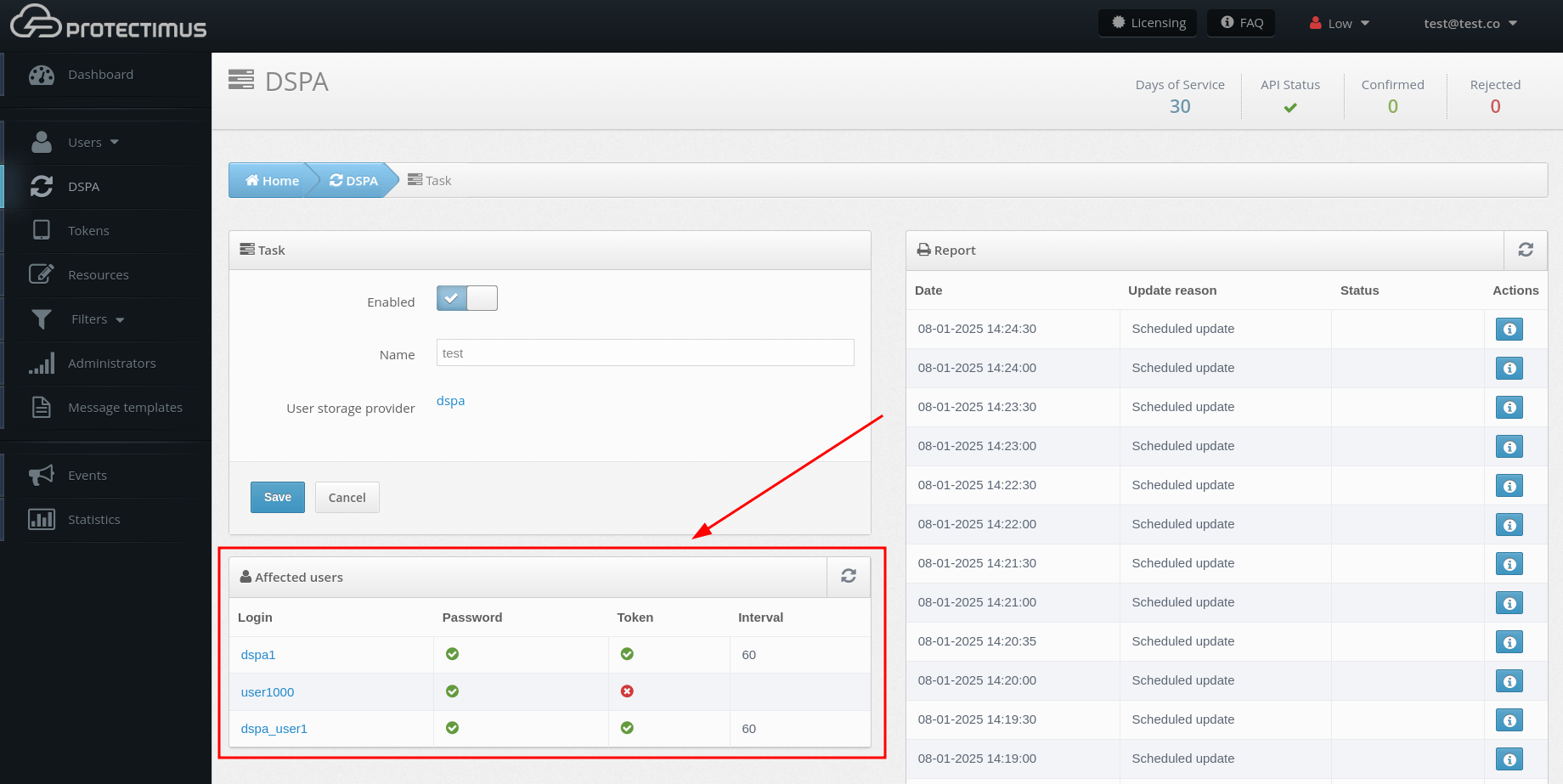

Проверить выполнения данных условий можно по нажатию на кнопку Пользователи (Affected users) на вкладке DSPA.

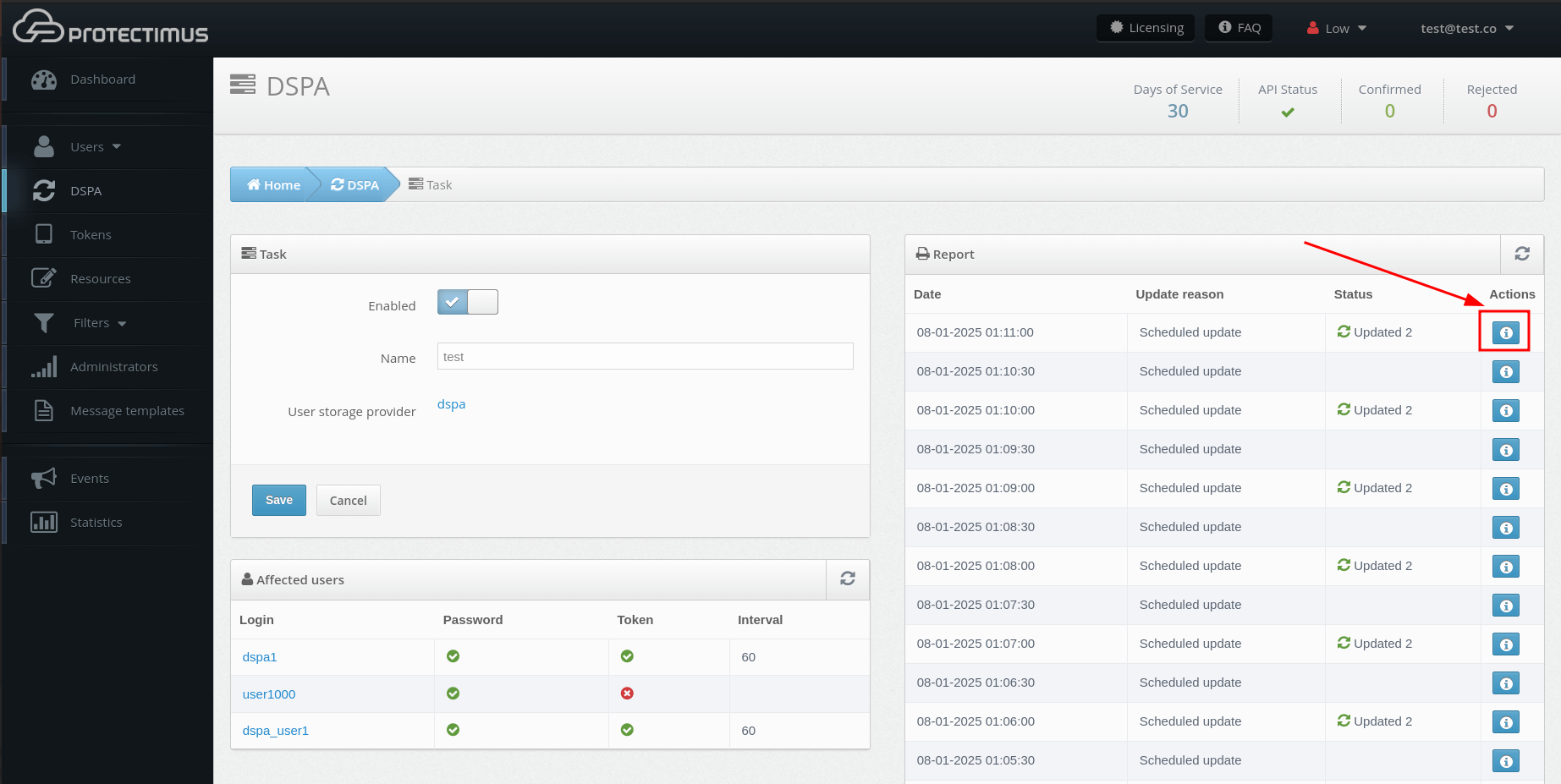

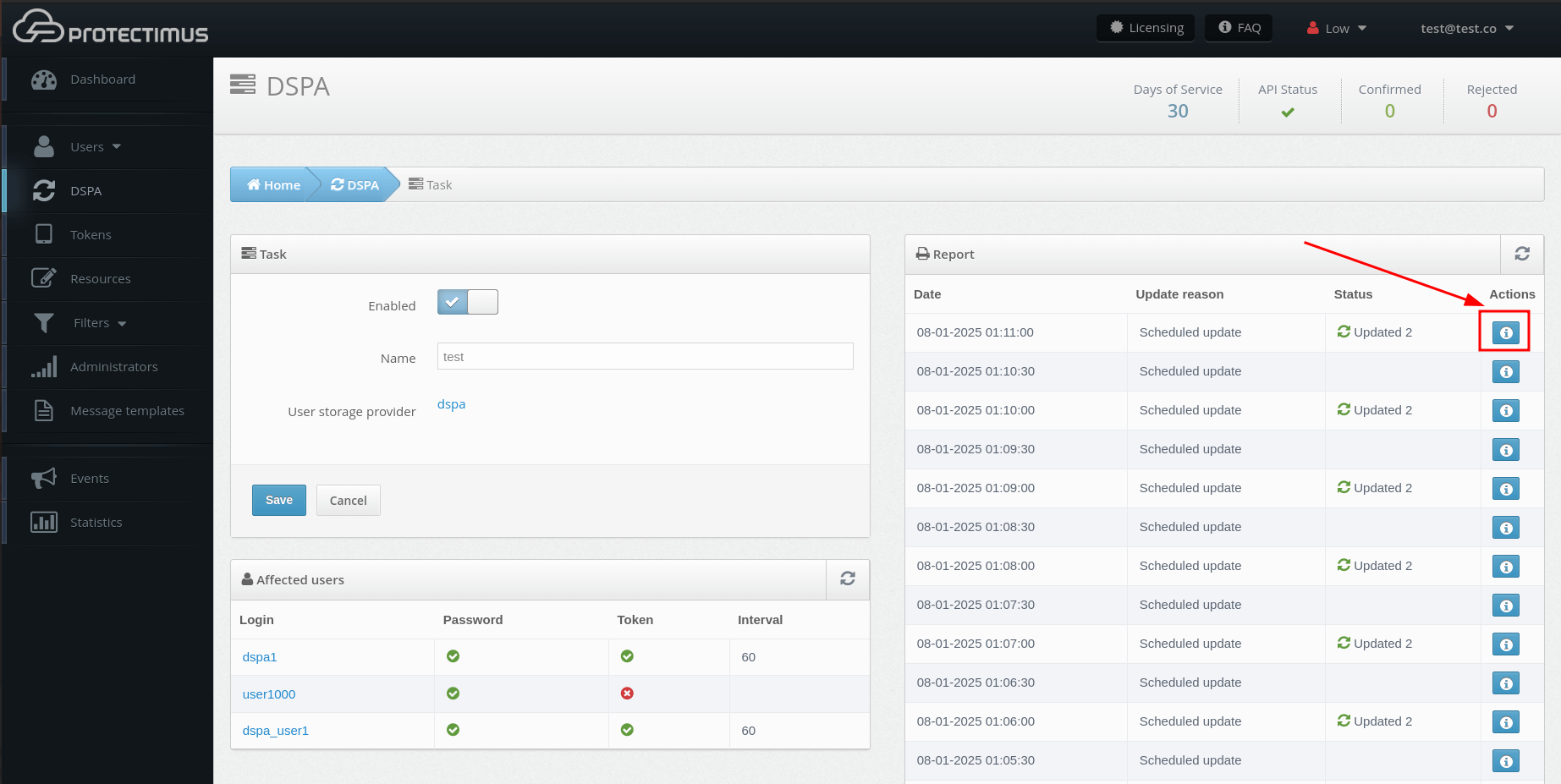

- Результаты обновления паролей можно видеть в разделе Отчет (Report).

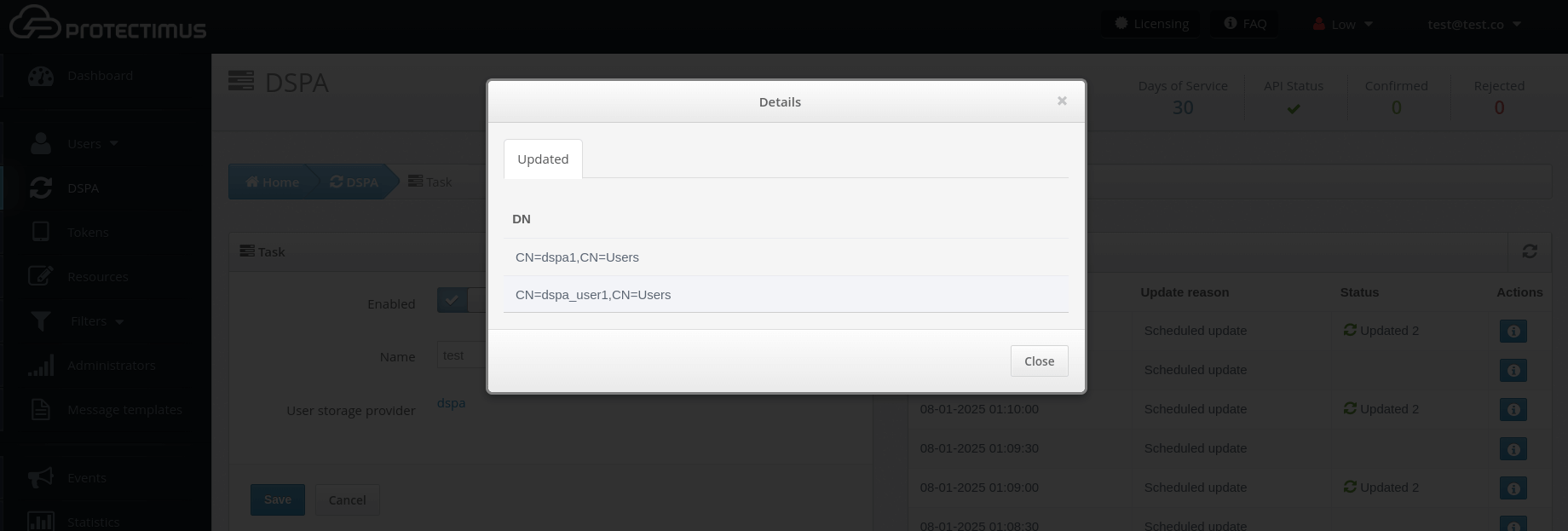

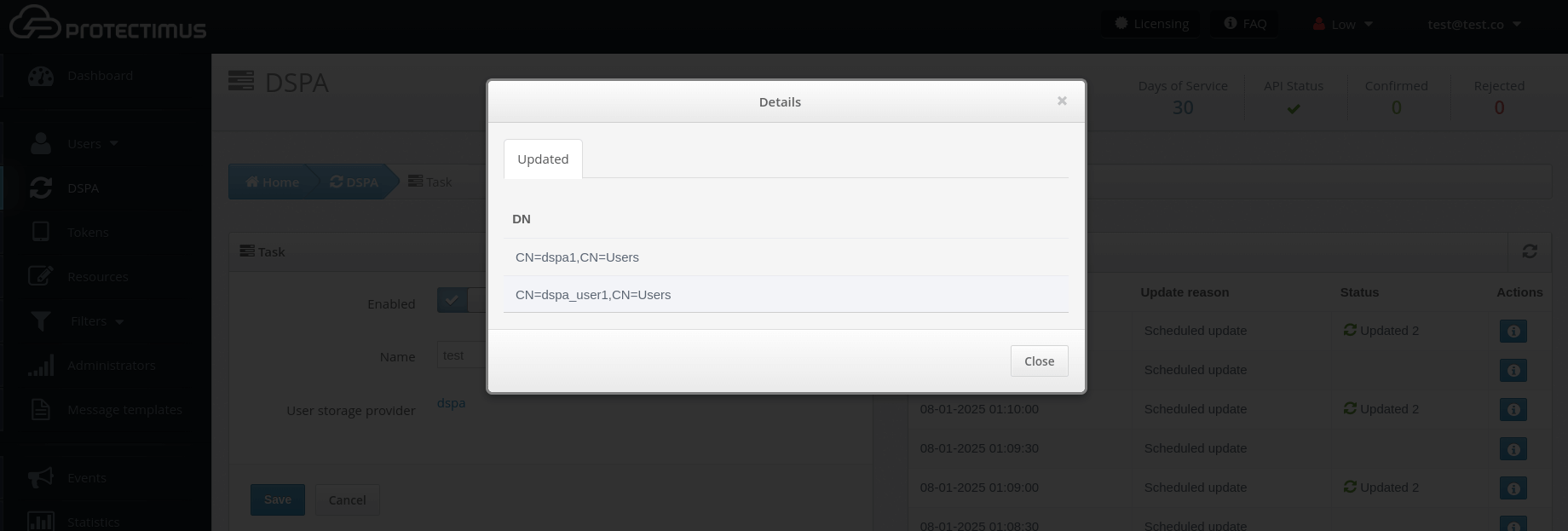

- Результаты обновлений можно просмотреть, нажав на иконку в таблице отчетов.

7. Настройка портала самообслуживания пользователей

Если вы хотите, чтобы пользователи самостоятельно создавали свои токены и задавали пароли, воспользуйтесь Порталом самообслуживания пользователей.

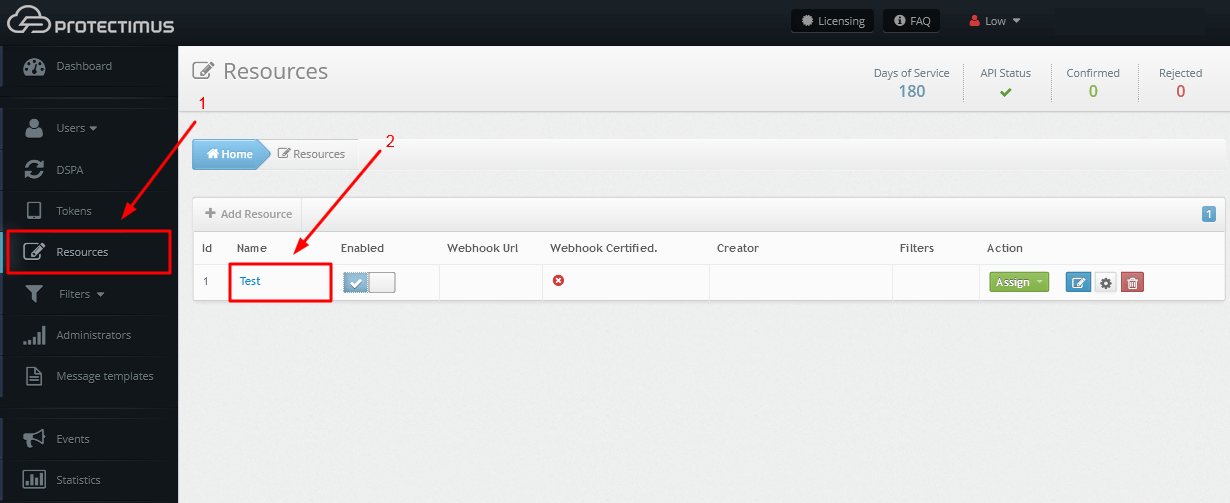

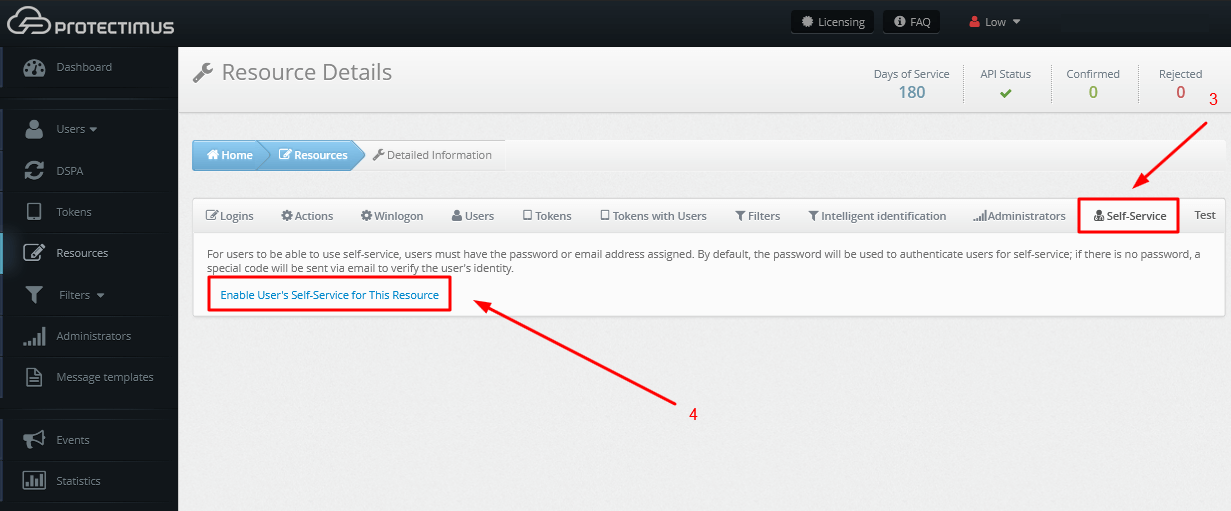

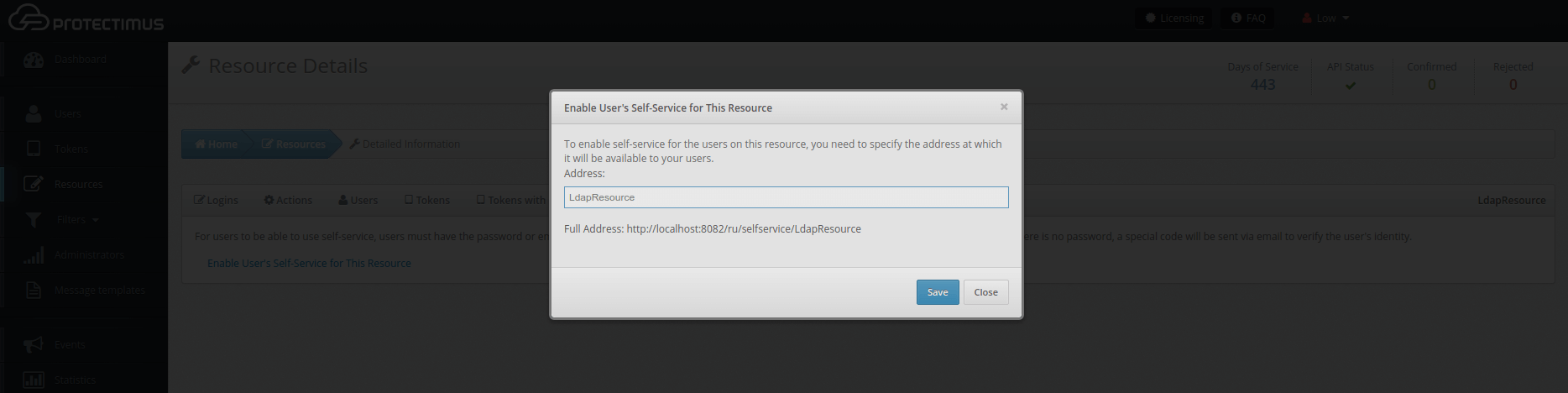

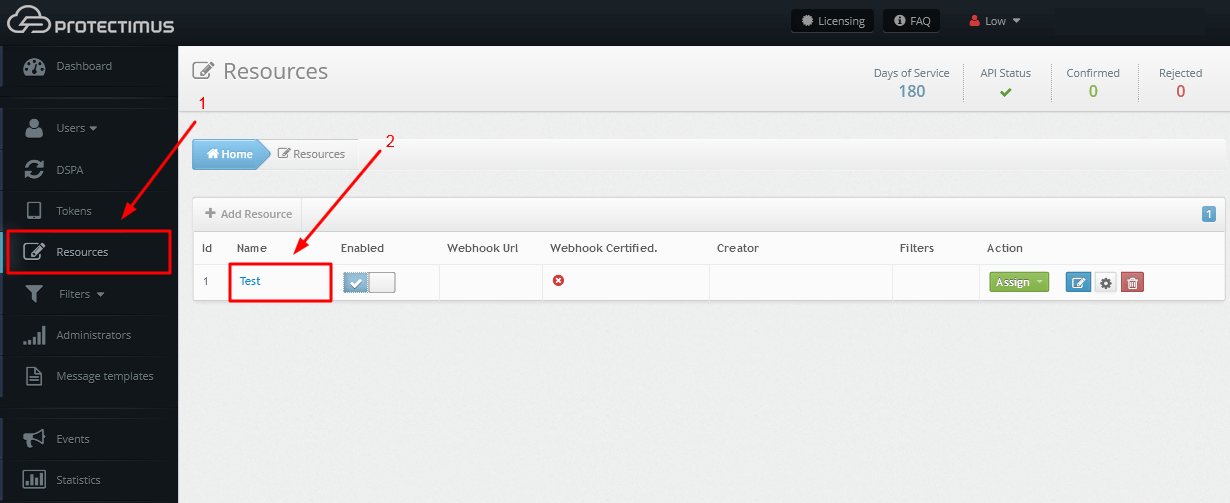

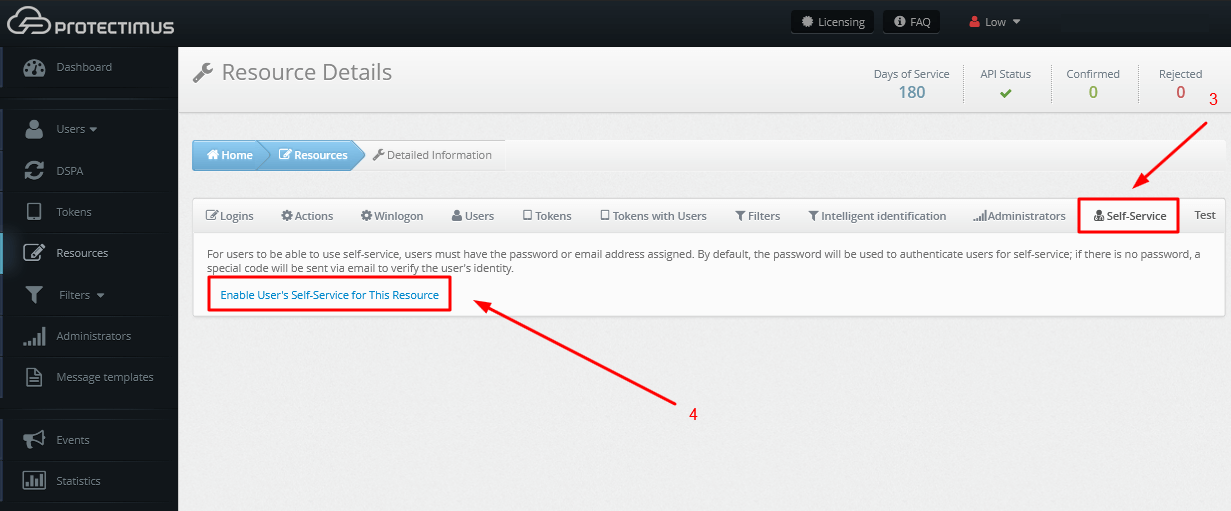

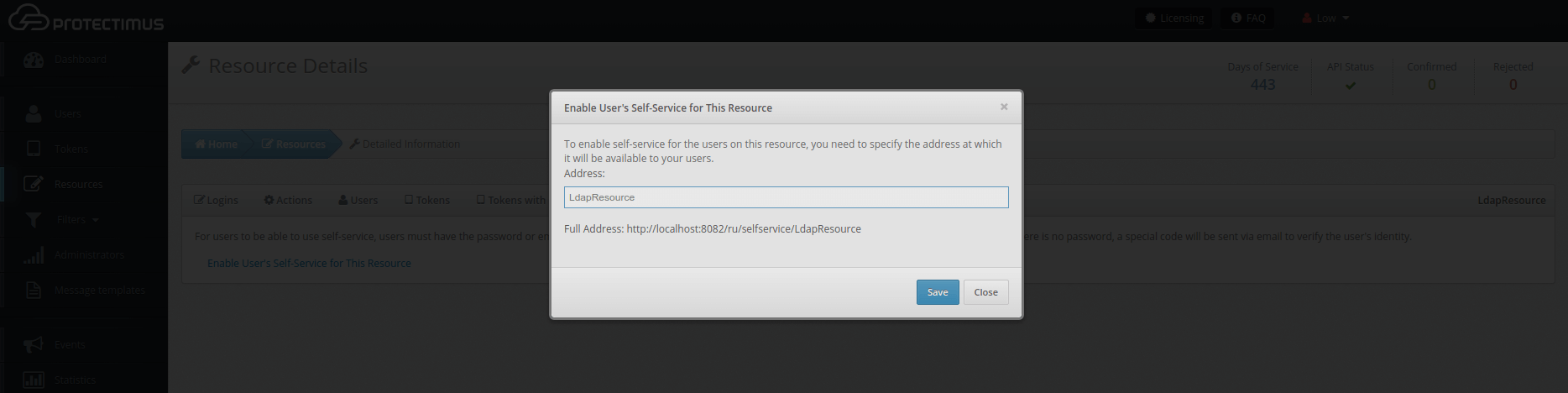

На странице с информацией о

Ресурсе необходимо перейти на вкладку

Самообслуживание и включить самообслуживание для ресурса, указав адрес, по которому будет доступна страница самообслуживания. Более подробная инструкция по настройке портала самообслуживания доступна в

Инструкции по настройке Портала самообслуживания пользователей.

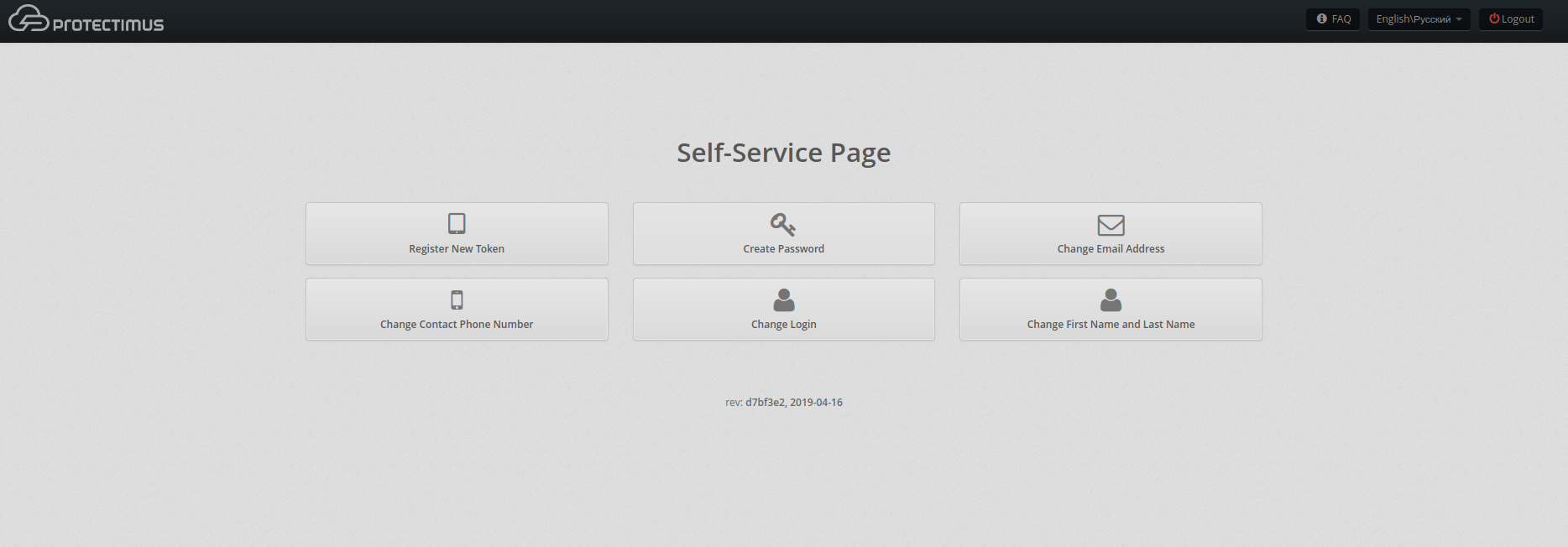

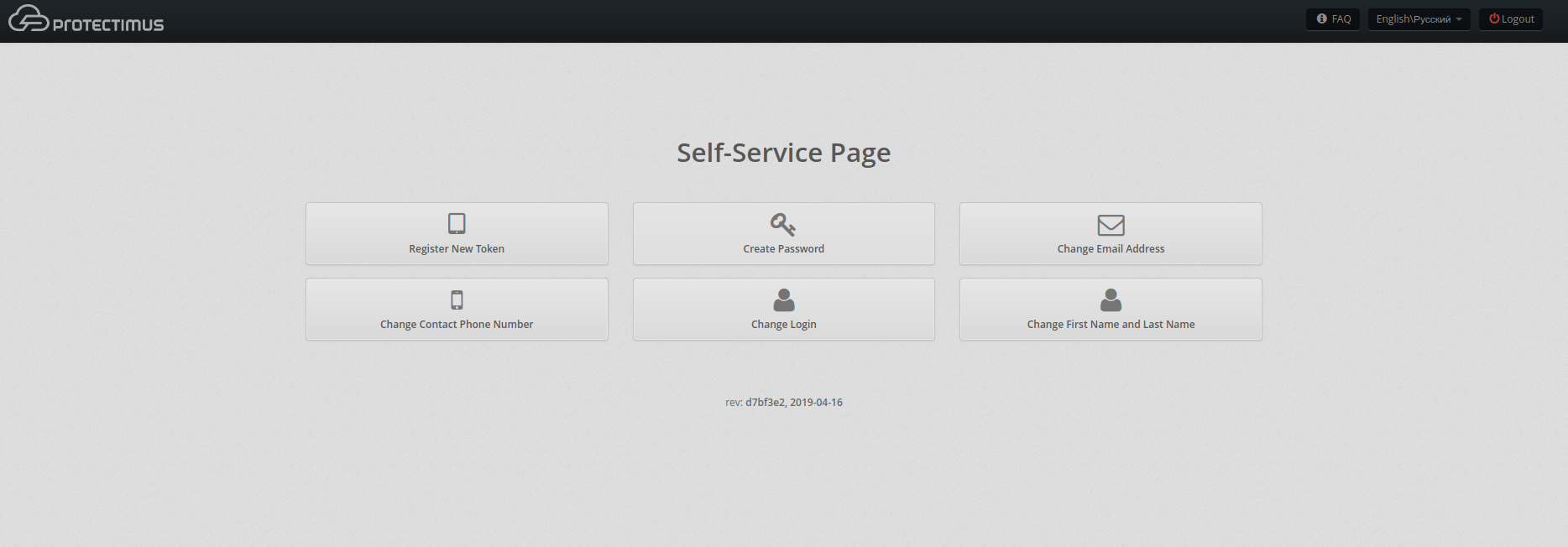

8. Работа пользователей с порталом самообслуживания

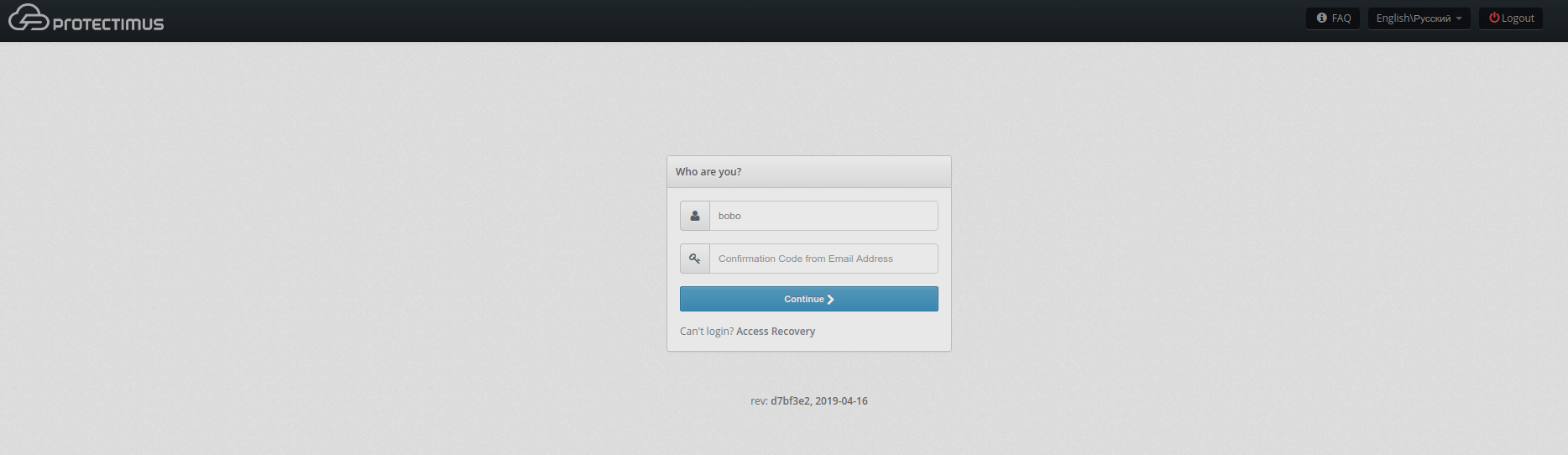

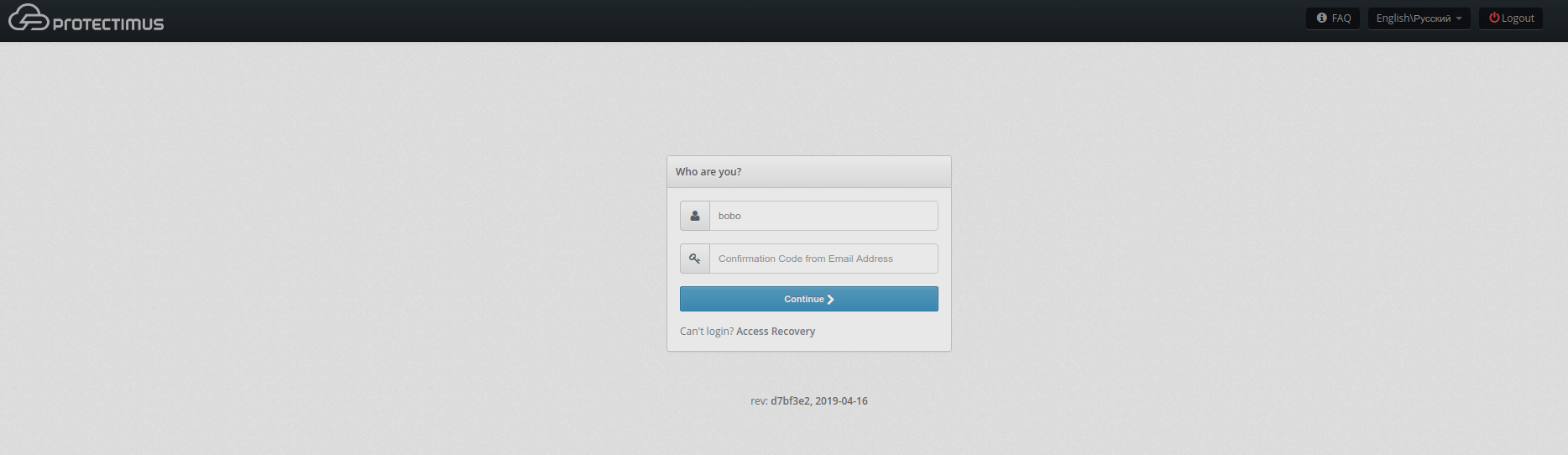

8.1. Авторизация на портале самообслуживания

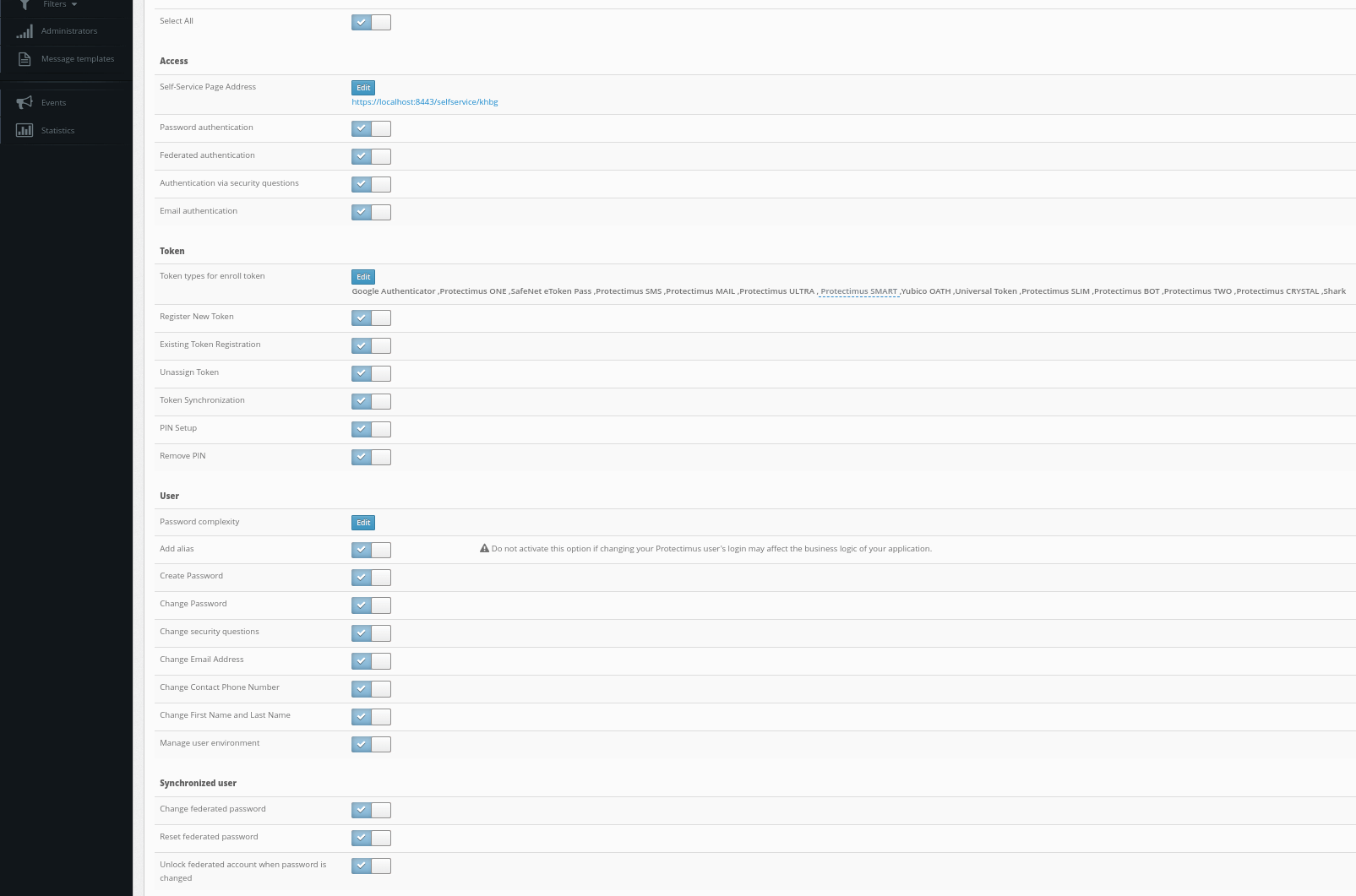

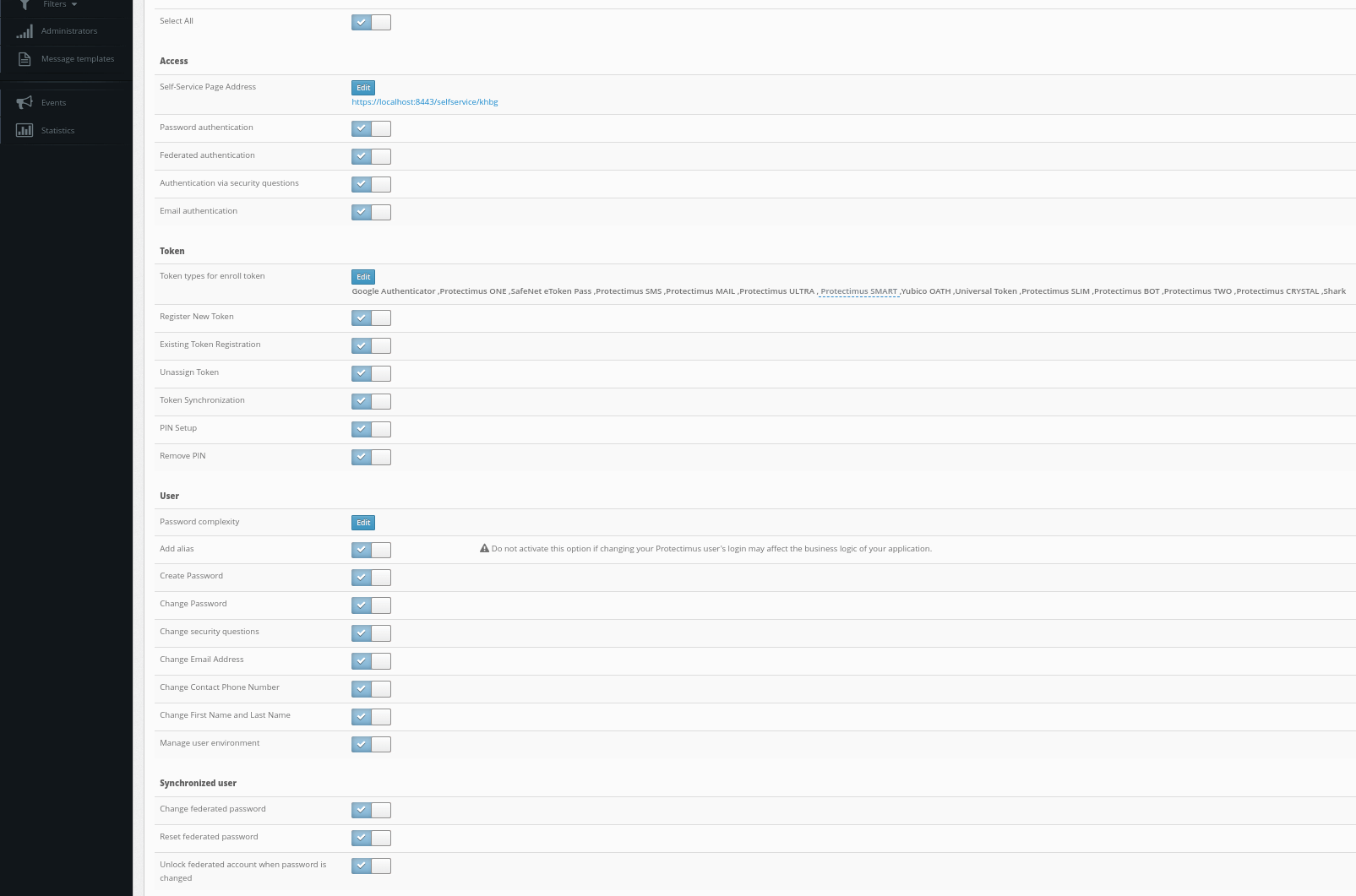

Вы можете выбрать метод аутентификации, который будут использовать пользователи для входа в свои аккаунты на портале самообслуживания. Все доступные варианты подробно описаны в

этом руководстве. Выбранные настройки определяют, какой именно способ проверки подлинности будет применяться.

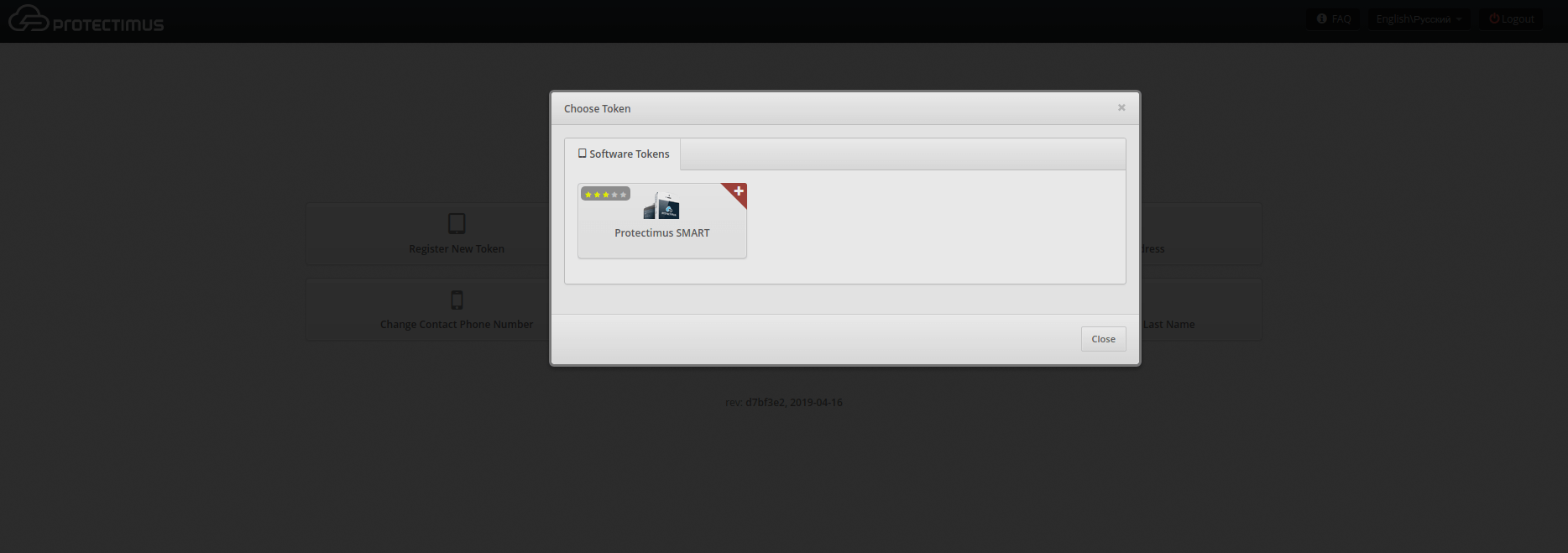

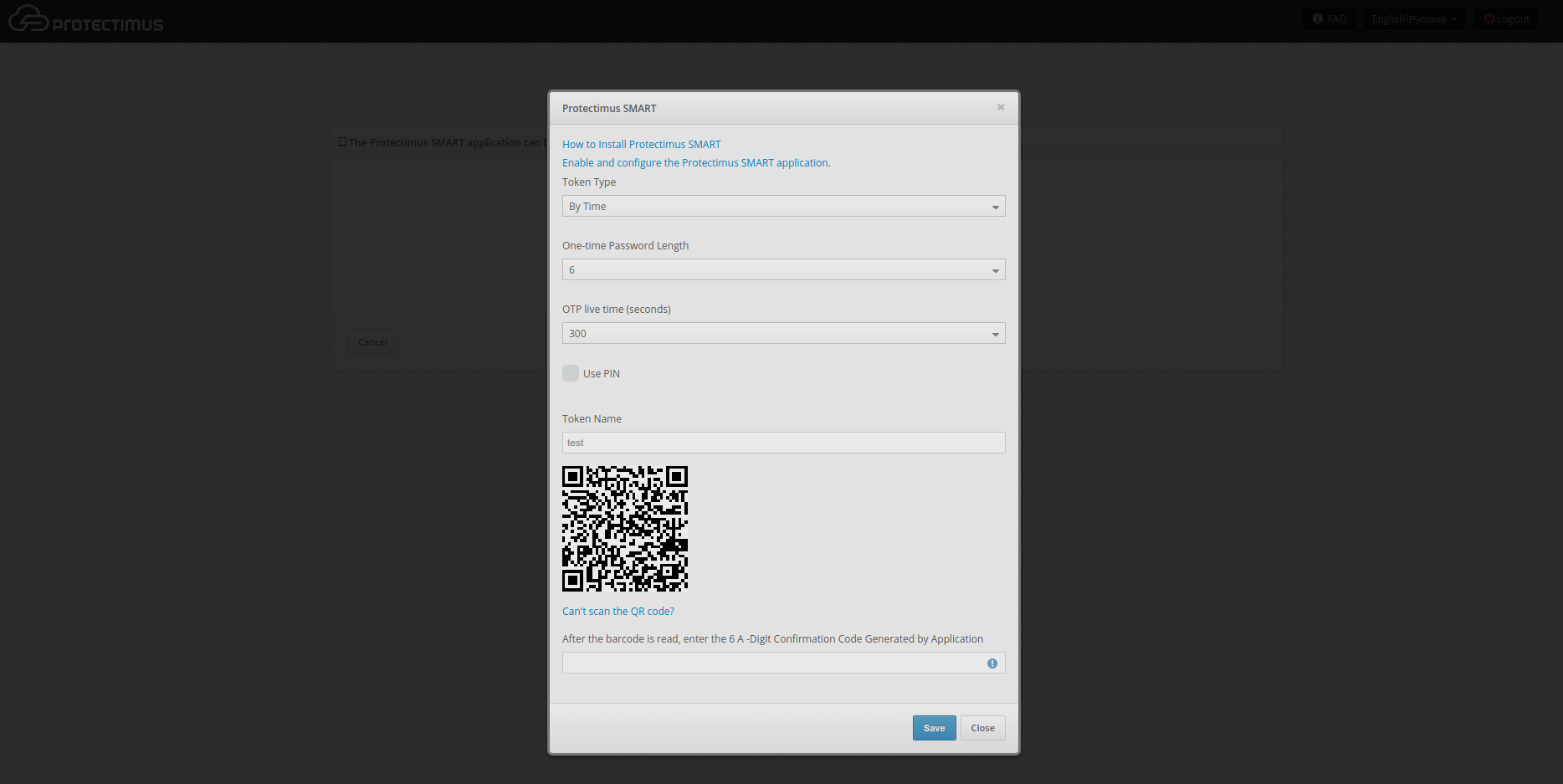

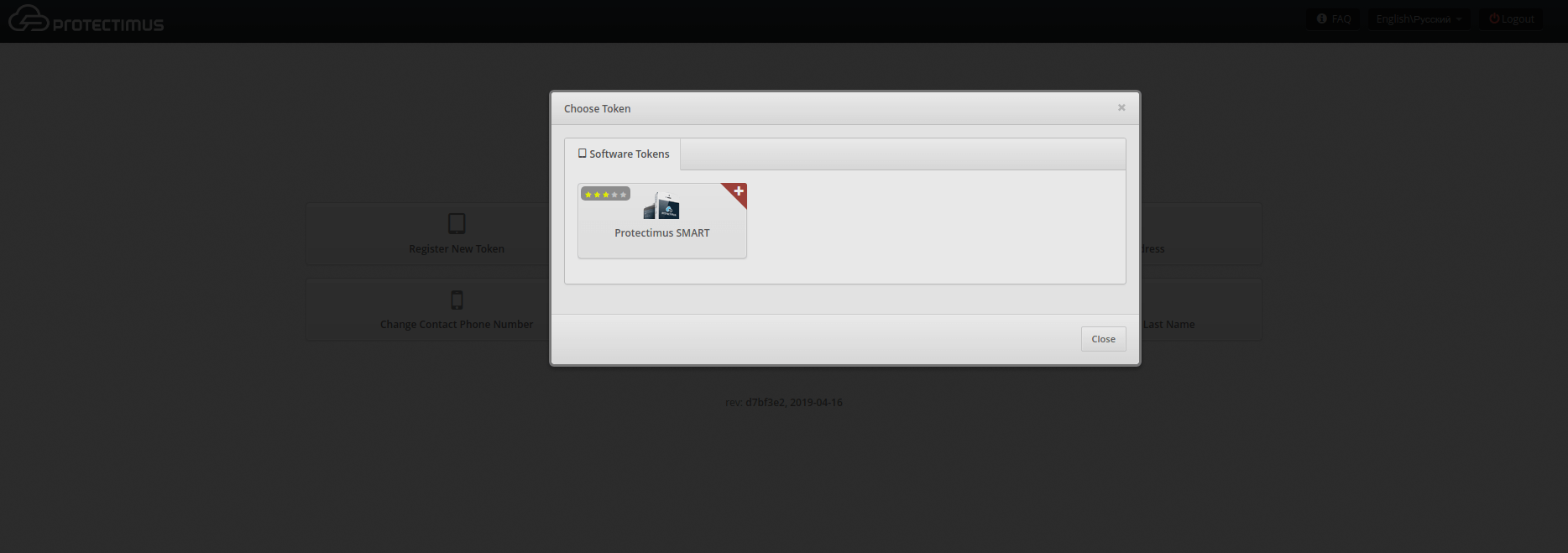

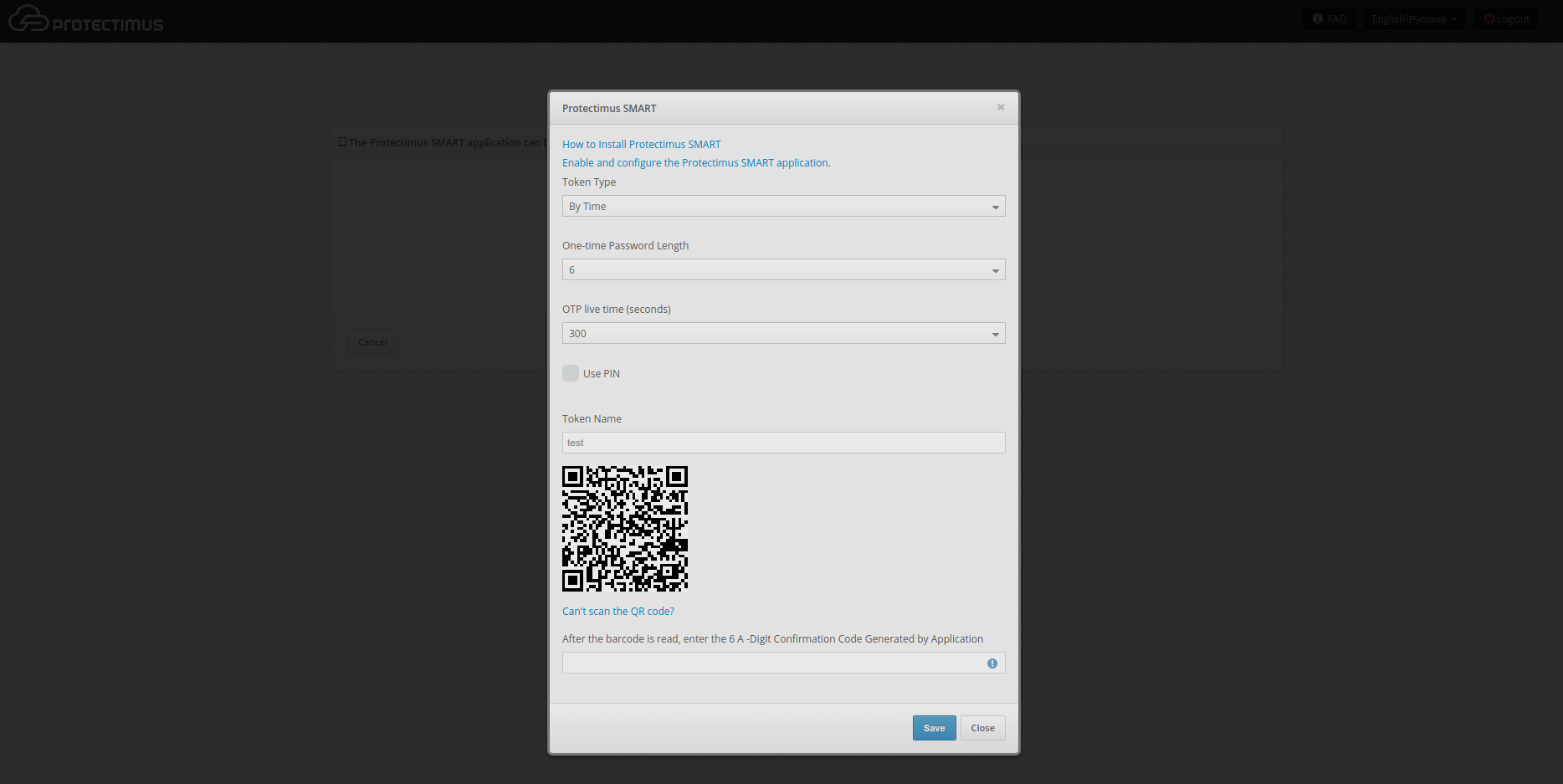

8.2. Создание токена Protectimus SMART OTP

- Пользователю нужно выбрать пункт Регистрация и Назначение нового токена (Register New Token) -> Программные токены (Software Tokens) -> Protectimus SMART.

- После чего откроется окно, в котором нужно ввести имя токена, задать длину одноразового пароля, выбрать время жизни одноразового пароля и нажать на кнопку «Показать QR-код».

Полученный QR код нужно просканировать с помощью приложения Protectimus Smart OTP, предварительно установив его на свой смартфон. Приложение Protectimus Smart OTP доступно бесплатно на Google Play и App Store.

Далее для создания токена необходимо ввести OTP, сгенерированный при помощи приложения Protectimus SMART OTP.

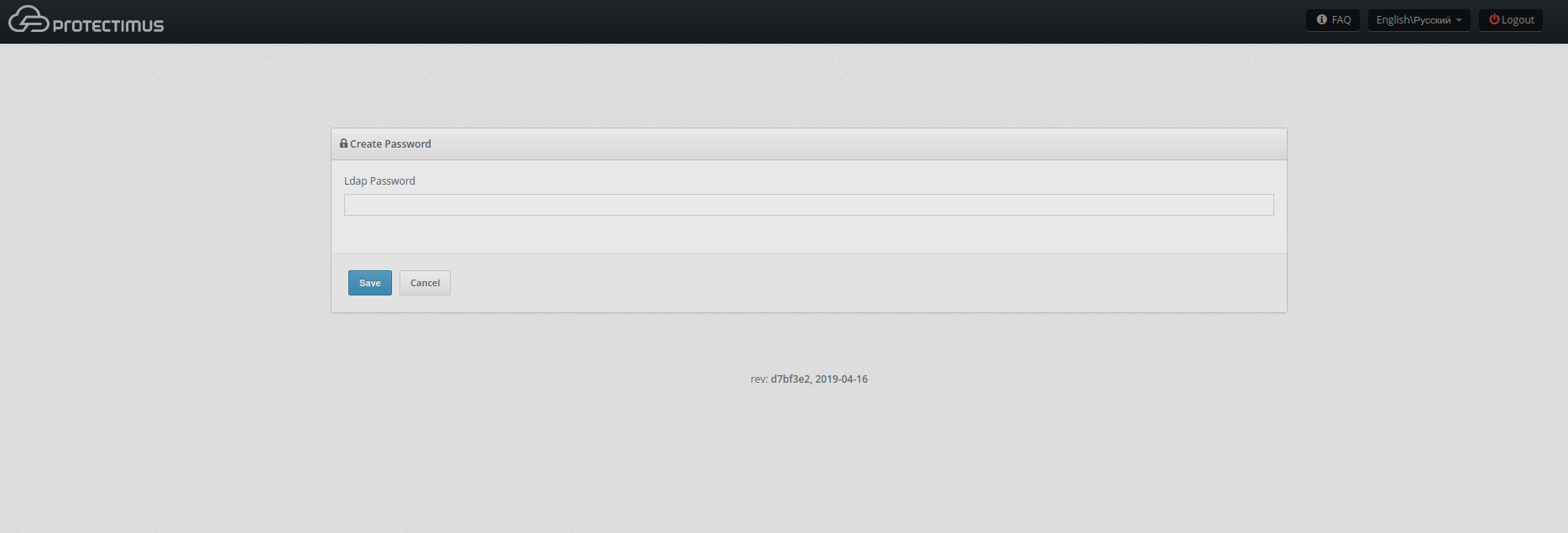

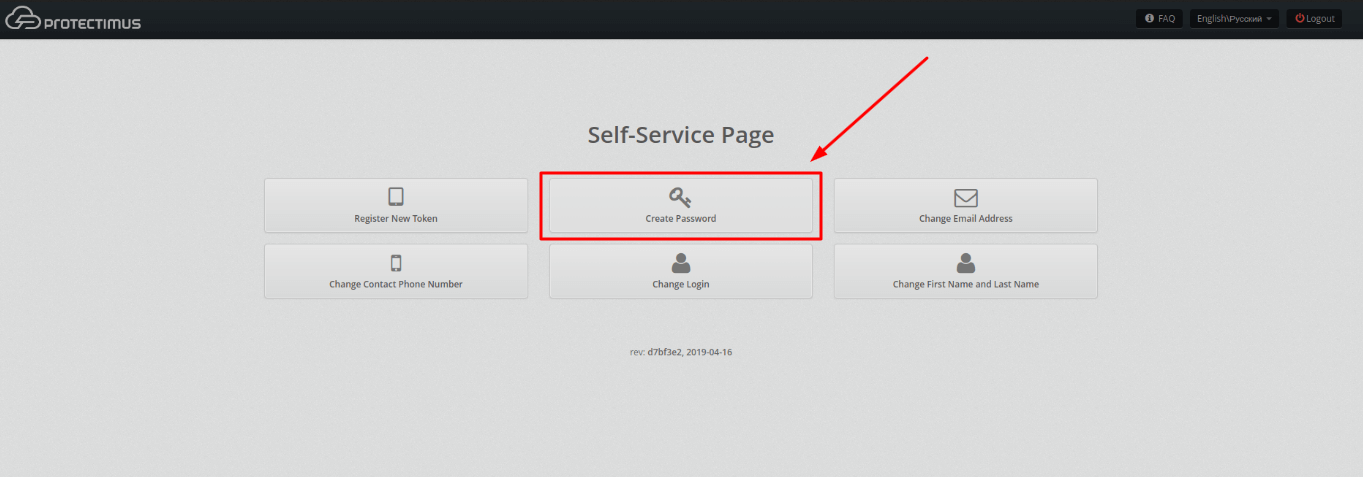

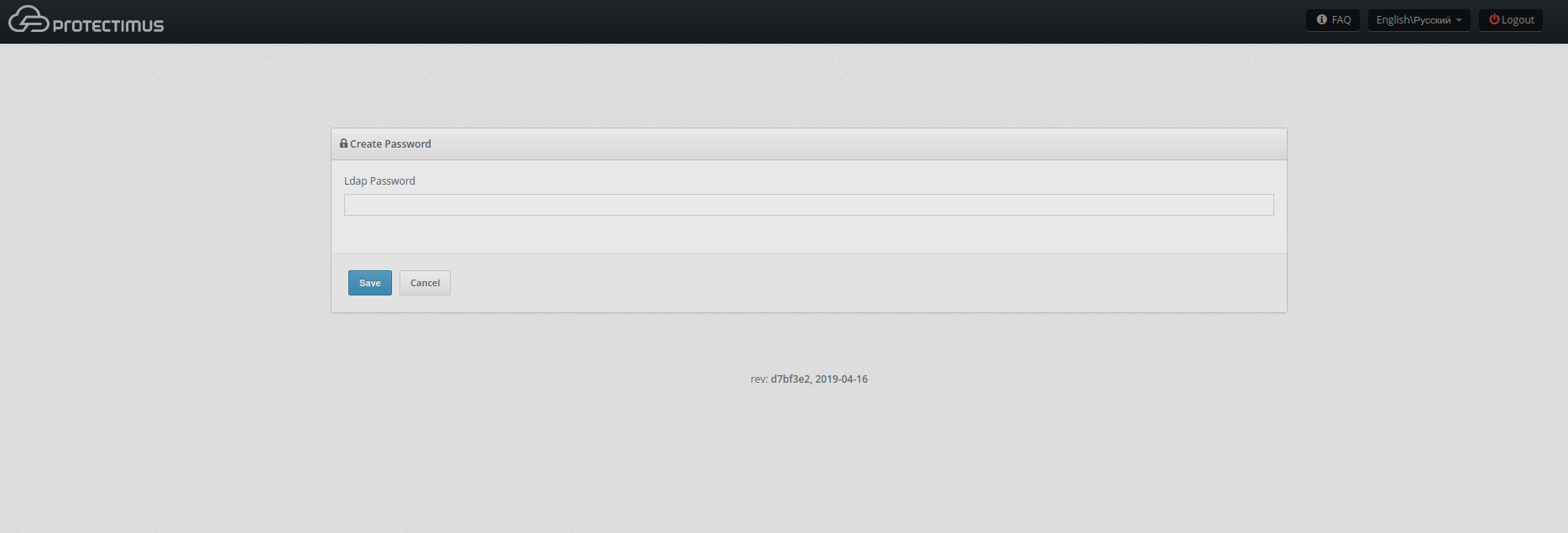

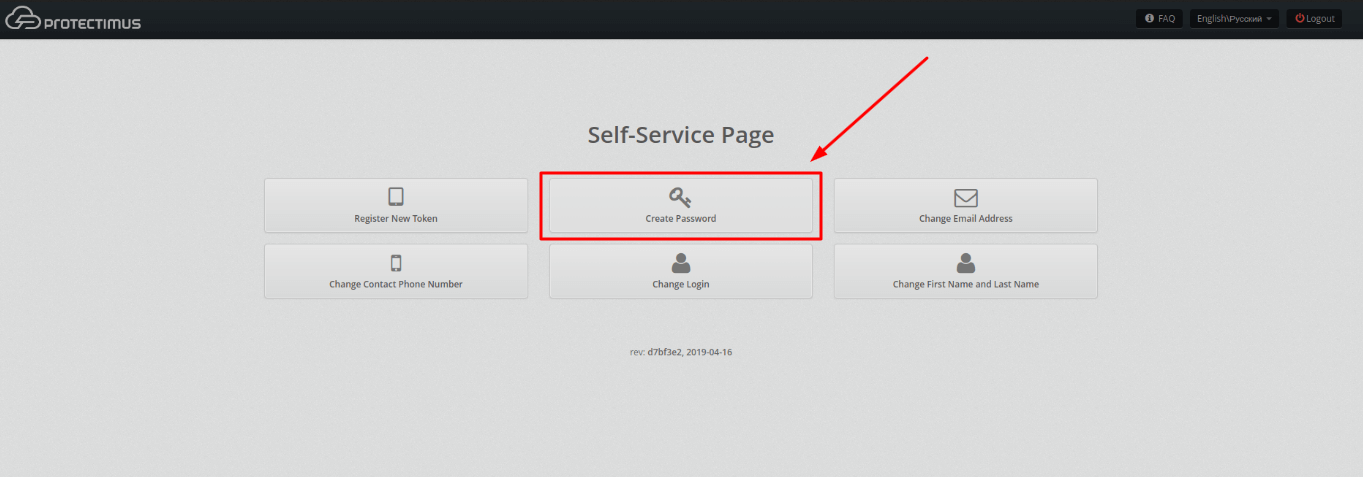

8.3. Создание пароля

- Пользователь должен перейти во вкладку Создание пароля (Create Password).

- После этого нужно ввести пароль такой же, как указан в службе каталогов.