Программируемый TOTP-токен в формате карты, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой SHA-1

Программируемый TOTP-токен в формате брелока, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой алгоритма SHA-256

Программируемый TOTP-токен в формате карты, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой SHA-1

Программируемый TOTP-токен в формате брелока, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой алгоритма SHA-256

Бесплатное 2FA-приложение с облачным бэкапом, удобным переносом токенов на новый телефон, PIN-кодом и биометрической защитой

Бесплатная доставка OTP с помощью чат-ботов в мессенджерах

Доставка одноразовых паролей через SMS

Бесплатная доставка OTP на email

Бесплатная доставка одноразовых паролей через push-уведомления

Бесплатное 2FA-приложение с облачным бэкапом, удобным переносом токенов на новый телефон, PIN-кодом и биометрической защитой

Бесплатная доставка OTP с помощью чат-ботов в мессенджерах

Доставка одноразовых паролей через SMS

Бесплатная доставка OTP на email

Бесплатная доставка одноразовых паролей через push-уведомления

Инструкции

В этом руководстве показано, как настроить двухфакторную аутентификацию (2FA/MFA) для Juniper Secure Access SSL VPN с помощью Облачного решения двухфакторной аутентификации Protectimus или Локальной 2FA платформы Protectimus.

Protectimus интегрируется с Juniper Secure Access SSL VPN через протокол аутентификации RADIUS.

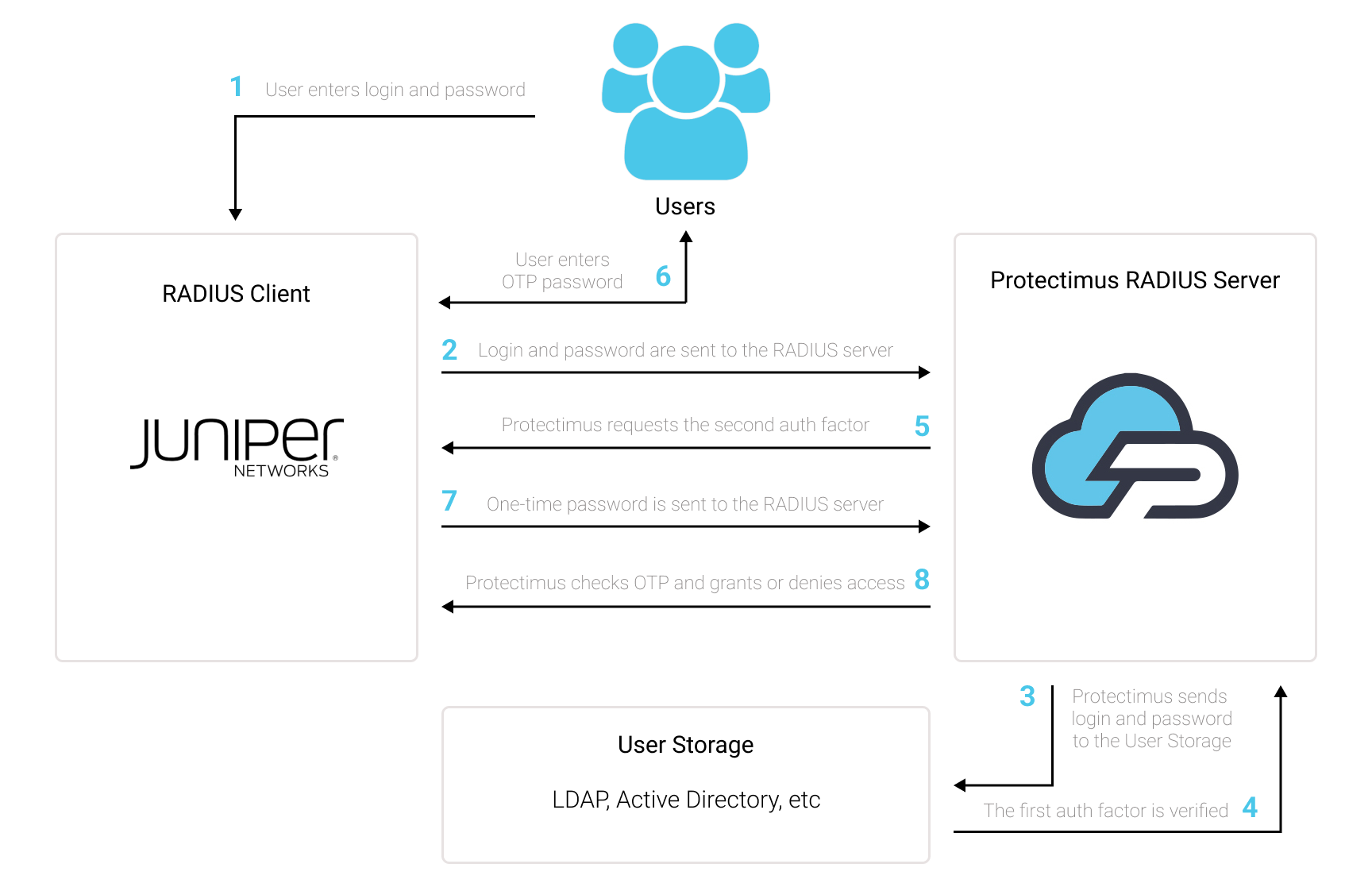

В этом сценарии решение двухфакторной аутентификации Protectimus для Juniper Secure Access SSL VPN выступает в роли RADIUS-сервера, а Juniper VPN берет на себя роль RADIUS-клиента. Схему работы решения Protectimus для двухфакторной аутентификации в Juniper Secure Access SSL VPN вы увидите ниже.

Двухфакторная аутентификация (2FA), также известная как многофакторная аутентификация (MFA), является важной мерой безопасности для Juniper Secure Access SSL VPNN. 2FA защитит аккаунты пользователей, которые подключаются к корпоративным ресурсам через Juniper VPN, от таких угроз, как фишинг, брутфорс, подмена данных, социальная инженерия, кейлоггеры, атаки типа «человек посередине» и тому подобных угроз.

Вот как работает двухфакторная аутентификация для Juniper Secure Access SSL VPN:

Таким образом, чтобы получить доступ к учетной записи Juniper VPN, защищенной двухфакторной аутентификацией, мошенник должен получить доступ к двум факторам аутентификации, различающимся по своей природе. Это довольно сложная задача. Более того, одноразовый пароль на основе времени остается активным только в течение 30 секунд, что делает взлом более сложным и практически невозможным.

Интеграция двухфакторной аутентификации Protectimus с Juniper VPN возможна по протоколу RADIUS:

- Зарегистрируйтесь в Облачном сервисе двухфакторной аутентификации или установите Локальную платформу Protectimus и задайте базовые настройки.

- Установите и настройте компонент Protectimus RADIUS Server.

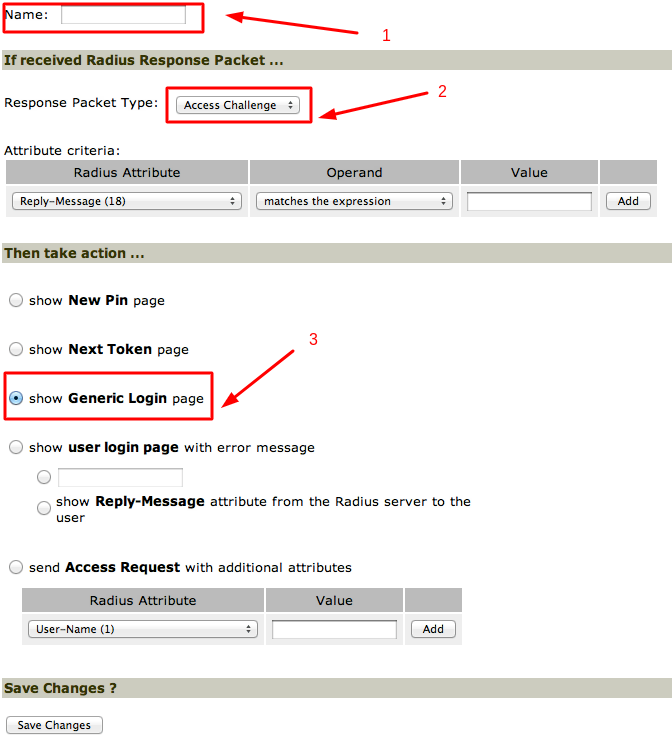

- Настройте политики аутентификации Juniper VPN.

Подробные инструкции по установке и настройке Protectimus RADIUS Server доступны в Руководстве по установке и настройке Protectimus RADIUS Server.

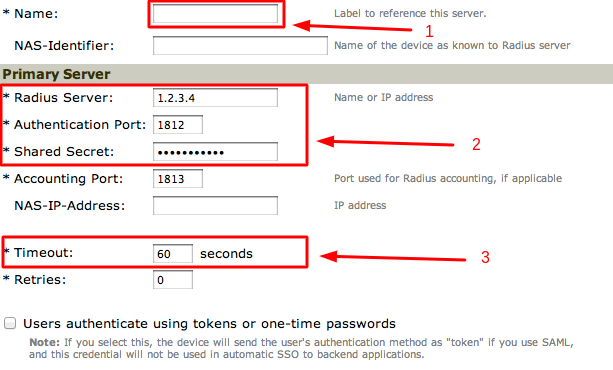

| Radius Server | IP сервера, на котором установлен компонент Protectimus RADIUS Server. |

| Secret | Укажите созданный вами секретный ключ в файле Protectimus radius.yml (свойство radius.secret). |

| Authentication Port | Укажите 1812 (или тот порт, который вы указали в файле Protectimus radius.yml при настройке Protectimus RADIUS Server). |

| Timeout | 60 секунд. |

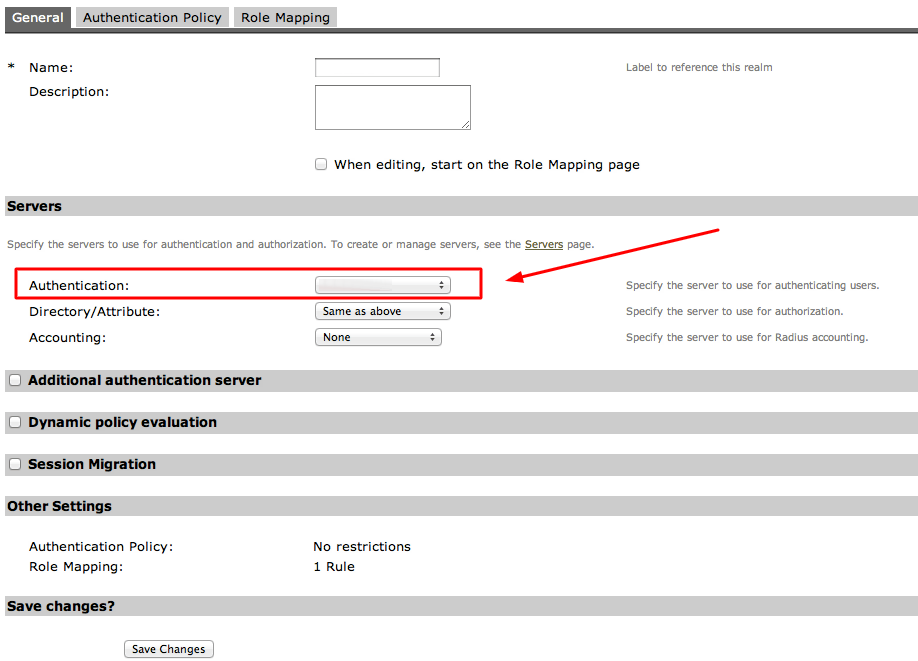

Чтобы добавить 2FA в пользовательскую область:

Интеграция двухфакторной аутентификации в Juniper Secure Access SSL VPN завершена.

Если у вас есть вопросы, обратитесь в службу поддержки клиентов Protectimus.

Protectimus Ltd

Carrick house, 49 Fitzwilliam Square,

Dublin D02 N578, Ireland

Ирландия: +353 19 014 565

США: +1 786 796 66 64

Protectimus Ltd

Carrick house, 49 Fitzwilliam Square,

Dublin D02 N578, Ireland

Ирландия: +353 19 014 565

США: +1 786 796 66 64