Программируемый TOTP-токен в формате карты, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой SHA-1

Программируемый TOTP-токен в формате брелока, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой алгоритма SHA-256

Программируемый TOTP-токен в формате карты, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой SHA-1

Программируемый TOTP-токен в формате брелока, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой алгоритма SHA-256

Бесплатное 2FA-приложение с облачным бэкапом, удобным переносом токенов на новый телефон, PIN-кодом и биометрической защитой

Бесплатная доставка OTP с помощью чат-ботов в мессенджерах

Доставка одноразовых паролей через SMS

Бесплатная доставка OTP на email

Бесплатная доставка одноразовых паролей через push-уведомления

Бесплатное 2FA-приложение с облачным бэкапом, удобным переносом токенов на новый телефон, PIN-кодом и биометрической защитой

Бесплатная доставка OTP с помощью чат-ботов в мессенджерах

Доставка одноразовых паролей через SMS

Бесплатная доставка OTP на email

Бесплатная доставка одноразовых паролей через push-уведомления

Инструкции

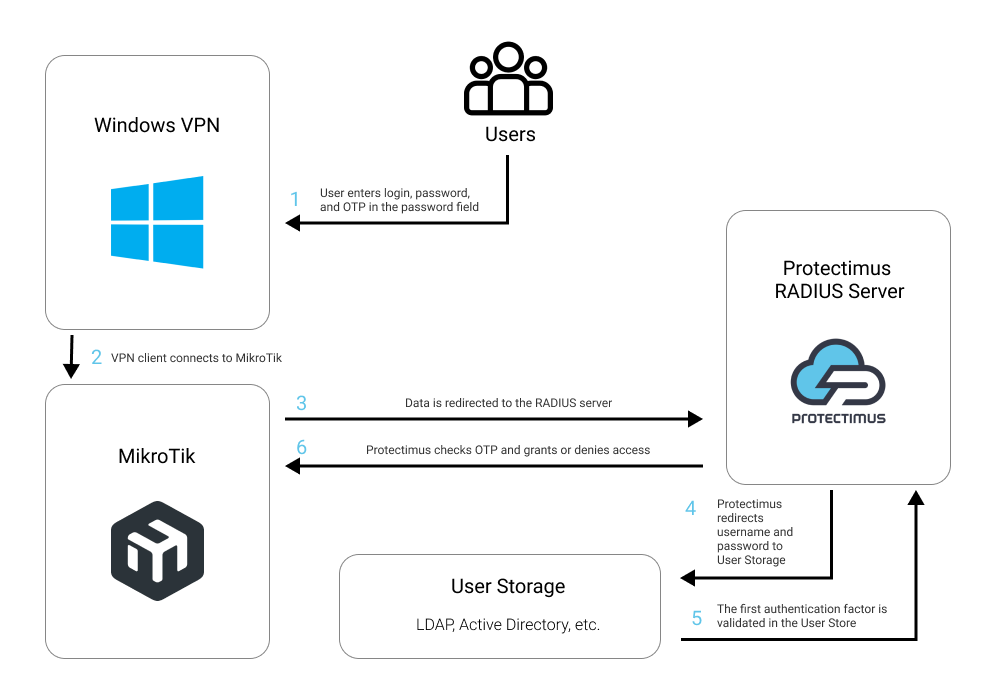

Это руководство по настройке двухфакторной аутентификации (2FA) для MikroTik VPN посредством интеграции MikroTik VPN с решением многофакторной аутентификации Protectimus. Решение MFA Protectimus доступно в воде облачного сервиса или локальной платформы, которая устанавливается в инфраструктуре клиента.

Система двухфакторной аутентификации Protectimus интегрируется с MikroTik VPN по протоколу аутентификации RADIUS. Для этого вам необходимо установить локальный компонент Protectimus RADIUS Server и настроить MikroTik VPN для обращения к Protectimus RADIUS Server для аутентификации пользователей.

Ниже представлена схема работы решения двухфакторной аутентификации Protectimus для MikroTik VPN 2FA.

Protectimus добавляет второй фактор аутентификации к логину пользователей в MikroTik VPN. Это значит, что после настройки двухфакторной аутентификации в MikroTik VPN ваши пользователи будут вводить два разных фактора аутентификации при входе в свои учетные записи:

Protectimus предлагает разные типы токенов двухфакторной аутентификации для MikroTik VPN:

Задача взломать два разных по своей природе фактора аутентификации (то, что пользователь знает и чем владеет) и использовать их одновременно в течение 30 секунд (время, когда одноразовый пароль остается активным) почти не выполнима для любого злоумышленника. Вот почему двухфакторная аутентификация по-прежнему остается одной из лучших мер безопасности для MikroTik VPN.

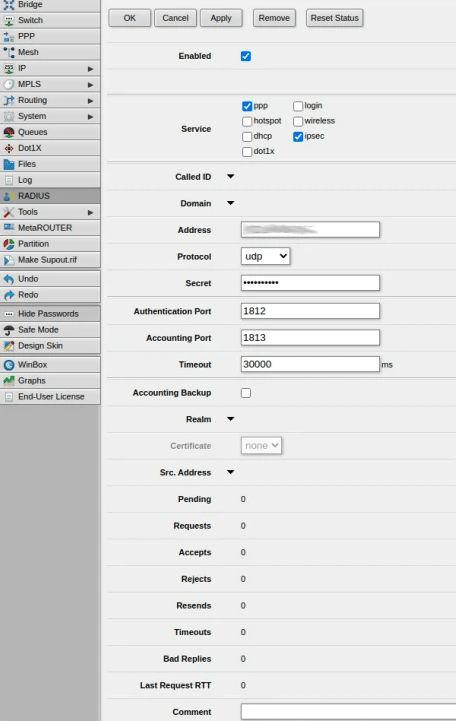

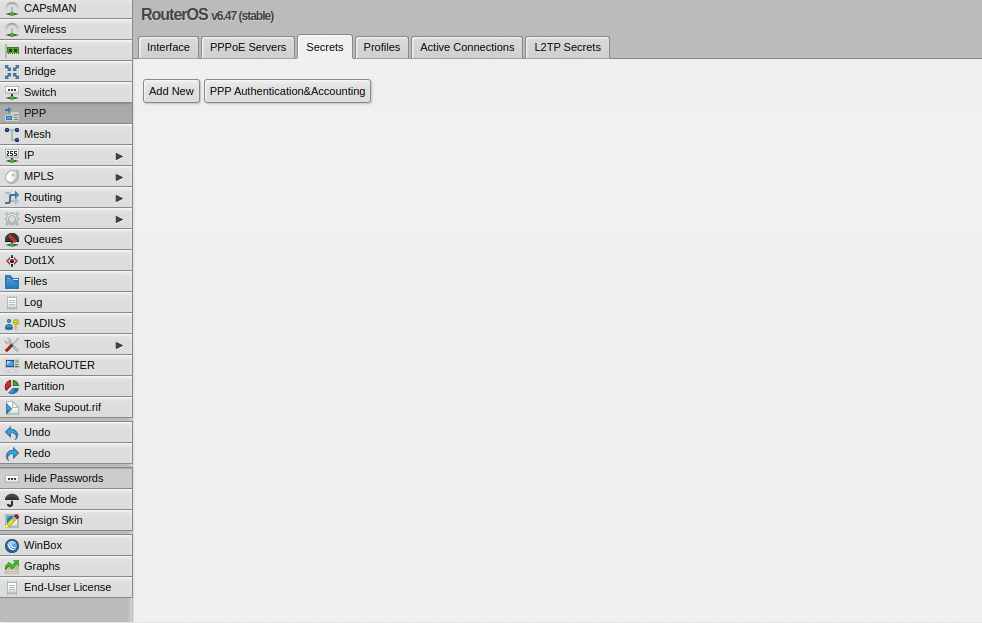

Интеграция двухфакторной аутентификации Protectimus с MikroTik VPN возможна по протоколу RADIUS:

- Зарегистрируйтесь в Облачном сервисе двухфакторной аутентификации или установите Локальную платформу Protectimus и задайте базовые настройки.

- Установите и настройте компонент Protectimus RADIUS Server.

- Настройте клиент MikroTik VPN.

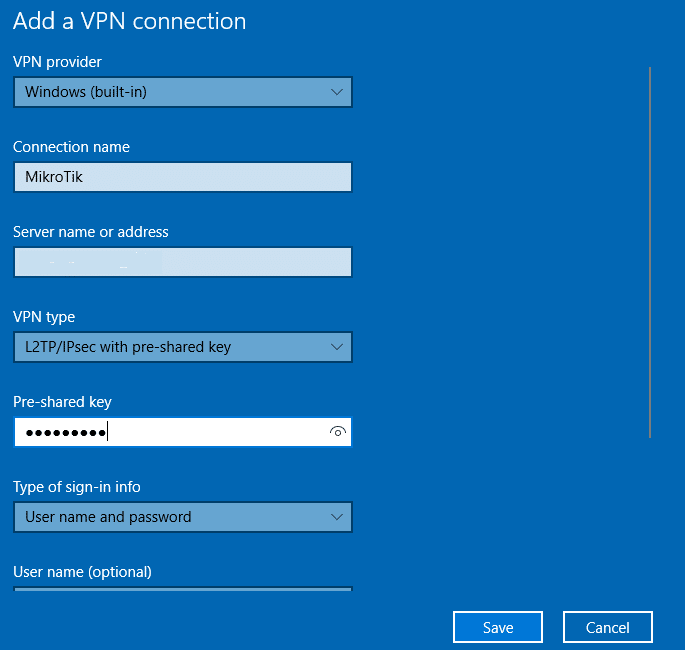

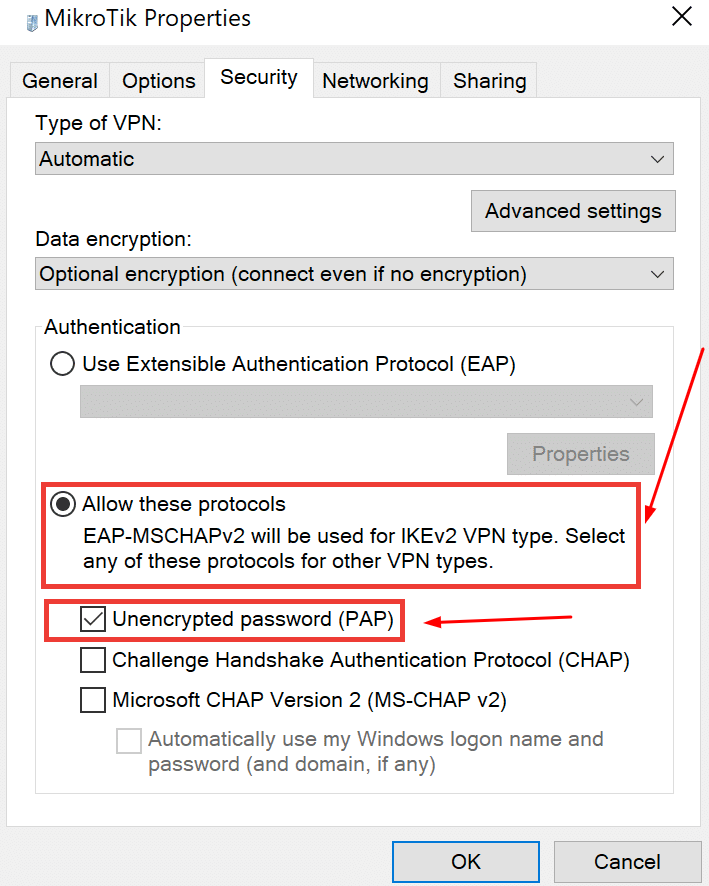

- Настройте Windows VPN.

Подробные инструкции по установке и настройке Protectimus RADIUS Server доступны в Руководстве по установке и настройке Protectimus RADIUS Server.

| VPN Provider | Windows (in-built) |

| Connection name | MikroTik |

| Server name or address | Введите IP-адрес вашего сервера |

| VPN type | Выберите тип VPN. Мы выбрали 2TP/IPsec with pre-shared key, но вам нужно выбрать тот, который вы используете в MikroTik. |

| Pre-shared key | Укажите созданный вами секретный ключ в файле Protectimus radius.yml (свойство radius.secret). |

| Type of sign-in info | User name and password |

| User name (необязательно) | Ваше имя пользователя |

| Password (необязательно) | Ваш пароль |

Интеграция двухфакторной аутентификации для MikroTik VPN 2FA завершена.

Если у вас есть вопросы, обратитесь в службу поддержки клиентов Protectimus.

Protectimus Ltd

Carrick house, 49 Fitzwilliam Square,

Dublin D02 N578, Ireland

Ирландия: +353 19 014 565

США: +1 786 796 66 64

Protectimus Ltd

Carrick house, 49 Fitzwilliam Square,

Dublin D02 N578, Ireland

Ирландия: +353 19 014 565

США: +1 786 796 66 64