Программируемый TOTP-токен в формате карты, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой SHA-1

Программируемый TOTP-токен в формате брелока, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой алгоритма SHA-256

Программируемый TOTP-токен в формате карты, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой SHA-1

Программируемый TOTP-токен в формате брелока, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой алгоритма SHA-256

Бесплатное 2FA-приложение с облачным бэкапом, удобным переносом токенов на новый телефон, PIN-кодом и биометрической защитой

Бесплатная доставка OTP с помощью чат-ботов в мессенджерах

Доставка одноразовых паролей через SMS

Бесплатная доставка OTP на email

Бесплатная доставка одноразовых паролей через push-уведомления

Бесплатное 2FA-приложение с облачным бэкапом, удобным переносом токенов на новый телефон, PIN-кодом и биометрической защитой

Бесплатная доставка OTP с помощью чат-ботов в мессенджерах

Доставка одноразовых паролей через SMS

Бесплатная доставка OTP на email

Бесплатная доставка одноразовых паролей через push-уведомления

Инструкции

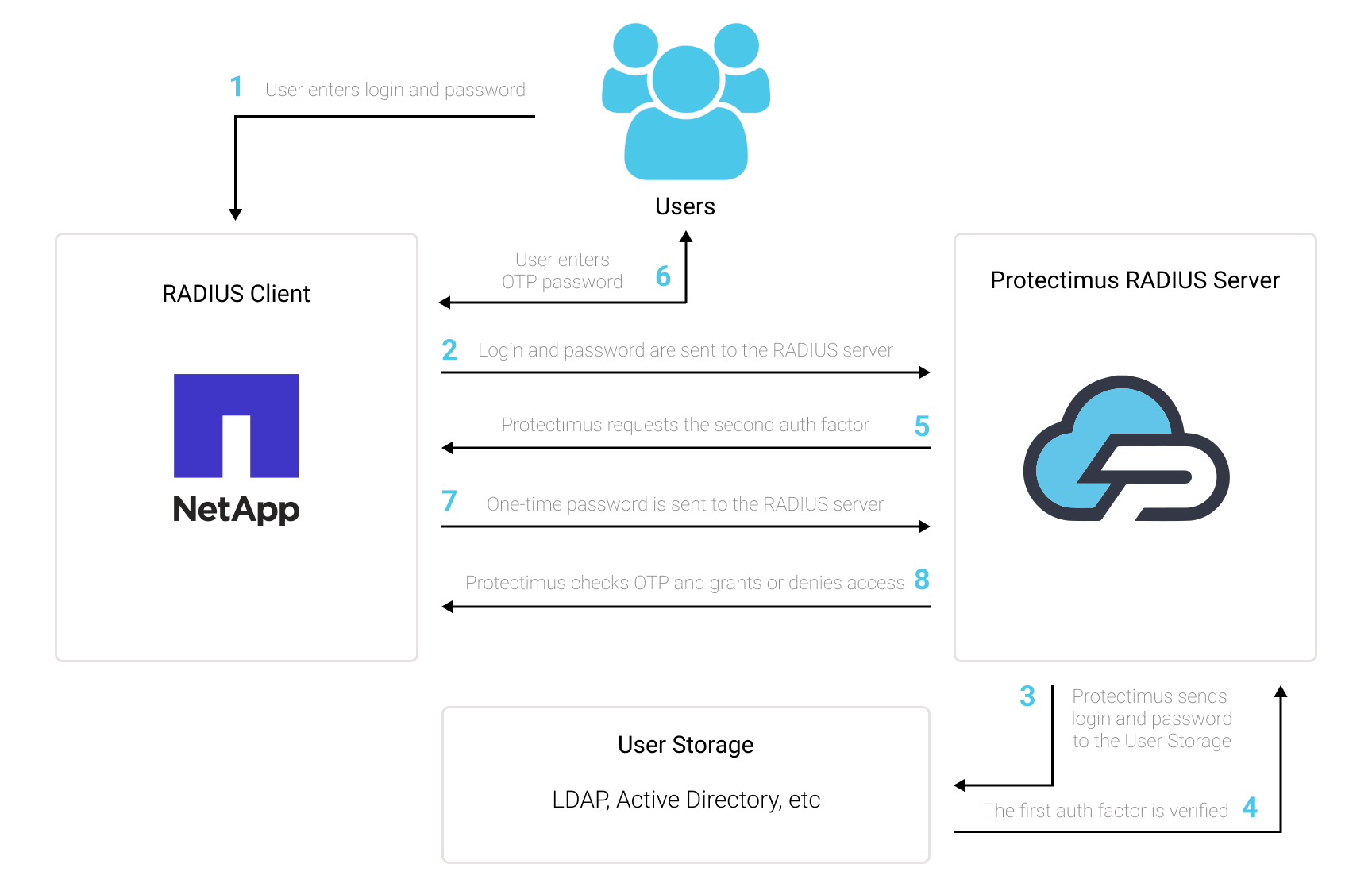

Это руководство описывает процесс настройки многофакторной аутентификации (MFA или 2FA) Protectimus для службы виртуальных рабочих столов NetApp (VDS) с использованием протокола RADIUS.

При интеграции двухфакторной аутентификации Protectimus с сервисом виртуальных рабочих столов NetApp (VDS) через RADIUS, облачный сервис или локальная платформа многофакторной аутентификации Protectimus выполняют роль RADIUS-сервера через специализированный коннектор Protectimus RADIUS Server. В свою очередь, NetApp VDS действует как RADIUS-клиент.

Вот как это работает: коннектор Protectimus RADIUS Server перенаправляет запросы на аутентификацию от NetApp VDS на сервер многофакторной аутентификации (MFA) Protectimus. В зависимости от полученного ответа доступ либо предоставляется, либо отклоняется.

Ниже приведен пример интеграции Protectimus 2FA с сервисом виртуальных рабочих столов NetApp для многофакторной аутентификации (MFA) в NetApp VDS.

Вы можете настроить многофакторную аутентификацию (2FA) для NetApp VDS с помощью Protectimus, используя протокол RADIUS:

- Зарегистрируйтесь в Облачном сервисе двухфакторной аутентификации или установите Локальную платформу Protectimus и задайте базовые настройки.

- Установите и настройте компонент Protectimus RADIUS Server.

- Добавьте Protectimus в качестве RADIUS сервера для NetApp Virtual Desktop Service.

Подробные инструкции по установке и настройке Protectimus RADIUS Server доступны в Руководстве по установке и настройке Protectimus RADIUS Server.

| Label | Укажите любое имя для своего RADIUS-сервера. |

| Hostname/Address | IP сервера, на котором установлен компонент Protectimus RADIUS Server. |

| Authentication Port | Укажите 1812 (или тот порт, который вы указали в файле Protectimus radius.yml при настройке Protectimus RADIUS Server). |

| Authentication type | Требуется аутентификация PAP. |

| Shared secret code | Укажите созданный вами секретный ключ в файле Protectimus radius.yml (свойство radius.secret). |

| Server timeout (in seconds) | Установите значение 90 секунд. |

| Max attempts | Здесь нужно указать, сколько раз должен быть отправлен запрос на аутентификацию. Установите значение 1. |

Интеграция двухфакторной аутентификации (2FA/MFA) для NetApp Virtual Desktop Service завершена.

Если у вас есть вопросы, обратитесь в службу поддержки клиентов Protectimus.

Protectimus Ltd

Carrick house, 49 Fitzwilliam Square,

Dublin D02 N578, Ireland

Ирландия: +353 19 014 565

США: +1 786 796 66 64

Protectimus Ltd

Carrick house, 49 Fitzwilliam Square,

Dublin D02 N578, Ireland

Ирландия: +353 19 014 565

США: +1 786 796 66 64