Программируемый TOTP-токен в формате карты, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой SHA-1

Программируемый TOTP-токен в формате брелока, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой алгоритма SHA-256

Программируемый TOTP-токен в формате карты, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой SHA-1

Программируемый TOTP-токен в формате брелока, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой алгоритма SHA-256

Бесплатное 2FA-приложение с облачным бэкапом, удобным переносом токенов на новый телефон, PIN-кодом и биометрической защитой

Бесплатная доставка OTP с помощью чат-ботов в мессенджерах

Доставка одноразовых паролей через SMS

Бесплатная доставка OTP на email

Бесплатная доставка одноразовых паролей через push-уведомления

Бесплатное 2FA-приложение с облачным бэкапом, удобным переносом токенов на новый телефон, PIN-кодом и биометрической защитой

Бесплатная доставка OTP с помощью чат-ботов в мессенджерах

Доставка одноразовых паролей через SMS

Бесплатная доставка OTP на email

Бесплатная доставка одноразовых паролей через push-уведомления

Инструкции

Решение двухфакторной аутентификации Protectimus поддерживает систему единого входа (SSO) инициированную поставщиком услуг — SP (Service Provider).

Это означает, что конечные пользователи будут входить в свои учетные записи непосредственно со страницы логина защищаемого ресурса. Когда конечный пользователь пытается войти в защищенный ресурс, запрос авторизации отправляется поставщику удостоверений Identity Provider (Protectimus). Как только Protectimus аутентифицирует личность пользователя, пользователь входит в свою учетную запись на защищенном ресурсе.

Схема взаимодействия On-Premise платформы Protectimus с Microsoft Office 365 через Keycloak представлена ниже.

Admin -> Show all -> Azure Active Directory -> Custom domain names -> «Add custom domain»

В DNS создайте TXT запись, чтобы подтвердить добавление домена в Azure AD.

https://www.microsoft.com/en-us/download/details.aspx?id=47594

Continue -> Customize -> Install (No checked options) -> Password Hash Synchronization -> Next -> Connect to Azure AD:

username@[something].onmicrosoft.com pass:

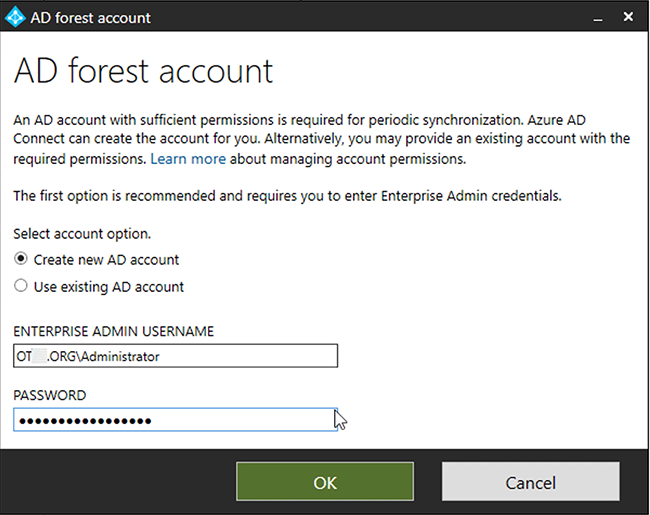

Next -> Add Directory -> domain

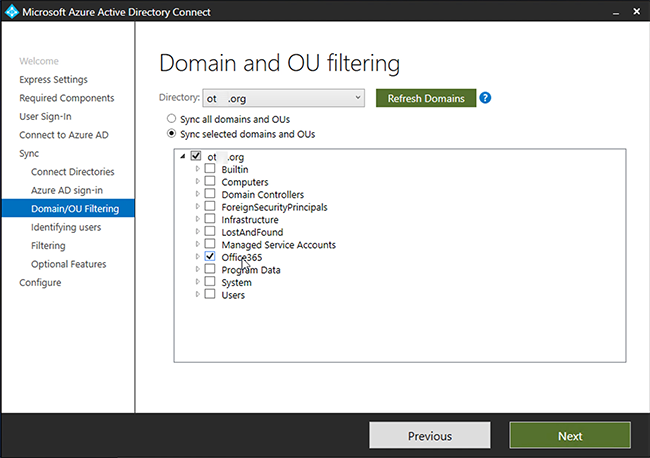

Вы можете создать отдельный Organizational Unit (OU) для пользователей, учетные записи которых должны быть защищены двухфакторной аутентификацией, и настроить синхронизацию только для этого OU. У каждого пользователя в этом OU должен быть прописан адрес электронной почты, он будет использоваться в качестве имени пользователя UPN (User Principal Name).

(Пример заполнения представлен на рисунке ниже)↓

Next -> Next -> Sync Selected Domain

Next -> Next -> Next -> Exit.

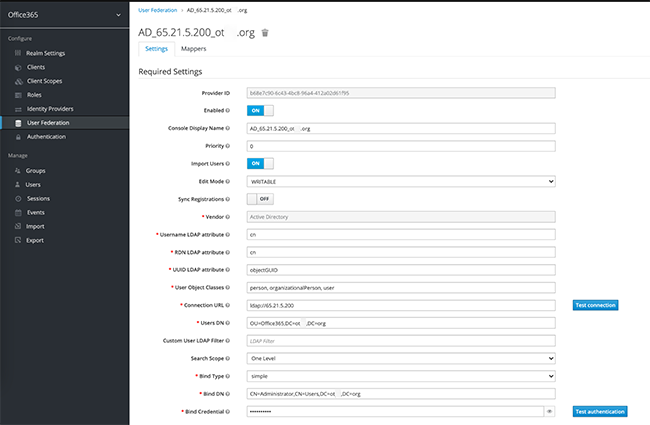

Создайте Realm в Keycloack (Add Realm), например, с именем Office365.

Создайте Mapper:

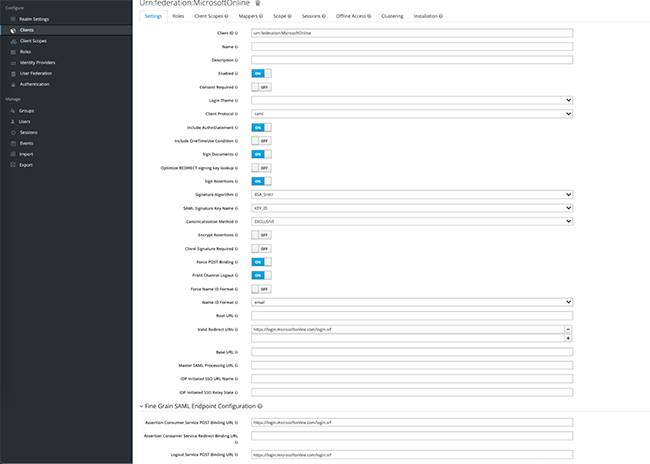

ВНИМАНИЕ! Важно чтобы имя файла было: «urn:federation:MicrosoftOnline»

Прежде всего, нужно получить сертификат SAML и проверить его, используя этот URL:

https://kc.dev.protectimus.com/auth/realms/[realm name]/protocol/saml/descriptor

Или проверьте сертификат с помощью соответствующей функции в интерфейсе — SAML keys.

Если возникнет вопрос об установке NuGet и PSGallery — установите их тоже.

Выполните следующий скрипт:

# get the public key certificate from keycloak

# https://kc.dev.protectimus.com/auth/realms/2608/protocol/saml/descriptor

# see X509Certificate

$cert="MIICoTCCAYkCBgF3Y+nVLjANBgkqhkiG9w0BAQsFADAUMRIwEAYDVQQDDAlvZmZpY2UzNjUwHhcNMjEwMjAyMTgwMTQ0WhcNMzEwMjAyMTgwMzI0WjAUMRIwEAYDVQQDDAlvZmZpY2UzNjUwggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQC3eE+GuP2ubqH0C2sceb1iBsPr5LNIK0dtW67CQPL2tLM0YlRAFXu2sWRMKwPl8ZULvMzufA855j0Chd5KX1izVi8c6fclqge+OB9iMB05Ew/zGb8zmCXETgVU9+lsQFchd8M/I/i0QKKOatIbP50t9SKJI5daX78wb/IVk2pexB76cqXaQrrddh9ksXo3OFyFpAk1xlCC9Nu77QLCPWK4fBnSEbnzxDP3ZMhPXMQsn3MbD1SHGmHmJ93wMeXFGGIU77aDI/uAYZj1tb7dj/aICqG8RpUVXEolf8BDH/nT2TonYSmMaSqd99wCNJaKJWpyPd2qid7118DtOyPzZza/AgMBAAEwDQYJKoZIhvcNAQELBQADggEBAFglY4CdTJkGTL7/YUY1uBhSTSGvtbv6GiQ+2Uox3JVNVECB1Za63mUU1tTC/r4Jp02jRnTtBfSR7Sra+HDIKgAOkwcVTh2P++i1bk7PiY1Rb2ePrBtXWnb0GC8qCLAOK7b2/y9E1K5Wjg2Qg1dxnNZFys8CLpHkkYwMwChJA6E8DMg/bWUYfighBo4mAUpORAwqkmEB2mC39VbWZAUyBysQ5Cb9xK8RWnOgj7XhZfhpihK815z+uwirQjOFmGhWs2Mxk9PHkPkCFeWdcGGoRPvBuVYaG5/MrWu5hqQFtiu4ZDsySEnBdUqfudD6Iorc6QHVYf6VCunSIdE9L9sIovs="

$uri="https://kc.dev.protectimus.com/auth/realms/Office365/protocol/saml"

$issuer_uri="https://kc.dev.protectimus.com/auth/realms/Office365"

$dom="yourdomain.com"

$cred = Get-Credential

Connect-MsolService -Credential $cred

Set-MsolDomainAuthentication -DomainName $dom -Authentication Federated -ActiveLogOnUri $uri -SigningCertificate $cert -PassiveLogOnUri $uri -IssuerUri $issuer_uri -LogOffUri $uri -PreferredAuthenticationProtocol SAMLPПроверить привязку можно следующим образом:

Get-MsolDomainFederationSettings -DomainName domain.nameВыполните следующий скрипт:

$dom="yourdomain.com"

Set-MsolDomainAuthentication -DomainName $dom -Authentication managedВсе готово, откройте office365.com и попробуйте войти в систему под учетной записью из AD.

Если у вас есть другие вопросы, свяжитесь с нашей службой поддержки клиентов.

Protectimus Ltd

Carrick house, 49 Fitzwilliam Square,

Dublin D02 N578, Ireland

Ирландия: +353 19 014 565

США: +1 786 796 66 64

Protectimus Ltd

Carrick house, 49 Fitzwilliam Square,

Dublin D02 N578, Ireland

Ирландия: +353 19 014 565

США: +1 786 796 66 64