Программируемый TOTP-токен в формате карты, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой SHA-1

Программируемый TOTP-токен в формате брелока, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой алгоритма SHA-256

Программируемый TOTP-токен в формате карты, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой SHA-1

Программируемый TOTP-токен в формате брелока, совместимый с любой системой аутентификации

Классический аппаратный TOTP токен с поддержкой алгоритма SHA-256

Бесплатное 2FA-приложение с облачным бэкапом, удобным переносом токенов на новый телефон, PIN-кодом и биометрической защитой

Бесплатная доставка OTP с помощью чат-ботов в мессенджерах

Доставка одноразовых паролей через SMS

Бесплатная доставка OTP на email

Бесплатная доставка одноразовых паролей через push-уведомления

Бесплатное 2FA-приложение с облачным бэкапом, удобным переносом токенов на новый телефон, PIN-кодом и биометрической защитой

Бесплатная доставка OTP с помощью чат-ботов в мессенджерах

Доставка одноразовых паролей через SMS

Бесплатная доставка OTP на email

Бесплатная доставка одноразовых паролей через push-уведомления

Инструкции

С помощью решения Protectimus Ubuntu 2FA двухфакторная аутентификация в Ubuntu настраивается в несколько шагов.

Решение Protectimus Ubuntu 2FA надежно защитит учетные записи пользователей Ubuntu от несанкционированного доступа, фишинга, перебора данных, социальной инженерии, подмены данных и других подобных угроз.

После того, как вы подключите решение Protectimus Ubuntu 2FA и активируете двухфакторную аутентификацию в Ubuntu, при входе в Ubuntu ваши пользователи будут вводить два разных типа паролей:

Таким образом, учетная запись Ubuntu будет защищена двумя разными факторами аутентификации. Даже если злоумышленник украдет пароль пользователя с помощью фишинга, перебора данных, социальной инженерии, подмены данных или любым другим способом, он не сможет получить доступ к учетной записи Ubuntu без одноразового пароля с физического OTP токена или телефона пользователя.

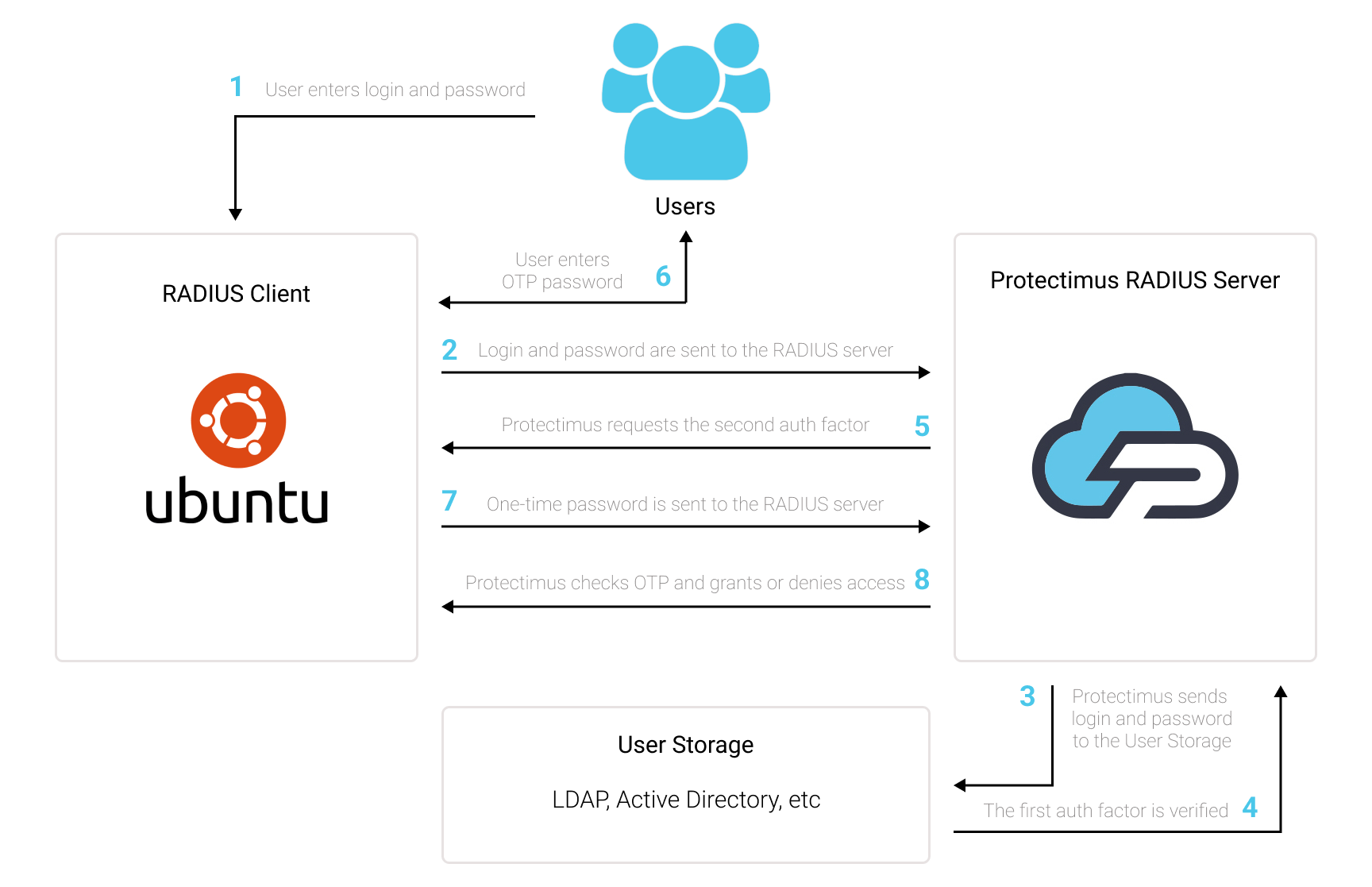

В этом руководстве показано, как настраивается двухфакторная аутентификация в Ubuntu с помощью компонента Protectimus RADIUS 2FA. Для настройки многофакторной аутентификации в Ubuntu вы можете провести интеграцию с Облачным сервисом 2FA Protectimus или Локальной платформой MFA Protectimus.

Интеграция двухфакторной аутентификации Protectimus в Ubuntu возможна по протоколу RADIUS:

- Зарегистрируйтесь в Облачном сервисе многофакторной аутентификации или разверните Локальную платформу MFA Protectimus, затем настройте базовые параметры.

- Установите и настройте компонент Protectimus RADIUS Server.

- Настройте Ubuntu.

Подробные инструкции по установке и настройке Protectimus RADIUS Server доступны в Руководстве по установке и настройке Protectimus RADIUS Server.

apt install libpam-radius-auth

vim /etc/pam_radius_server.conf

# server[:port] shared_secret timeout (s)

127.0.0.1 secret 1ВАЖНО! Вместо 127.0.0.1 укажите свой IP платформы

vim /etc/sshd/sshd_config

ChallengeResponseAuthentication yesvim /etc/pam.d/ssh

# Standard Un*x authentication.

@include common-auth

auth required pam_radius_auth.sovim /etc/pam.d/ssh

# Standard Un*x authentication.

#@include common-auth

auth required pam_radius_auth.so

/etc/pam.d/gdm-password

auth required pam_radius_auth.soЕсли у вас есть другие вопросы, свяжитесь с нашей службой поддержки клиентов.

Protectimus Ltd

Carrick house, 49 Fitzwilliam Square,

Dublin D02 N578, Ireland

Ирландия: +353 19 014 565

США: +1 786 796 66 64

Protectimus Ltd

Carrick house, 49 Fitzwilliam Square,

Dublin D02 N578, Ireland

Ирландия: +353 19 014 565

США: +1 786 796 66 64