Програмований апаратний TOTP-токен у форматі карти

Класичні апаратні TOTP-токени SHA-1 з попередньо встановленими секретними ключами

Програмований апаратний TOTP-токен у форматі брелока

Класичний апаратний TOTP-токен з підтримкою алгоритму SHA-256

Безкоштовний застосунок для двофакторної автентифікації з хмарним резервним копіюванням, простим перенесенням токенів на новий телефон, PIN-кодом і біометричною автентифікацією

Безкоштовна доставка OTP через чат-ботів у месенджерах

Доставка одноразових паролів за допомогою SMS-повідомлень

Безкоштовна доставка одноразових паролів електронною поштою

Доставка одноразових паролів через push-повідомлення

Інструкції

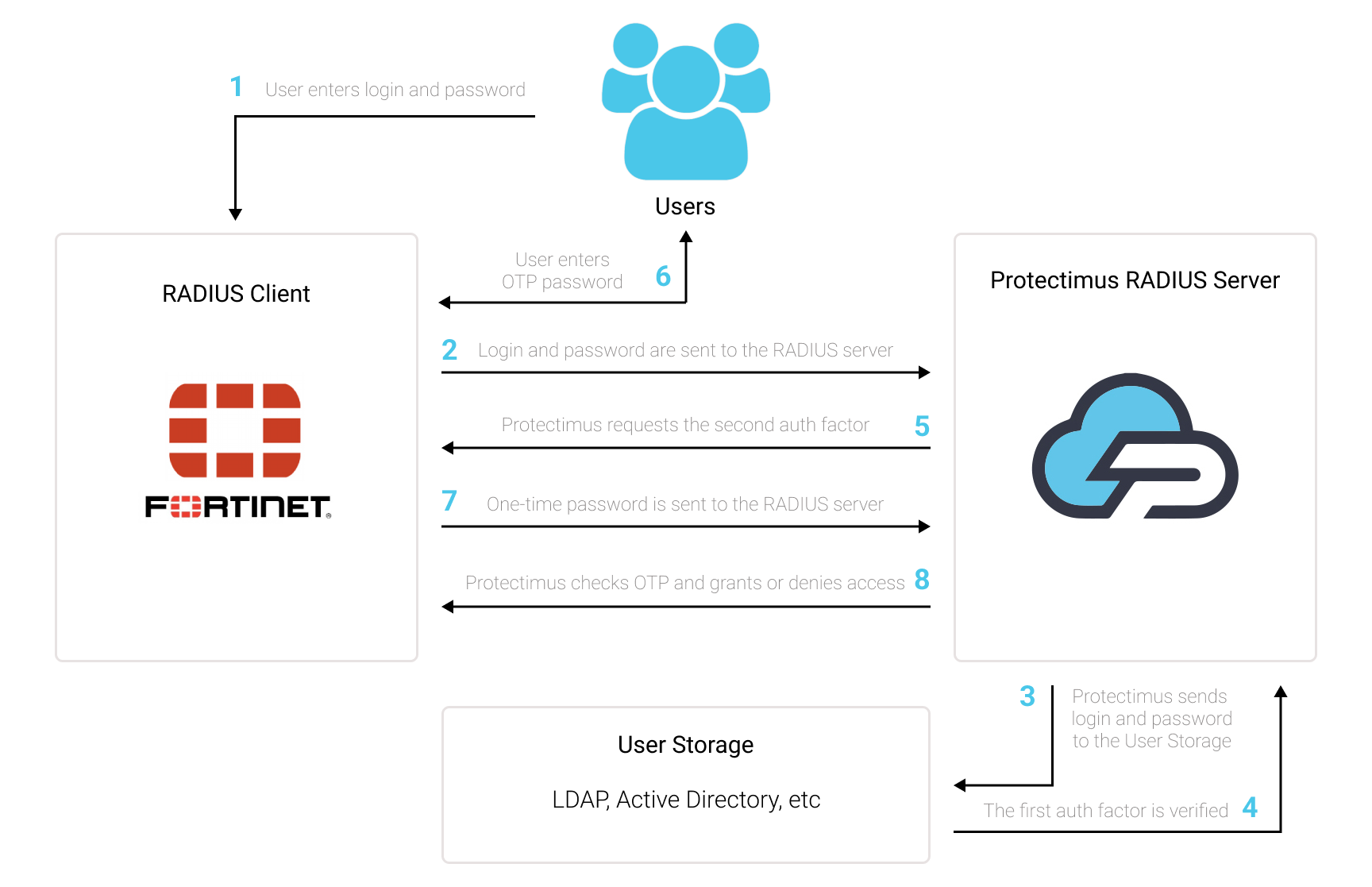

Ця інструкція показує, як налаштувати двофакторну автентифікацію (2FA) для Fortinet FortiGate VPN за допомогою протоколу автентифікації RADIUS з використанням системи багатофакторної автентифікації Protectimus.

Двофакторна автентифікація — це необхідний захід для забезпечення кібербезпеки, особливо коли мова йде про захист VPN-з’єднань. Налаштуйте 2FA для Forticlient VPN, щоб захистити облікові записи користувачів та важливі корпоративні дані від несанкціонованого доступу. 2FA для Fortinet FortiGate VPN ефективно бореться з такими загрозами, як брутфорс, підробка даних, фішинг, кейлогери, атаки “людина посередині” та інші.

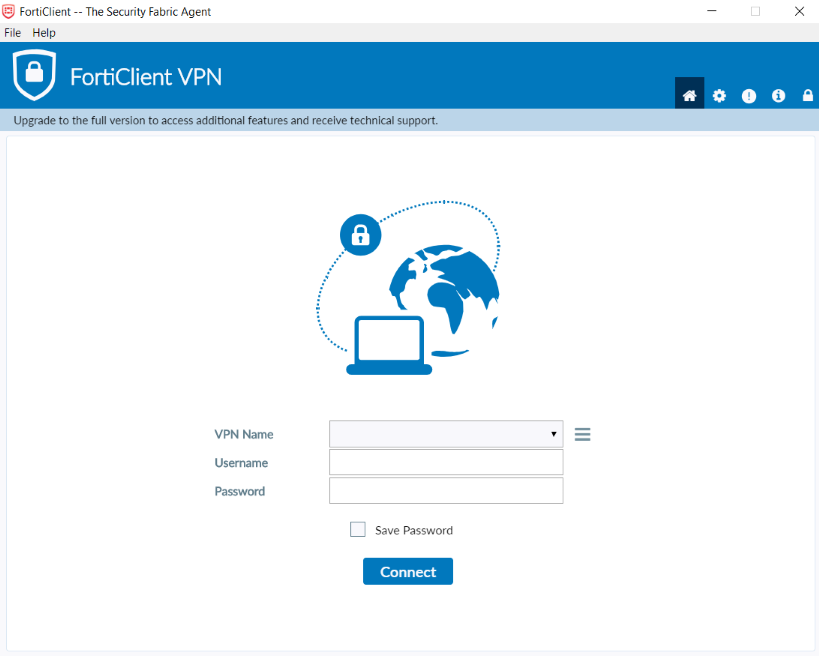

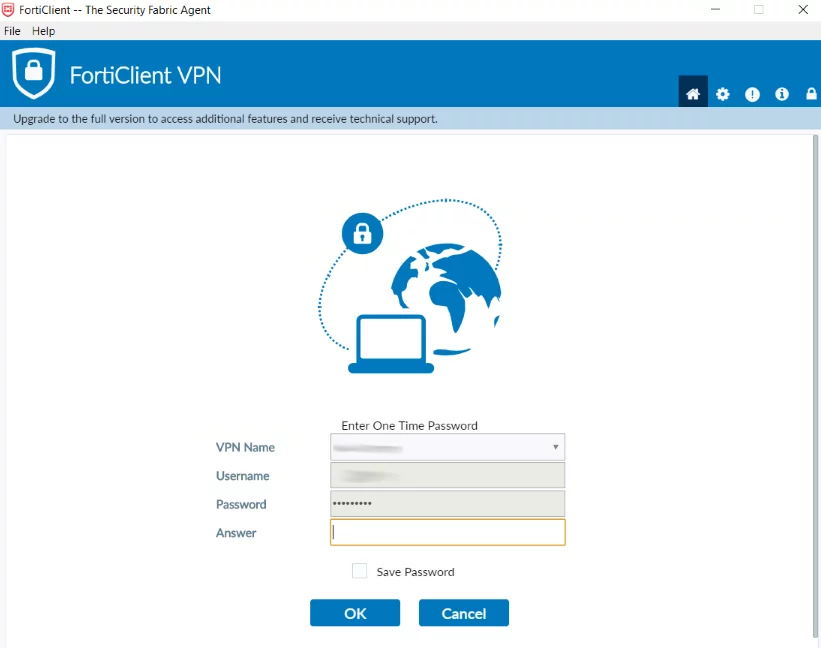

Коли ви налаштовуєте 2FA для FortiGate VPN, користувачі повинні підтвердити вхід двома різними способами, щоб отримати доступ до своїх облікових записів.

Коли ввімкнено 2FA для Fortinet FortiGate VPN, отримати несанкціонований доступ до облікового запису стає майже неможливо, адже зламати обидва фактори автентифікації одночасно вкрай складно. А ще більше ускладнює задачу те, що одноразовий код дійсний лише 30 секунд.

Нижче ви знайдете детальну інструкцію з налаштування 2FA для Fortinet FortiGate VPN через RADIUS за допомогою хмарного сервісу двофакторної автентифікації Protectimus Cloud або локальної платформи Protectimus On-Premise.

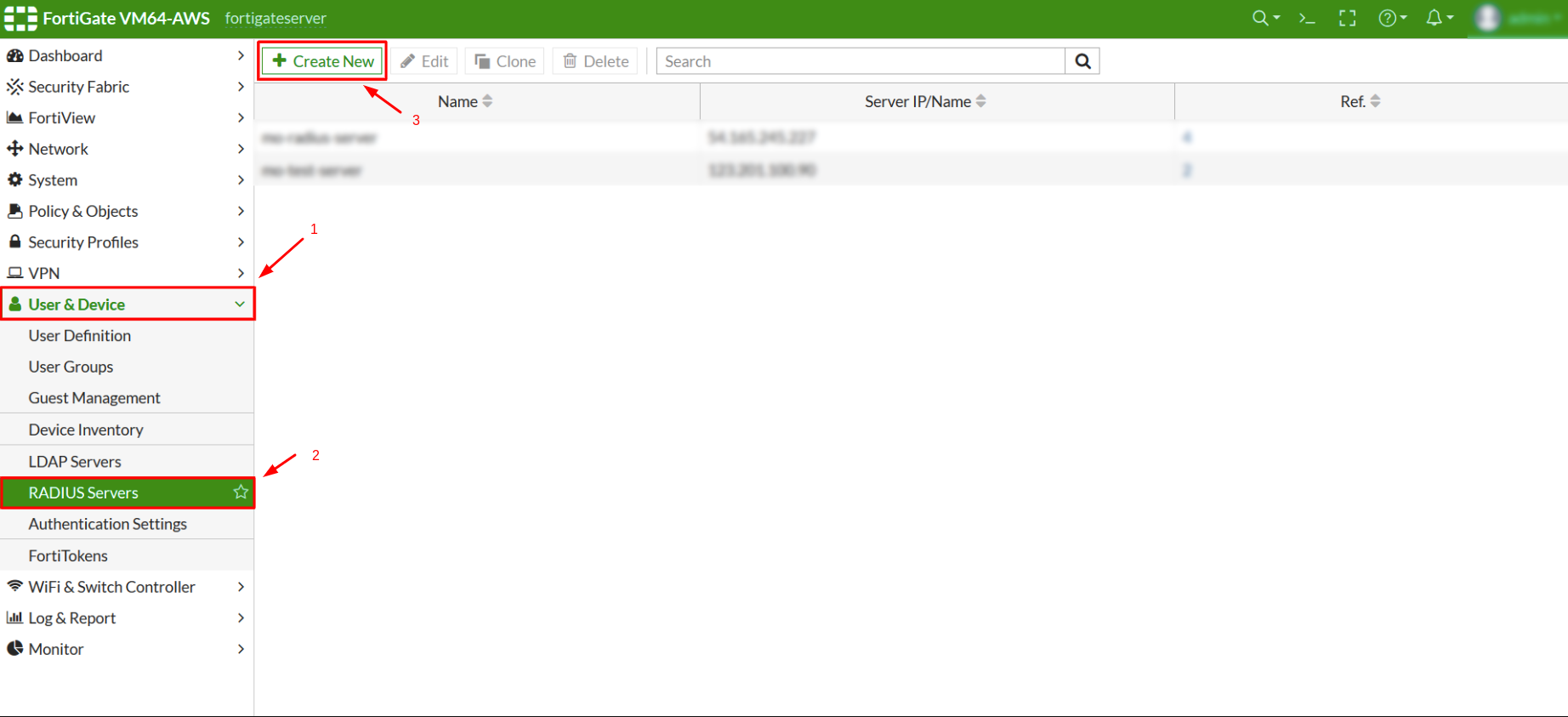

Ви можете налаштувати двофакторну автентифікацію (2FA) для FortiGate VPN за допомогою Protectimus через протокол RADIUS:

- Зареєструйтесь у SAAS сервісі Protectimus або встановіть локальну платформу Protectimus та налаштуйте основні параметри.

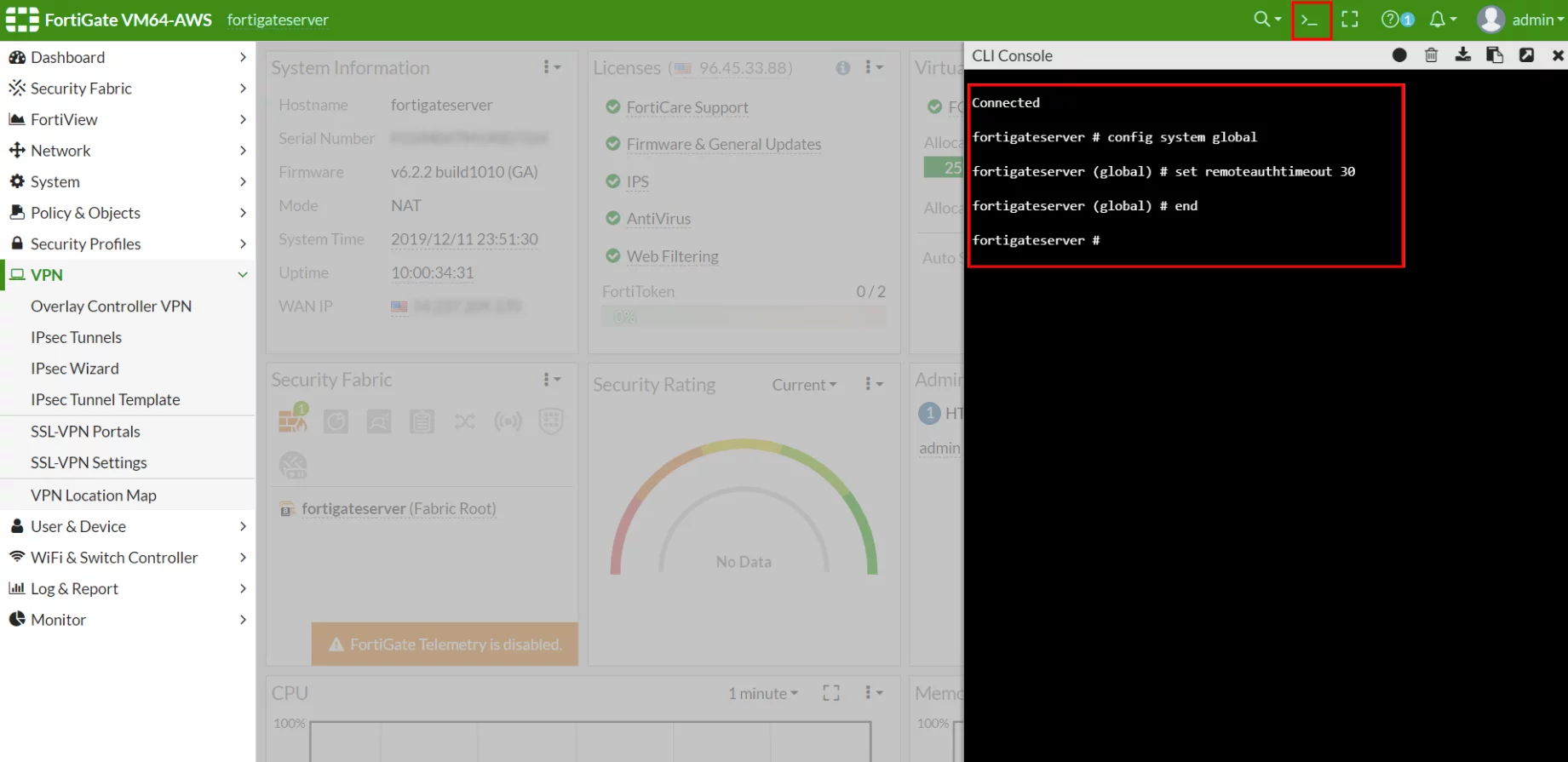

- Встановіть та налаштуйте Protectimus RADIUS Server.

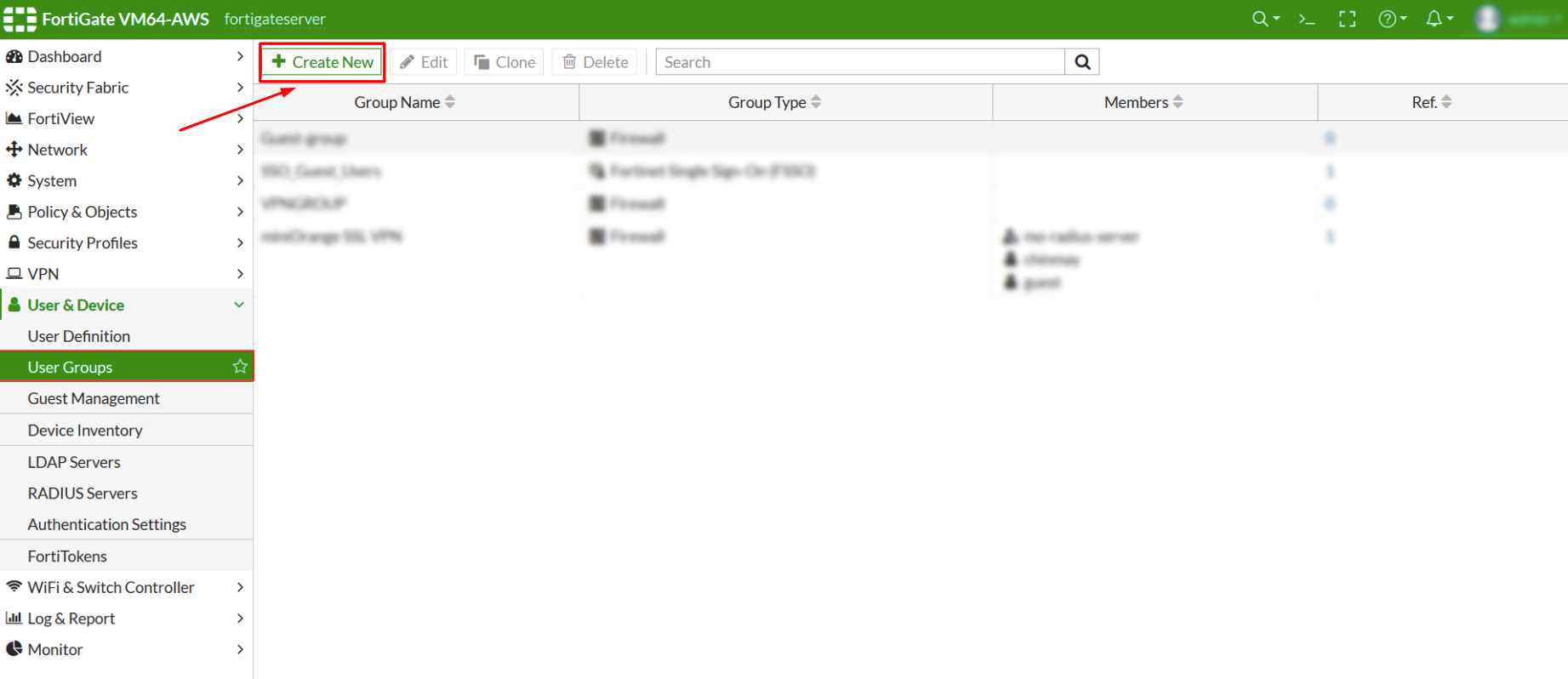

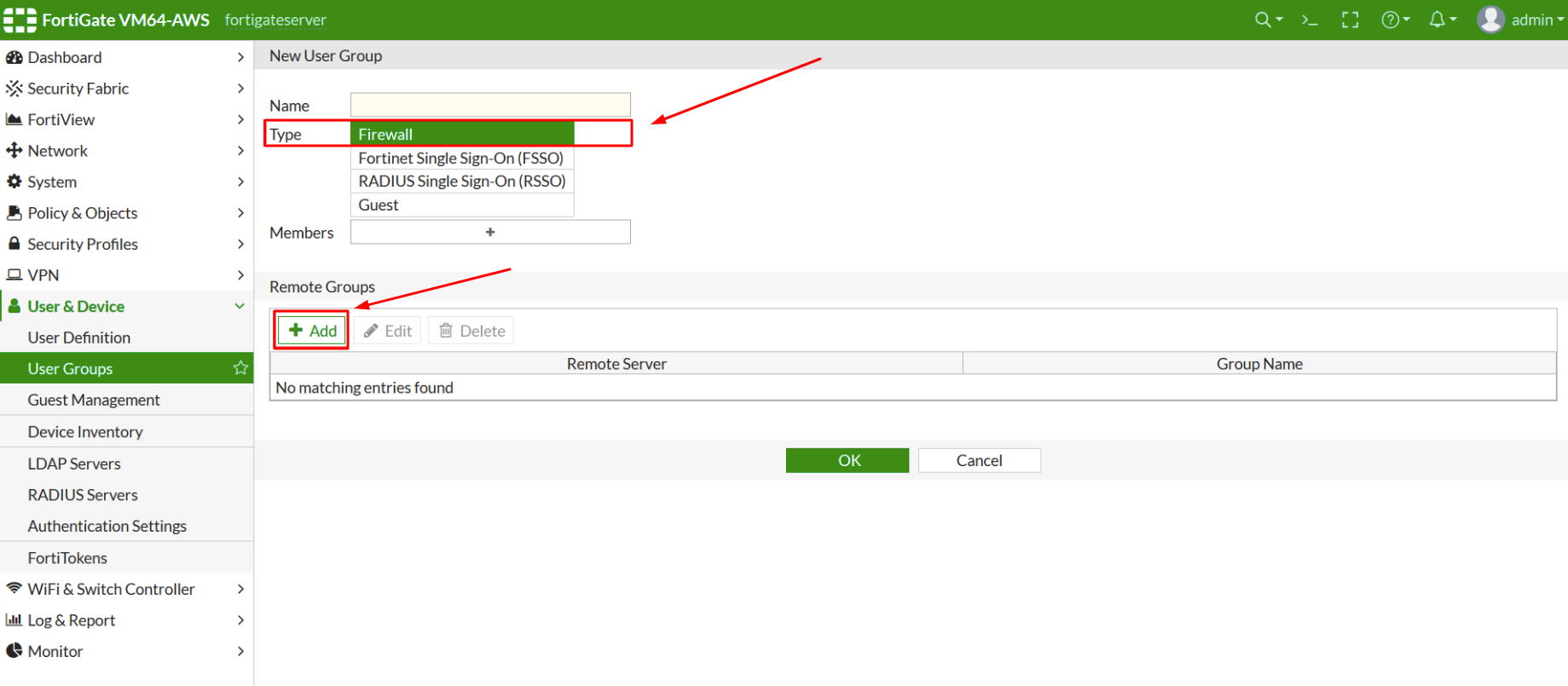

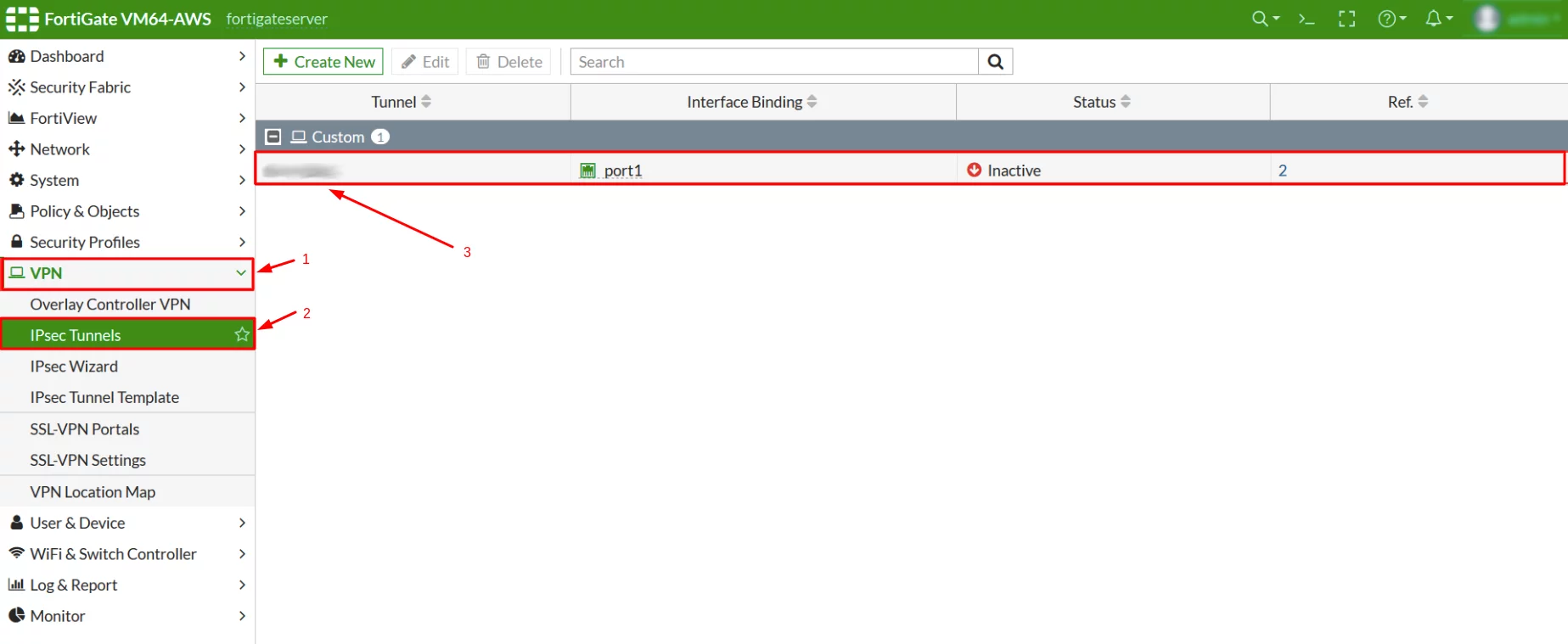

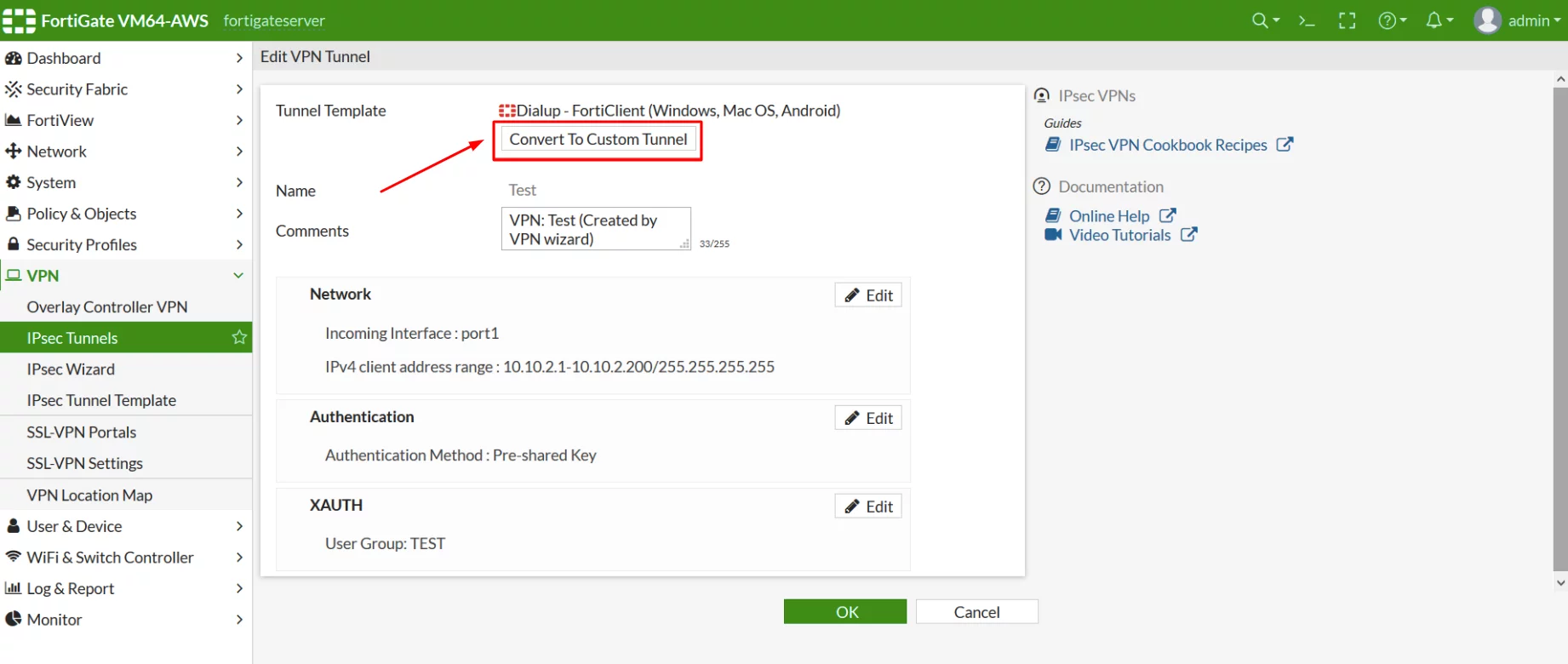

- Налаштуйте політики автентифікації для FortiGate VPN.

Докладні інструкції щодо встановлення та налаштування Protectimus RADIUS Server доступні в нашому Посібнику з налаштування Protectimus RADIUS Server для FortiGate VPN 2FA.

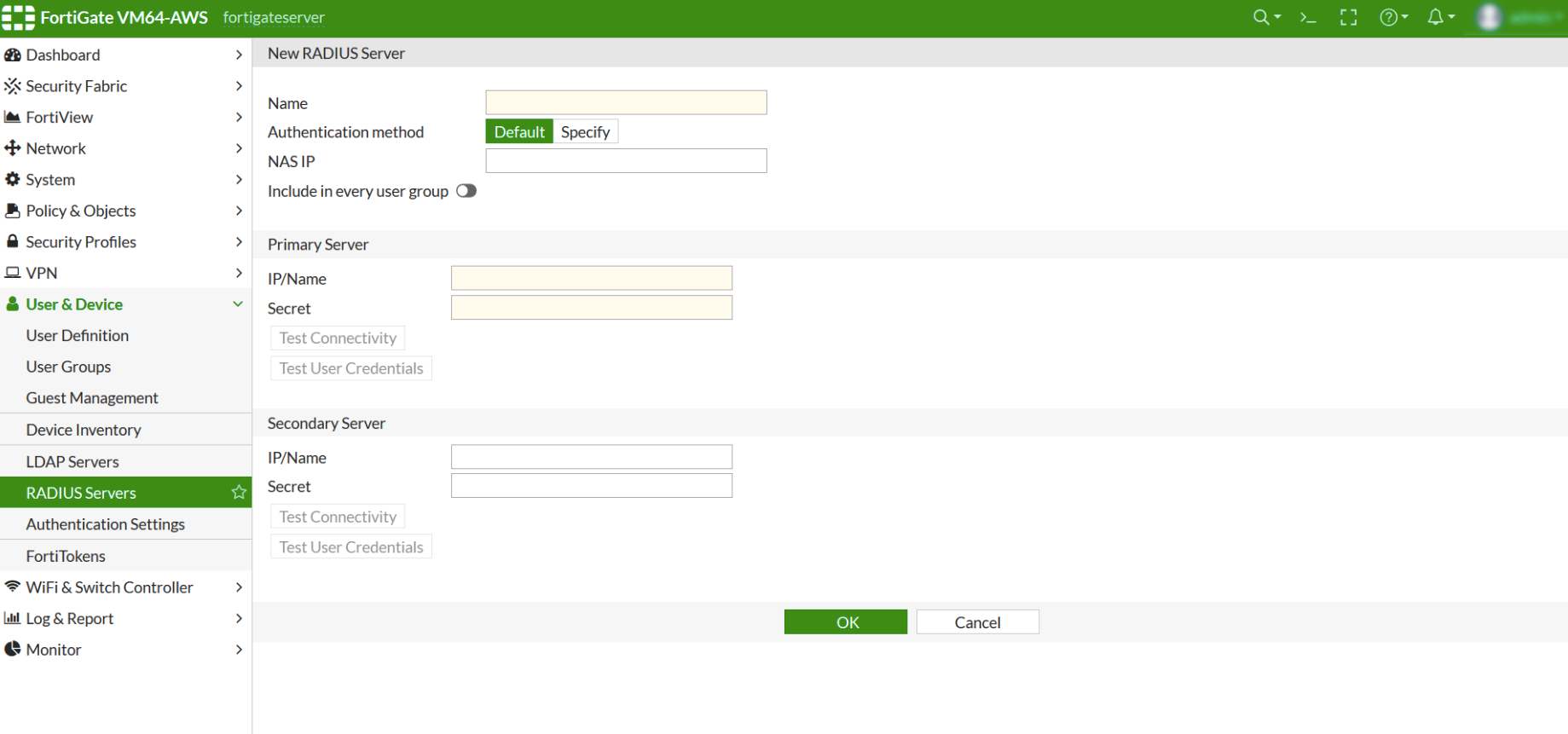

| Name | Придумайте назву для вашого RADIUS-сервера. |

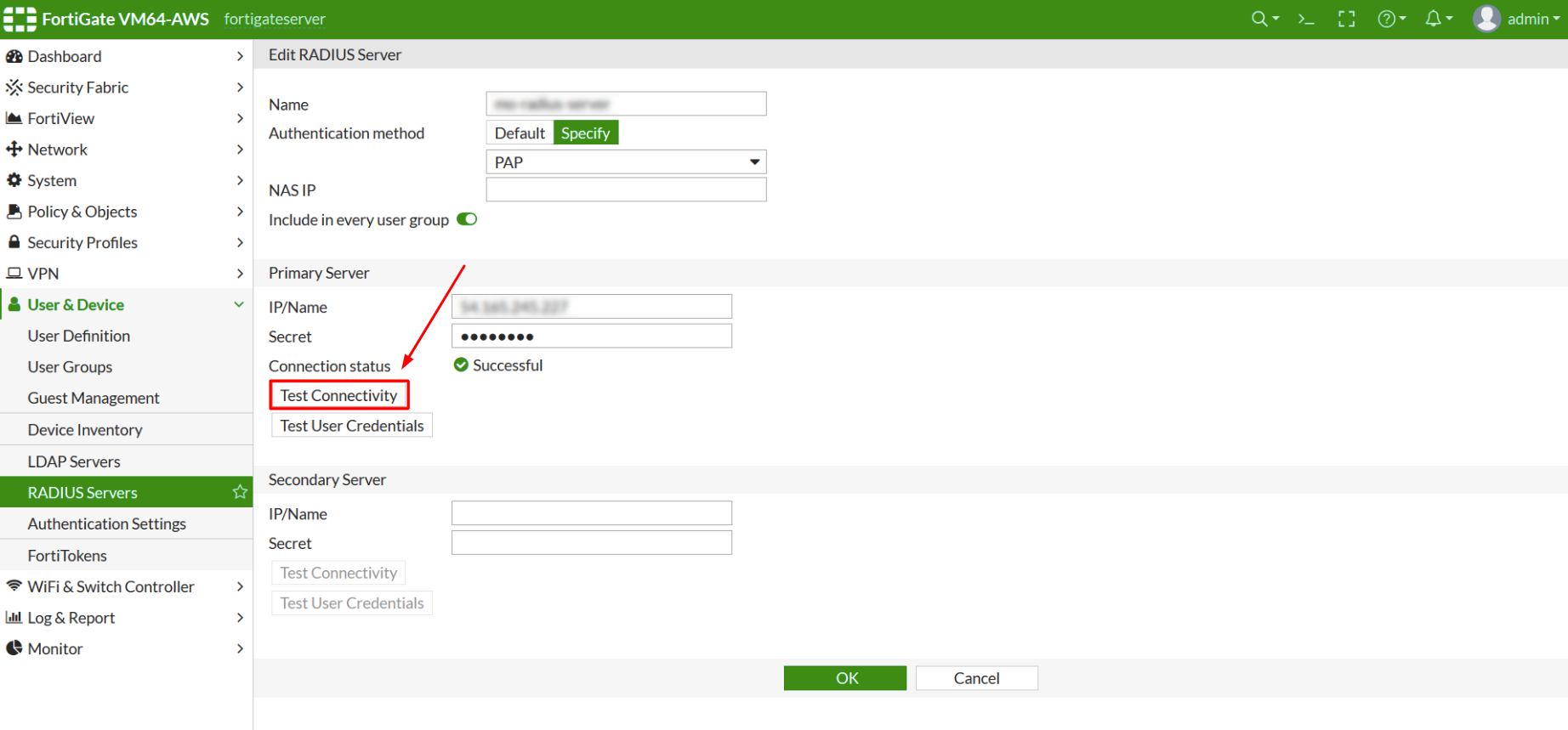

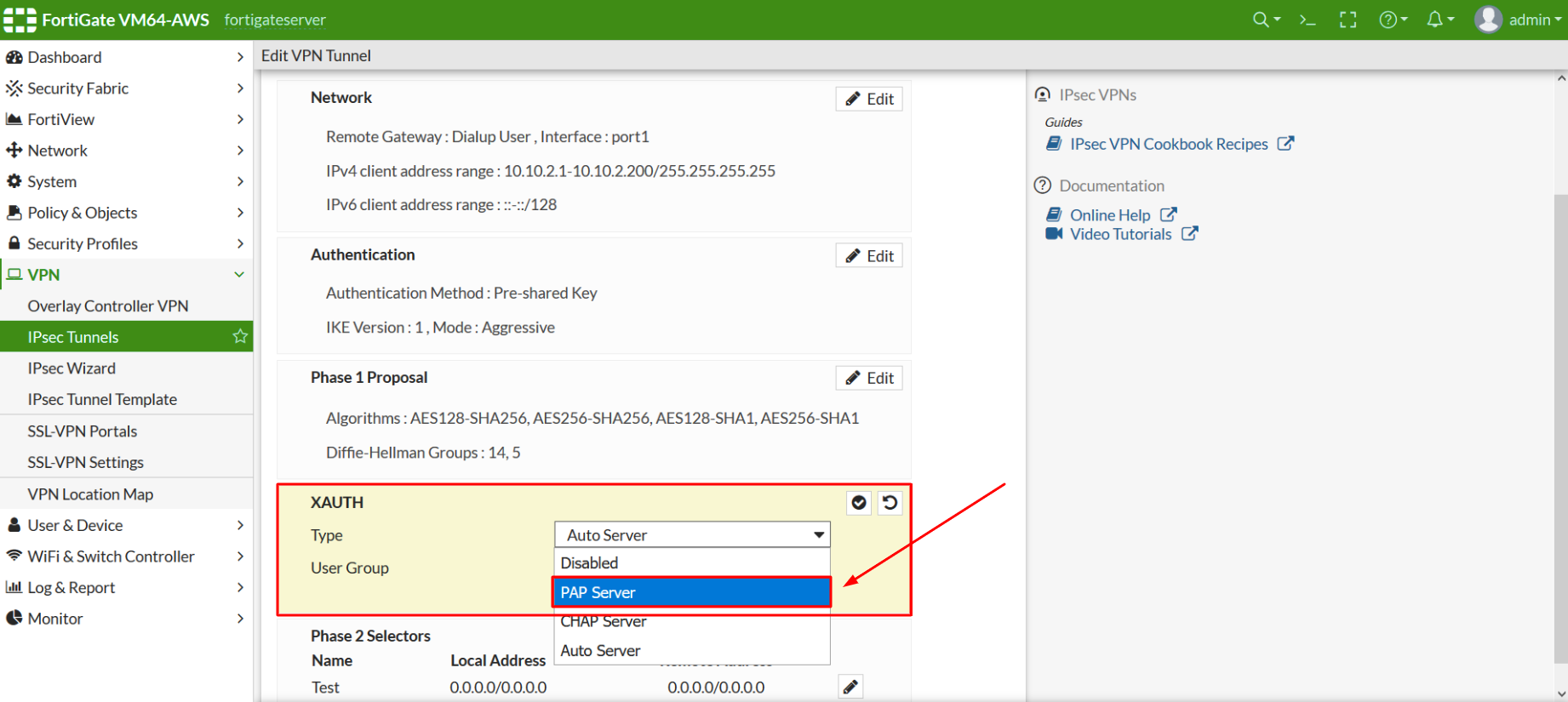

| Authentication Method | Натисніть на Specify, а потім виберіть PAP з випадаючого меню. |

| Primary Server IP / Name | IP-адреса сервера, на якому встановлено компонент Protectimus RADIUS Server. |

| Primary Server Secret | Вкажіть секретний ключ, який ви створили у файлі radius.yml (властивість radius.secret) під час налаштування Protectimus RADIUS Server. |

| Secondary Server IP / Name | Необов’язково |

| Secondary Server Secret | Необов’язково |

УВАГА! Використовуйте майстра IPsec (IPsec Wizard) для створення нового тунелю IPSec (IPSec Tunnel), якщо він ще не налаштований.

УВАГА! Коли ви налаштовуєте з’єднання IPSec VPN у FortiClient, використовуйте попередньо заданий ключ для ОСТАННЬОГО створеного тунелю IPSec. У Fortinet можуть виникнути проблеми, якщо на сервері FortiGate налаштовано кілька тунелів IPSec.

Інтеграція двофакторної автентифікації для Fortinet FortiGate VPN завершена.

Якщо у вас є запитання, зверніться до служби підтримки клієнтів Protectimus.

Protectimus Ltd

Carrick house, 49 Fitzwilliam Square,

Dublin D02 N578, Ireland

Ірландія: +353 19 014 565

США: +1 786 796 66 64

Protectimus Ltd

Carrick house, 49 Fitzwilliam Square,

Dublin D02 N578, Ireland

Ірландія: +353 19 014 565

США: +1 786 796 66 64